7 月中旬にアルバニア政府に対する破壊的なサイバー攻撃が発生した直後、マイクロソフトの検出および対応チーム (DART) は、アルバニア政府から攻撃の調査を主導するよう依頼されました。攻撃とアルバニア政府による関与の時点で、Microsoft は公に次のように述べています。このイベントの間、アルバニア政府がこのサイバー攻撃から迅速に回復するのを支援するために、検出および対応チーム (DART) を迅速に動員しました。マイクロソフトは引き続きアルバニアと提携して、サイバーセキュリティ リスクを管理しながら、悪意のある攻撃者からの保護を強化し続けます。」このブログでは、調査、関連する攻撃者を特定する Microsoft のプロセス、および DART と Microsoft Threat Intelligence Center (MSTIC) によって観察された観察された戦術と技術を紹介し、お客様とセキュリティ エコシステムが将来同様の攻撃から防御するのを支援します。

Microsoft は、2022 年 7 月 15 日、イラン政府が支援する攻撃者がアルバニア政府に対して破壊的なサイバー攻撃を行い、政府の Web サイトと公共サービスを混乱させたと確信を持って評価しました。同時に、破壊的なサイバー攻撃に加えて、MSTIC は、イラン政府が支援する別の攻撃者が、数か月前に盗み出した機密情報を漏洩したと評価しています。この情報を漏らすために、さまざまな Web サイトやソーシャル メディア アウトレットが使用されました。

このキャンペーンでは複数の段階が特定されました。

- 初期侵入

- データの流出

- データの暗号化と破棄

- 情報操作

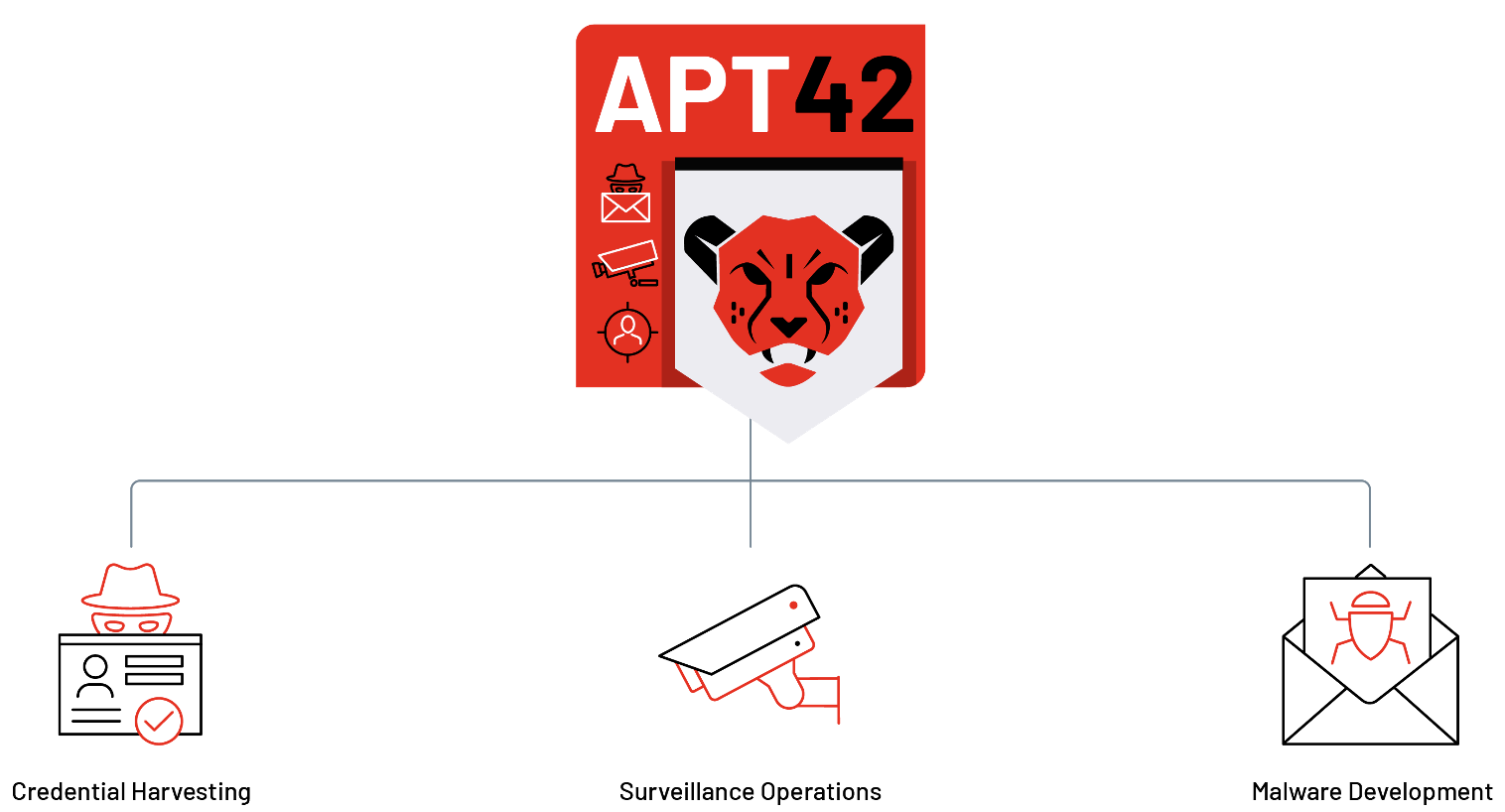

マイクロソフトは、複数のイラン人アクターがこの攻撃に参加したことを確信して評価しました。

- DEV-0842 は、ランサムウェアとワイパー マルウェアを展開しました

- DEV-0861 が初期アクセスを取得し、データを盗み出した

- DEV-0166 流出データ

- DEV-0133 調査対象のインフラストラクチャ

Microsoft は DEV-#### の指定を、脅威活動の未知の、新興の、または開発中のクラスターに付けられた一時的な名前として使用します。これにより、MSTIC は、発信元または身元について高い信頼性が得られるまで、一意の情報セットとして追跡できます。活動の背後にある俳優の。基準を満たすと、DEV 参照は名前付きアクターに変換されます。

マイクロソフトは、攻撃で初期アクセスを取得してデータを盗み出すことに関与したアクターが EUROPIUM に関連していることを中程度の自信を持って評価しました。EUROPIUM は、イランの諜報安全保障省 (MOIS) に公的にリンクされており、3 つのユニークな活動クラスターを使用して検出されました。独自のツール セットや TTP に基づいて個別に追跡します。ただし、それらの一部は同じユニットで機能する場合があります。

アルバニアに固有の情報は、アルバニア政府の許可を得て共有されています。

フォレンジック分析

フォレンジック対応中に収集された証拠は、イラン関連の攻撃者が攻撃を行ったことを示しています。この証拠には以下が含まれますが、これらに限定されません。

- 攻撃者はイランの外で活動しているのが観察された

- データの侵入と流出に関与した攻撃者は、他の既知のイランの攻撃者が以前に使用したツールを使用しました

- データの侵入と流出に関与した攻撃者は、イランの利益と一致する他のセクターや国を標的にしていました

- ワイパー コードは以前、イランの有名な攻撃者によって使用されていました

- ランサムウェアは、イランの攻撃者が使用する他のツールの署名に使用されたのと同じデジタル証明書によって署名されていました

侵入と流出

私たちが評価したグループは、イラン政府と関係があり、DEV-0861 は、2021 年 5 月に、パッチが適用されていない SharePoint サーバーの CVE-2019-0604 脆弱性を悪用して、アルバニア政府の被害者のネットワークにアクセスした可能性があります。 -Web2. *.* )、およびローカル管理グループのメンバーである誤って構成されたサービス アカウントを使用して、2021 年 7 月までにアクセスを強化しました。 Exchange ログの分析によると、DEV-0861 はその後、2021 年 10 月から 2022 年 1 月の間に被害者のネットワークからメールを盗み出したことが示唆されています。

DEV-0861 は、次の IP から動作してメールを盗み出すことが観察されました。

- 144[.]76[.]6[.]34

- 176[.]9[.]18[.]143

- 148[.]251[.]232[.]252

これらの IP やその他のソースからの信号を分析したところ、2020 年 4 月以降、DEV-0861 が次の国のさまざまな組織からメールを積極的に盗み出していることがわかりました。

これらの被害者の地理的プロファイル (イスラエル、ヨルダン、クウェート、サウジアラビア、トルコ、および UAE) は、イランの利益と一致しており、歴史的にイランの国家アクター、特に MOIS に関連するアクターによって標的にされてきました。

DEV-0166 は、2021 年 11 月から 2022 年 5 月の間に被害者からメールを盗み出すことが観察されました。 Jason.exeの公開分析は、ここで見つけることができます。このツールは、MOIS に所属する攻撃者によって使用されたと報告されていることに注意してください。

ランサムウェアとワイパー

アルバニア政府に対するサイバー攻撃は、まずランサムウェアを展開し、続いてワイパー マルウェアを展開するという、イラン政府が支援する攻撃者の一般的な戦術を使用しました。ワイパーとランサムウェアはどちらも、イラン国家およびイラン関連グループとの法医学的リンクを持っていました。この攻撃で DEV-0842 が展開したワイパーは、ZeroCleare と同じライセンス キーと EldoS RawDisk ドライバーを使用していました。ZeroCleare は、イランの国家関係者が 2019 年半ばに中東のエネルギー会社への攻撃で使用したワイパーです。その場合、 IBM X-Forceは、EUROPIUM に所属する攻撃者が、ワイパー攻撃のほぼ 1 年前に最初のアクセスを取得したと評価しました。その後、ワイパー攻撃は、別の未知のイラン人アクターによって実行されました。これは、Microsoft がアルバニア政府に対して検出した一連のイベントに似ています。

この攻撃で使用されたコードには、次の特性がありました。

| ファイル名 | SHA-256 |

| cl.exe | e1204ebbd8f15dbf5f2e41dddc5337e3182fc4daf75b05acc948b8b965480ca0 |

| rwdsk.sys | 3c9dc8ada56adf9cebfc501a2d3946680dcb0534a137e2e27a7fcb5994cd9de6 |

cl.exeワイパーに埋め込まれた 16 進文字列「B4B615C28CCD059CF8ED1ABF1C71FE03C0354522990AF63ADF3C911E2287A4B906D47D」は、2019 年に IBM X-Force によって文書化された ZeroCleare ワイパーの EldoS RawDisk ドライバーに使用されたものと同じライセンス キーでした。Eldos ドライバーは正当なツールです。また、ZeroCleare ワイパーによって悪用され、ターゲット システム上のファイル、ディスク、およびパーティションを削除するために使用されました。 ZeroCleare は広く使用されているわけではありませんが、このツールは、MOIS にリンクしているイランのアクターを含む少数の関連アクターの間で共有されています。

DEV-0842 オペレータによるこの攻撃で使用されたランサムウェア ペイロードには、次の特性がありました。

| ファイル名 | SHA-256 |

| GoXml.exe | f116acc6508843f59e59fb5a8d643370dce82f492a217764521f46a856cc4cb5 |

このツールは、クウェートの通信会社 KSC からの無効なデジタル証明書で署名されています。この証明書には、55d90ec44b97b64b6dd4e3aee4d1585d6b14b26f の SHA-1 拇印がありました。

マイクロソフトのテレメトリは、この証明書が他の 15 個のファイルに署名するためにのみ使用されたことを示しています。これは非常に小さなフットプリントであり、関係のないアクター グループ間で証明書が広く共有されていなかったことを示唆しています。 2021 年 6 月にサウジアラビアで発生した既知の DEV-0861 被害者を含む、イランへのリンクを含むファイルで、この同じデジタル証明書を持つ他の複数のバイナリが以前に確認されました。

| ファイル名 | SHA-256 |

| Read.exe | ea7316bbb65d3ba4efc7f6b488e35db26d3107c917b665dc7a81e327470cb0c1 |

Read.exeが DEV-0861 によってこのサウジの被害者に投下されたのか、それとも DEV-0861 がサウジの被害者へのアクセス権を DEV-0842 に渡したのかは明らかではありません。

イラン政府の後援の追加の兆候

サイバー攻撃のメッセージ、タイミング、ターゲットの選択により、攻撃者がイラン政府に代わって行動していたという確信が強まりました。メッセージとターゲットの選択は、テヘランが攻撃をイランが認識しているサイバー攻撃に対する報復として使用した可能性が高いことを示しています。イランは、イスラエルとムジャヒディン・ハルク (MEK) によって実行されたと考えています。

メッセージング

攻撃者のロゴは、ダビデの星の内部にあるハッキング グループ「Predatory Sparrow」のシンボルを捕食するワシです (図 4)。これは、アルバニアへの攻撃がイランに対するプレデトリー・スパロウの作戦に対する報復であったことを示しており、テヘランはイスラエルが関与していると認識している。 Predatory Sparrow は、2021 年 7 月以降、 イラン国営企業に対するいくつかの注目を集め、 高度に洗練されたサイバー攻撃に対する犯行声明を出しています。これには、1 月下旬に MEK 指導者に敬礼する画像を使用してイラン イスラム共和国放送 (IRIB) のテレビ番組を妨害したサイバー攻撃が含まれます。 . Predatory Sparrow は、攻撃の数時間前に警告を発し、攻撃を支援し、費用を支払ったと主張し、他の者が関与していたことを示しました。イランの当局者は、このサイバー攻撃は MEK にあると非難し、さらに6 月にテヘラン自治体に対して同じ画像とメッセージを使用したサイバー攻撃を行ったとしても、MEK とイスラエルを非難しました。

身代金画像のメッセージは、イラン政権の長年の敵対者である MEK が、アルバニア政府への攻撃の背後にある主要な標的であったことを示しています。身代金の画像は、攻撃に関連するメッセージをあからさまにプッシュし、データを漏らしているグループである Homeland Justice によるいくつかの投稿のように、「なぜ私たちの税金がドゥレスのテロリストに費やされるべきなのか」と尋ねました。これは、テヘランがテロリストと見なしている MEK への言及であり、アルバニアのドゥラス郡に大規模な難民キャンプを持っています。

攻撃に関連するメッセージは、イランに対するサイバー攻撃で使用されたメッセージをよく反映しており、イランの外交政策の一般的な戦術であり、報復の一形態として攻撃を知らせる意図を示唆しています。また、メッセージに反映された詳細レベルにより、攻撃がイラン以外の国による偽旗作戦である可能性が低くなります。

- たとえば、身代金の画像 (図 4) に記載されている連絡先番号は、アルバニアの複数の上級指導者にリンクされており、イランの鉄道と燃料ポンプへのサイバー攻撃を反映しており、イランの最高指導者のオフィスに属する連絡先の電話番号が含まれていました。

- 情報操作のメッセージは、腐敗した政府政治家を標的にし、彼らがテロリストを支援していること、およびアルバニア国民に危害を加えないことへの関心も強調していました (図 5)。同様に、イランの鉄鋼会社への攻撃は、イラン人への危害を回避しながら、イスラム革命防衛隊 (IRGC) への接続のため に鉄鋼工場を標的にしていると主張しました。 Hooshyaran-e Vatan (ペルシア語で「祖国の監視者」を意味する) が主張した 2021 年後半のイランの航空会社に対する別のサイバー攻撃は、海外の IRGC 活動に対するテヘランの汚職と金の不正流用を強調した。

タイミング

7 月 15 日のサイバー攻撃は、イランに対する一連のサイバー攻撃の数週間後、MEK が後援する自由イラン世界サミットの 1 週間前に発生し、MEK に対する他のイランの政策の動きと一致しており、イランの関与の可能性をさらに高めています。サイバー攻撃の翌日の 7 月 16 日、イランの外務省は、MEK を支持する現在および元のアメリカの政治家を指定する声明を発表しました。イラン政権が積極的に反対している自由イラン世界サミットは、7 月 21 日の首脳会議に対するテロの脅威の可能性を警告した後、今年キャンセルされた。アルバニアのMEKに対する行動。この一連の出来事は、イラン外務省から諜報機関、公式報道機関に至るまで、MEK に対抗するための政府全体のイランの努力があったことを示唆している。

ターゲットの選択

破壊的な攻撃で標的にされたアルバニアの組織の一部は、MEK 関連のメッセージングによる以前のサイバー攻撃を経験した同等の組織およびイランの政府機関でした。これは、イラン政府がこれらの標的を、政権の一般的な戦術である直接的かつ比例的な報復の一形態としてサイバー攻撃の合図として選んだことを示唆しています。

並列情報の操作と増幅

国土正義のメッセージ キャンペーンが開始される前後に、ソーシャル メディアの個人アカウントと、親イランで反 MEK の見解で知られる実際のイラン人とアルバニア人のグループが、キャンペーンの一般的な論点を宣伝し、ホームランド・ジャスティスのオンラインアカウント.サイバー攻撃の前後に、オンライン空間でこれらのエンティティによる国土正義キャンペーンとその中心的なテーマが並行して宣伝されていることは、攻撃の影響を増幅することを目的とした広範な情報操作を示唆しています。

サイバー攻撃に先立って、6 月 6 日、不満を抱いていた元 MEK メンバーのエブラヒム・コダバンデは、イランとの緊張がエスカレートする結果を警告する、アルバニアのエディ・ラマ首相に宛てた公開書簡を投稿しました。 「テヘランの自治体システムのハッキング」と「 ガソリンスタンド」を引き合いに出し、コダバンデは、MEK が「イラン国民の利益に反する妨害行為 [sic]」の源であると主張し、これらは「イランの敵対的な仕事」を構成すると主張した。あなたの政府」と「イラン国民との明らかな敵意」を引き起こしました。

4 日後の 6 月 10 日、ホダバンデと彼が率いる反 MEK NGO のネジャット協会は、イランでアルバニア国民のグループを主催した。このグループには、アルバニアに住むイラン人支援協会 (ASILA) と呼ばれる別の反 MEK 組織のメンバーが含まれていました。テヘランがテロ組織と見なしているグループ (MEK) に関連する問題に関する ASILA の活動の非常に政治的な性質を考えると、この訪問が国家の認可を得て実施された可能性が高い。 7 月 12 日にイランから戻ったネジャット協会は、アルバニア警察が彼らの事務所を家宅捜索し、ASILA メンバーの一部を拘束したと述べた。 Nejat Society は、この襲撃は「虚偽の根拠のない告発」の結果であると述べたが、 地元メディアによると、襲撃はイランの諜報機関との関係の可能性に起因していた。

サイバー攻撃を受けて、7 月 23 日、Thanasi と Olsi Jazexhi は、反 MEK の立場を支持するイランの国営メディア アウトレット PressTV に頻繁に出演する別のアルバニア国民であり、当時のアルバニア大統領 Ilir Meta に宛てた 2 番目の公開書簡を作成しました。 Nejat Society の Web サイトにも掲載されています。この書簡は、ホームランド ジャスティスの中心的な主張、すなわち、アルバニアが MEK をホストし続けることはアルバニア国民にとって危険であるという主張を反映していた。ジャゼキシとタナシはメタに対し、アルバニアの国家安全保障会議を招集し、「アルバニアがイラン・イスラム共和国とのサイバーおよび軍事紛争に突入したかどうかを検討する」よう求めた。

2021 年 5 月、イランの攻撃者がアルバニア政府の被害者システムへの侵入を開始したのとほぼ同時期に、Facebook と Twitter の両方で、実在の人物とは一致しない2 つの反 MEKソーシャル メディア ペルソナのアカウントが作成されました。これらのアカウントは主に反 MEK コンテンツを投稿し、上記の一部の個人のソーシャル メディア アカウントに関与しています。これら 2 つのアカウントと 3 つ目の古いアカウントは、Twitter で Homeland Justice アカウントからの投稿を最初に宣伝したアカウントの 1 つであり、2022 年 7 月中旬のサイバー攻撃が公開された後、3 つすべてが反 MEK 投稿の割合を劇的に増加させました。

これらのペルソナの役割が、単なるソーシャル メディアの増幅を超えてコンテンツ制作にまで拡大したことを示す追加の証拠がいくつかあります。 Homeland Justice のコンテンツを繰り返し投稿したペルソナの 1 つは、現在は廃止されたIRGC にリンクされた American Herald Tribuneやその他のフリンジ ニュース サイトに、しばしば MEK について否定的な言葉で書いていました。一方、2 番目のペルソナ アカウントは、ハッキングとリークに先立って、少なくとも 1 つのアルバニアの新聞社に連絡を取り、 「協力」を求め、メディアに掲載する権限を与えようとした可能性があります。

サイバー攻撃の前後に、これらの個人やペルソナがオンラインで国土正義キャンペーンとその中心的なテーマを並行して宣伝することで、より広範な国土正義への影響力の取り組みに説得力のある人間的側面が追加されます。破壊的な攻撃を行った脅威アクターとこれらのメッセージング アクターとの間に直接的な関係は観察されませんでしたが、彼らの行動はさらなる調査に値する問題を提起します。

観測されたアクターの活動

DART と MSTIC は、 Microsoft 365 Defenderと追加のフォレンジック アーティファクトのコレクションを活用して、身代金とワイパー攻撃後の分析をサポートしました。分析の結果、脆弱性を利用して Web シェルを埋め込んで永続化、偵察アクション、一般的な認証情報収集技術、セキュリティ製品を無効にする防御回避手法、および暗号化の展開とバイナリのワイプを目的とするアクションの最終的な試みが特定されました。イランが後援した破壊の試みは、お客様の環境に全体で 10% 未満の影響しか与えませんでした。

アクセスとインプラント

調査分析に基づいて、2021 年 5 月以降、攻撃者は公開エンドポイントの脆弱性を悪用して、前述のように、パッチが適用されていない SharePoint サーバー (Collab-Web2.*.*) に Web シェルを埋め込む任意のコードを実行しました。これらの汎用 Web シェルは、ファイルのアップロード、ファイルのダウンロード、ファイルの削除、名前の変更、特定のユーザーとして実行するオプションを使用したコマンドの実行を行う機能を提供していました。

Web シェルは、次のディレクトリに配置されました。

- C:Program FilesCommon Filesmicrosoft sharedWeb Server ExtensionsTEMPLATELAYOUTSevaluatesiteupgrade.cs.aspx

- C:Program FilesCommon Filesmicrosoft sharedWeb Server ExtensionsTEMPLATELAYOUTSPickers.aspx

- C:ProgramDataCOM1frontendError4.aspx

横移動と実行

最初のアクセスと埋め込みの後、脅威アクターは資格情報の収集に Mimikatz を使用し、ビルトインの管理者アカウントを使用してラテラル ムーブメントの試みに Impacket とリモート デスクトップ クライアントを組み合わせて使用していることが確認されました。回復不能なツールが特定されました。これは、実行可能ファイルのファイル名、常駐メールボックス データ、データベース、およびユーザー詳細の形で偵察活動が行われたことを強く示唆しています。 MSTIC と DART によって観察された脅威アクターによる同様のアクションは、これらの取り組みに利用されたカスタム ツールとオープンソース ツールの両方を詳述しています。確認されたツールのアーティファクト:

- IPGeter.exe

- FindUser.exe

- recdisc.exe

- NetE.exe

- advanced_port_scanner.exe

- mimikatz.exe

- 共有.exe

- 保存された CSV および TXT ファイル

データ収集

2021 年 10 月から 2022 年 1 月にかけて、攻撃者は独自の電子メール抽出ツールを使用し、Exchange Web サービス API とやり取りして、アクションを隠す方法で電子メールを収集しました。攻撃者は、「HealthMailbox55x2yq」という名前の ID を作成し、Exchange サーバーで Exchange PowerShell コマンドを使用して Microsoft Exchange Health Manager サービス アカウントを模倣することで、これらのアクションを実行しました。次に、攻撃者はそのアカウントを Exchange に組み込まれた非常に特権的な役割グループ「組織管理」に追加し、後で「アプリケーション偽装」の役割を追加しました。 ApplicationImpersonation管理役割により、アプリケーションは、組織内のユーザーを偽装して、ユーザーに代わってタスクを実行できるようになり、アプリケーションがメールボックスの所有者として機能できるようになります。

防御回避

攻撃の最終段階を開始する前に、攻撃者は展開されたエンドポイントの検出と対応 (EDR) ソリューションへの管理アクセスを取得して変更を加え、企業全体のエージェントに影響を与えたライブラリを削除しました。さらに、Microsoft Defender ウイルス対策のコンポーネントを無効にするバイナリが、カスタム ツールを使用して伝播されました。 disable-defender.exeという名前の分散バイナリは、GetTokenInformation API を使用して TokenElevation を照会し、プロセスが昇格された特権で実行されているかどうかを確認します。トークンが昇格された権限で実行されていない場合、バイナリは「管理者として実行する必要があります!n」と出力します。トークンが昇格されている場合は、TokenUser にクエリを実行し、SID が「S-1-5-18」であるかどうかを確認します。現在のプロセスがシステム コンテキストで実行されていない場合、”Restarting with privilegesn” が出力され、特権の昇格が試みられます。

特権を昇格させるために、バイナリは TrustedInstaller サービスが有効になっているかどうかを確認します。これを行うために、サービス「SeDebugPrivilege」および「SeImpersonatePrivilege」を開始して、自身に権限を割り当てます。次に、 winlogon.exeプロセスを探してそのトークンを取得し、ImpersonateLoggedOnUser/SetThreadToken を使用して呼び出しスレッドを偽装します。 winlogon.exeとして偽装した後、TrustedInstaller プロセスを開き、偽装用のトークンを取得し、CreateProcessWithTokenW を使用して昇格された特権を持つ新しいプロセスを作成します。

TrustedInstaller 権限を持つ独自のプロセスの作成に成功すると、Defender コンポーネントの無効化に進みます。

- smartscreen.exe を終了します。

- WinDefend サービスを DemandLoad に変更します。

- 「TamperProtection」の値を 0 に変更します

- 「DisableRealtimeMonitoring」の WMI「RootMicrosoftWindowsDefender」名前空間「MSFT_MpPreference」クラスをクエリします。

- 「DisableAntiSpyware」の値を 1 に設定します

- 「SecurityHealth」の値を 3 に設定します

- 「DisableAntiSpyware」の値を 0 に設定します

- 「SYSTEMCurrentControlSetServicesWinDefend」サービスの「Start」値を 3 に設定します。

- 「DisableRealtimeMonitoring」の値を 1 に設定します

- WMI「RootMicrosoftWindowsDefender」名前空間「MSFT_MpPreference」クラス値を使用して、さらに設定を変更します。

- 「EnableControlledFolderAccess」

- 「PUAプロテクション」

- 「RealtimeMonitoringを無効にする」

- 「動作監視を無効にする」

- 「DisableBlockAtFirstSeen」

- 「プライバシーモードを無効にする」

- 「SignatureDisableUpdateOnStartupWithoutEngine」

- 「DisableArchiveScanning」

- 「DisableIntrusionPreventionSystem」

- 「DisableScriptScanning」

- 「アンチスパイウェアを無効にする」

- 「ウイルス対策を無効にする」

- 「SubmitSamplesConsent」

- 「MAPSレポーティング」

- 「HighThreatDefaultAction」

- 「ModerateThreatDefaultAction」

- 「LowThreatDefaultAction」

- 「SevereThreatDefaultAction」

- 「スキャンスケジュールデイ」

その他の回避手法には、ツール、Windows イベント、およびアプリケーション ログの削除が含まれていました。

目的に対する行動

暗号化およびワイプ バイナリの配布は、カスタム SMB リモート ファイル コピー ツールMellona.exe (元はMassExecuter.exeという名前) を介して 2 つの方法で行われました。最初の方法のリモート ファイルは、ランサム バイナリのGoXml.exeと、ユーザーのログイン時にランサムまたはワイパーの実行をトリガーするバッチ ファイルをコピーしました。 2 番目の方法は、 Mellona.exeツールを使用して身代金バイナリをリモートで呼び出し、SMB リモート ファイル コピーを送信することでした。

win.bat – 身代金実行用のバッチファイル – Trojan:Win32/BatRunGoXml

- すべてのユーザーのスタートアップ フォルダーから身代金バイナリを実行し、ユーザー ログインのトリガーで実行されます。

GoXml.exe – ランサムウェア バイナリ – 身代金:Win32/Eagle!MSR

- >= 5 個の引数を取り、引数の数のみを検索するため、引数は何でもかまいません。コマンド ライン引数の数が 5 未満の場合、エラーが発生し、GetOpenFileNameA を介して [開く] ダイアログ ボックスが作成され、ユーザーは *.xml ファイルを開くことができます。

- 5 つ以上のコマンド ライン引数が指定された場合、最初に OpenMutexA を介して以下の Mutex を開いて、実行中のインスタンスをチェックします。

「グローバルabcdefghijklmnoklmnopqrstuvwxyz01234567890abcdefghijklmnopqrstuvwxyz01234567890」

- 他に実行中のインスタンスがない場合は、CreateMutexA を介して上記の Mutex を作成します。

- すべてのボリュームのマウントを試みます:

- FindFirstVolumeW と FindNextVolumeW を介して利用可能なボリュームを検索します。

- GetVolumePathNamesForVolumeNameW を使用して、ボリュームのマウントされたフォルダーを取得します。

- ボリュームのマウント ポイントがない場合は、CreateDirectoryW を介して c:HD%c (%c は A、B、C、…) という名前の新しいディレクトリを作成します。

- SetVolumeMountPointW を介して、新しく作成されたディレクトリにボリュームをマウントします。

- cmd.exeを起動し、匿名パイプを介して次のバッチ スクリプトを実行します。

- 文字列は、キー「8ce4b16b22b58894aa86c421e8759df3」の RC4 アルゴリズムで暗号化されます。

- rand() 関数を使用してキーを生成し、それを使用して RC4 キーを導出し、ファイルを暗号化します。派生キーは、ファイルにハードコードされた公開キーで暗号化されます。

- この暗号化されたキーは、カスタマイズされた Base64 文字でエンコードされ、身代金メモに追加されます。

- ファイルの名前を[元のファイル名].lckに変更し、名前を変更したファイルを暗号化します。

- ファイルを暗号化する前に、 How_To_Unlock_MyFiles.txtという名前の身代金メモ ファイルを各フォルダーにドロップします。身代金メモはアルバニア語で書かれています。

- cmd.exeを起動して自己削除を実行し、匿名パイプを介してバッチ スクリプトを実行して削除を実行します。

cl.exe – ワイパー – Dos:Win64/WprJooblash

- cl.exeは次のパラメーターを取ります

- cl.exe in – ドライバーrwdsk.sysとそのサービスをインストールします

- cl.exe un – ドライバーrwdsk.sysとそのサービスをアンインストールします

- cl.exe wp <PATH> – rwdsk.sysドライバーを利用して与えられたパスを消去します

- 作成されたサービス: HKLMSYSTEMCurrentControlSetServicesRawDisk3

- インストールされたドライバーは、C:WindowsSystem32driversrwdsk.sys または cl.exe がステージングされている同じディレクトリに配置する必要があります。

- ‘wp’パラメータでパス(例:??PHYSICALDRIVE0)を指定することで、GENERIC_READ | GENERIC_READを含む以下の関数に渡します。 GENERIC_WRITE アクセス値と 16 進数値「B4B615C28CCD059CF8ED1ABF1C71FE03C0354522990AF63ADF3C911E2287A4B906D47D」。以下の参考資料に基づいて、2020 年の ZeroCleare Wiper でも同じ 16 進数値が使用されています。IBM は、この値が RawDisk のライセンス キーであることを確認しています。

お客様に推奨されるアクション

アクターが使用し、 観察されたアクター アクティビティセクションで説明されている手法は、以下に示すセキュリティ上の考慮事項を採用することで軽減できます。

- 含まれている侵害の兆候を使用して、それらが環境に存在するかどうかを調査し、潜在的な侵入を評価します

- 侵害の痕跡の表で指定された IP からのインバウンド トラフィックをブロックする

- 信頼性を確認し、異常なアクティビティを調査するために、特に単一要素認証で構成されたアカウントに焦点を当てて、リモート アクセス インフラストラクチャのすべての認証アクティビティを確認します。

- 多要素認証 (MFA) を有効にして、資格情報が侵害される可能性を軽減し、すべてのリモート接続に MFA が適用されるようにします。

注: Microsoft は、すべてのお客様がMicrosoft Authenticatorなどのパスワードを使用しないソリューションをダウンロードして使用し、アカウントを保護することを強くお勧めします。

- Microsoft Defender ウイルス対策の改ざん防止を有効にして、望ましくない悪意のあるアプリが Microsoft Defender ウイルス対策のコンポーネントを無効にするのを防ぎます

- 高度な脆弱性および構成評価ツールを使用してサイバーエクスポージャを理解し、評価します

侵害の痕跡 (IOC)

以下の表は、調査中に観察された IOC を示しています。お客様には、環境内でこれらの指標を調査し、検出と保護を実装して過去の関連アクティビティを特定し、システムに対する将来の攻撃を防止することをお勧めします。

| インジケータ | タイプ | 説明 |

| GoXml.exe | SHA-256 | f116acc6508843f59e59fb5a8d643370dce82f492a217764521f46a856cc4cb5 |

| “w.zip”, 「cl.exe」 「cls5.exe」 |

SHA-256 | e1204ebbd8f15dbf5f2e41dddc5337e3182fc4daf75b05acc948b8b965480ca0 |

| Win.bat | SHA-256 | bad65769c0b416bb16a82b5be11f1d4788239f8b2ba77ae57948b53a69e230a6 |

| ADExplorer.exe | SHA-256 | bb45d8ffe245c361c04cca44d0df6e6bd7596cabd70070ffe0d9f519e3b620ea |

| Ldd.2.exe | SHA-256 | e67c7dbd51ba94ac4549cc9bcaabb97276e55aa20be9fae909f947b5b7691e6b |

| Melona.exe | SHA-256 | ac4809764857a44b269b549f82d8d04c1294c420baa6b53e2f6b6cb4a3f7e9bd |

| Sl.exe | SHA-256 | d1bec48c2a6a014d3708d210d48b68c545ac086f103016a20e862ac4a189279e |

| HxD.exe (Hex エディター) | SHA-256 | d145058398705d8e20468332162964dce5d9e2ad419f03b61adf64c7e6d26de5 |

| lsdsk.exe | SHA-256 | 1c926d4bf1a99b59391649f56abf9cd59548f5fcf6a0d923188e7e3cab1c95d0 |

| NTDSAudit.exe | SHA-256 | fb49dce92f9a028a1da3045f705a574f3c1997fe947e2c69699b17f07e5a552b |

| Disable-defender.exe | SHA-256 | 45bf0057b3121c6e444b316afafdd802d16083282d1cbfde3cdbf2a9d0915ace |

| ログナー.exe | SHA-256 | dfd631e4d1f94f7573861cf438f5a33fe8633238d8d51759d88658e4fbac160a |

| Ipgeter.exe | SHA-256 | 734b4c06a283982c6c3d2952df53e0b21e55f3805e55a6ace8379119d7ec1b1d |

| evaluatesiteupgrade.aspx | SHA-256 | f8db380cc495e98c38a9fb505acba6574cbb18cfe5d7a2bb6807ad1633bf2df8 |

| Pickers.aspx | SHA-256 | 0b647d07bba697644e8a00cdcc8668bb83da656f3dee10c852eb11effe414a7e |

| ClientBin.aspx | SHA-256 | 7AD64B64E0A4E510BE42BA631868BBDA8779139DC0DAAD9395AB048306CC83C5 |

| App_Web_bckwssht.dll | SHA-256 | CAD2BC224108142B5AA19D787C19DF236B0D12C779273D05F9B0298A63DC1FE5 |

| C:Users<ユーザー名>Desktop | ステージング ディレクトリ | |

| C:プログラムデータ | ステージング ディレクトリ | |

| C:Users<ユーザー名>Desktopa | ステージング ディレクトリ | |

| C:ProgramData | ステージング ディレクトリ | |

| C:ProgramData | ステージング ディレクトリ | |

| 144[.]76[.]6[.]34 | IPアドレス | アクセスした Web シェル |

| 148[.]251[.]232[.]252 | IPアドレス | アクセスした Web シェル |

| 148[.]251[.]233[.]231 | IPアドレス | アクセスした Web シェル |

| 176[.]9[.]18[.]143 | IPアドレス | アクセスした Web シェル |

| 185[.]82[.]72[.]111 | IPアドレス | アクセスした Web シェル |

| 216[.]24[.]219[.]65 | IPアドレス | アクセスした Web シェル |

| 216[.]24[.]219[.]64 | IPアドレス | アクセスした Web シェル |

| 46[.]30[.]189[.]66 | IPアドレス | アクセスした Web シェル |

注:これらの指標は、この観察された活動を網羅しているとは見なされません。

Microsoft Defender 脅威インテリジェンス コミュニティのメンバーとお客様は、リンクされたMicrosoft Defender 脅威インテリジェンスの記事で、このブログ投稿から概要情報とすべての IOC を見つけることができます。

検出

Microsoft 365 ディフェンダー

Microsoft Defender ウイルス対策

- TrojanDropper:ASP/WebShell!MSR (Web シェル)

- Trojan:Win32/BatRunGoXml (悪意のある BAT ファイル)

- DoS:Win64/WprJooblash (ワイパー)

- 身代金:Win32/Eagle!MSR (ランサムウェア)

- Trojan:Win32/Debitom.A ( disable-defender.exe )

エンドポイント EDR の Microsoft Defender

Microsoft Defender for Endpoint のお客様は、このキャンペーンで観察された動作を検出できるこれらのアラートを監視する必要があります。ただし、これらのアラートは、このレポートで説明されているキャンペーンやアクター グループに固有の脅威を示すものではないことに注意してください。

- Web サーバー プロセスによる不審な動作

- Mimikatz 資格情報盗難ツール

- Impacket ツールキットを介した継続的なハンズオン キーボード攻撃

- 不審な RDP 接続が確認されました

- Exchange Organization Management 役割グループへの追加

- TrustedInstaller ハイジャックの試み

- Microsoft Defender ウイルス対策の改ざん

- セキュリティ製品を削除するプロセス

- 改ざん防止バイパス

- スタートアップ フォルダ内の疑わしいファイル

- ファイル システムで検出されたランサムウェアの動作

- リモート デバイスによるランサムウェアの動作

- 新興脅威活動グループ

Microsoft Defender 脆弱性管理

Microsoft Defender Vulnerability Managementは、攻撃で使用された Exchange (ProxyLogon) および SharePoint の脆弱性の影響を受ける可能性がある、影響を受けるデバイスを明らかにします。

高度なハンティング クエリ

マイクロソフト センチネル

このブログ投稿で言及されている可能性のある攻撃者の活動を特定するために、Microsoft Sentinel のお客様は、以下に詳述するクエリを使用できます。

攻撃者の IOC を特定する

このクエリは、さまざまな Microsoft Sentinel データ フィード全体で EUROPIUM に関連する IOC に基づいて一致を識別します。

EUROPIUM に関連する Microsoft Defender ウイルス対策検出を特定する

このクエリは、EUROPIUM アクターに関連する Microsoft Defender AV 検出を探し、アラートを他のデータ ソースと結合して、デバイス、IP、サインインしているユーザーなどの追加情報を表示します。

異常なアイデンティティの作成を特定する

以下のクエリは、Europium アクターが Exchange PowerShell コマンドを使用して Microsoft Exchange Health Manager サービス アカウントを模倣するために異常な ID を作成したことを示しています。

Microsoft 365 ディフェンダー

Microsoft 365 Defender のお客様は、このブログ投稿に記載されている可能性のある脅威アクターの活動を特定するために、以下に詳述するクエリを使用できます。

EUROPIUM IOC を特定する

次のクエリは、EUROPIUM 脅威アクターに関連している可能性のあるアクティビティを特定できます。 Github リンク

DeviceFileEvents | where SHA256 in ("f116acc6508843f59e59fb5a8d643370dce82f492a217764521f46a856cc4cb5","e1204ebbd8f15dbf5f2e41dddc5337e3182fc4daf75b05acc948b8b965480ca0","bad65769c0b416bb16a82b5be11f1d4788239f8b2ba77ae57948b53a69e230a6","bb45d8ffe245c361c04cca44d0df6e6bd7596cabd70070ffe0d9f519e3b620ea","d1bec48c2a6a014d3708d210d48b68c545ac086f103016a20e862ac4a189279e","fb49dce92f9a028a1da3045f705a574f3c1997fe947e2c69699b17f07e5a552b","45bf0057b3121c6e444b316afafdd802d16083282d1cbfde3cdbf2a9d0915ace","f8db380cc495e98c38a9fb505acba6574cbb18cfe5d7a2bb6807ad1633bf2df8","7ad64b64e0a4e510be42ba631868bbda8779139dc0daad9395ab048306cc83c5","cad2bc224108142b5aa19d787c19df236b0d12c779273d05f9b0298a63dc1fe5","84be43f5830707cd421979f6775e9edde242bab98003644b3b491dbc08cc7c3e")

EUROPIUM に関連する Microsoft Defender ウイルス対策検出を特定する

このクエリは、EUROPIUM アクターに関連する Microsoft Defender ウイルス対策の検出を探します。 Github リンク

let europium_sigs = dynamic(["BatRunGoXml", "WprJooblash", "Win32/Eagle!MSR", "Win32/Debitom.A"]); アラート証拠 | | ThreatFamily in~ (europium_sigs) | | AlertId で AlertInfo に参加する | |プロジェクトの ThreatFamily、AlertId

EUROPIUM に関連する異常な ID の追加を特定する

このクエリは、Exchange PowerShell を介して ID の追加を探します。 Github リンク

DeviceProcessEvents

| |ここで、ProcessCommandLine has_any ("New-Mailbox","Update-RoleGroupMember") と ProcessCommandLine には "HealthMailbox55x2yq" があります。

Comments