Microsoft は、攻撃者が Windows SmartScreen クラウドベースのマルウェア対策サービスを回避し、赤いフラグを立てずに Magniber ランサムウェア ペイロードを展開するために使用する別のゼロデイ バグにパッチを適用しました。

攻撃者は、特別に細工された Authenticode 署名で署名された悪意のある MSI ファイルを使用して、このセキュリティ機能バイパスの脆弱性 ( CVE-2023-24880として追跡) を悪用しています。

署名は無効ですが、SmartScreen をごまかし、Mark-of-the-Web (MotW) セキュリティ アラートがポップアップして、ユーザーがインターネットからファイルを開くときに注意するよう警告するのを防ぐには十分です。

活発に悪用されている CVE-2023-24880 ゼロデイは、Google Threat Analysis Group (TAG) によって発見され、2 月 15 日に Microsoft に報告されました。

「TAG は、2023 年 1 月以降、悪意のある MSI ファイルのダウンロードを 100,000 回以上観測しており、その 80% 以上がヨーロッパのユーザーでした。これは、通常韓国と台湾に焦点を当てている Magniber の典型的なターゲティングとは著しく異なっています」と Google TAG は述べています。

Magniber ランサムウェアの活動は、少なくとも 2017 年 10 月以降、 Cerber ランサムウェアの後継として活動しており、そのペイロードは Magnitude Exploit Kit (EK) を使用したマルバタイジングによって展開されていました。

当初は韓国を標的にしていましたが、現在では攻撃を世界中に拡大しており、標的を中国、台湾、マレーシア、香港、シンガポール、そして現在はヨーロッパを含む他の国に切り替えています。

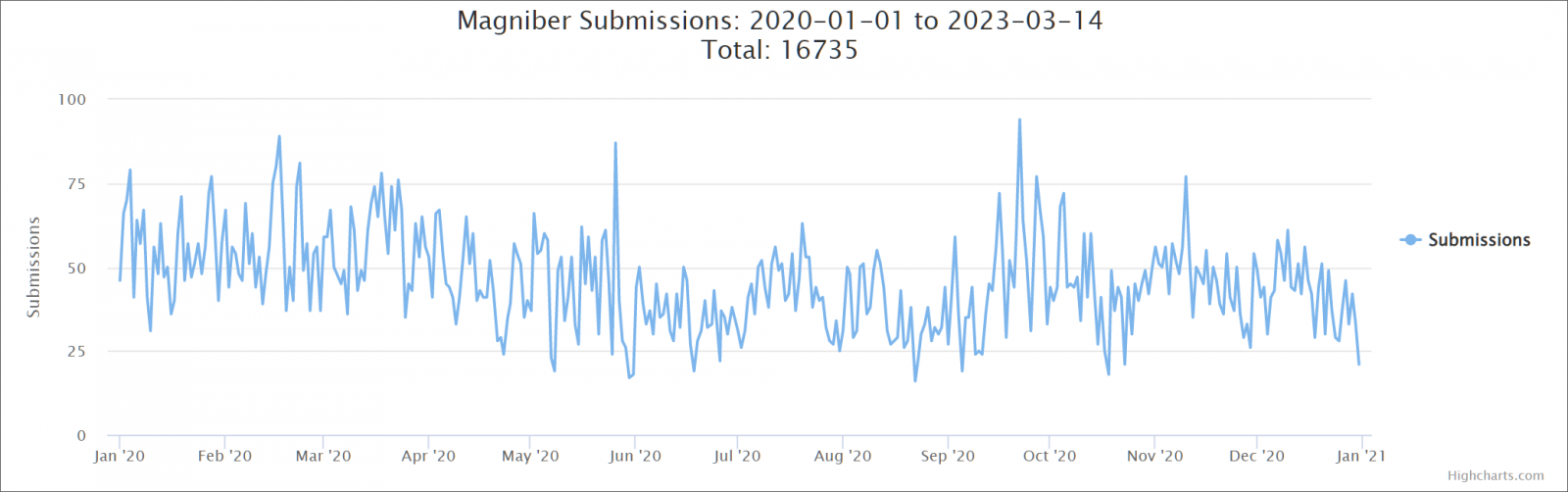

Magniber は年初から活発に活動しており、ID ランサムウェア プラットフォームでの分析のために数百のサンプルが提出されています。

狭いパッチはバイパスにつながる

CVE-2023-24880 は、別の Windows SmartScreen セキュリティ機能バイパスの亜種であり、 CVE-2022-44698として追跡されており、不正な署名を持つスタンドアロンの JavaScript ファイルを介してマルウェアをターゲットに感染させるためのゼロデイとしても悪用されています。

Microsoft は、2022 年 12 月のパッチ チューズデー中に、数か月にわたる悪用と Qbot マルウェアおよびMagniber ランサムウェアの投下に使用された後、CVE-2022-44698 にパッチを適用しました。

Egregor 、 Prolock 、 Black Bastaなどの他のランサムウェア オペレーションも、Qbot と提携して企業ネットワークへのアクセスを取得したことが知られています。

Google TAG が本日説明したように、CVE-2023-24880 が可能になったのは、Microsoft が CVE-2022-44698 の狭いパッチをリリースしたためであり、根本的な原因を修正するのではなく、バグの 1 つの側面のみを修正しました。

「セキュリティの問題にパッチを適用する場合、ローカライズされた信頼性の高い修正と、潜在的に根本的な原因の問題のより困難な修正との間に緊張関係があります」と Google TAG は結論付けています。

「SmartScreen セキュリティ バイパスの背後にある根本的な原因が解決されなかったため、攻撃者は元のバグの別の亜種を迅速に特定できました。」

Comments