Lockbit ランサムウェア アフィリエイトは、パッチが適用されていない脆弱性を標的とするエクスプロイトを使用してハッキングされた Microsoft Exchange サーバーを介して、被害者を暗号化しています。

2022 年 7 月に発生した少なくとも 1 件のインシデントで、攻撃者は侵害された Exchange サーバーに以前に展開された Web シェルを使用して、Active Directory 管理者に権限をエスカレートし、約 1.3 TB のデータを盗み、ネットワーク システムを暗号化しました。

調査を支援するために法医学分析の専門家を雇った韓国のサイバーセキュリティ会社 AhnLab が説明したように、攻撃者は Web シェルがアップロードされてから AD 管理者アカウントを乗っ取るのにわずか 1 週間しかかかりませんでした。

AhnLab は、被害者が 2021 年 12 月の前回の侵害の後、Microsoft から四半期ごとのセキュリティ パッチを展開するための技術サポートを受けたことを考えると、Exchange サーバーは「未公開のゼロデイ脆弱性」を使用してハッキングされた可能性が高いと述べています。

「5月以降に公開された脆弱性のうち、リモートコマンドやファイル作成に関連する脆弱性の報告はありませんでした」とAhnLabは説明しています。

「したがって、WebShell が 7 月 21 日に作成されたことを考えると、攻撃者は未公開のゼロデイ脆弱性を使用したと考えられます。」

新しい Microsoft Exchange ゼロデイ?

Microsoft は現在、CVE-2022-41040 および CVE-2022-41082 として追跡されている2 つの活発に悪用されている Microsoft Exchange のゼロデイに対処するためのセキュリティ パッチに取り組んでいますが、AhnLab は、7 月に Exchange サーバーへのアクセスに使用されたものは異なる可能性があると付け加えました。攻撃戦術が重複しないためです。

「ベトナムのセキュリティ企業GTSCが9月28日に公開したMicrosoft Exchange Serverの脆弱性(CVE-2022-41040、CVE-2022-41082)が利用された可能性があるが、攻撃方法、生成されたWebShellファイル名は、および WebShell 作成後のその後の攻撃です」と AhnLab は言います。

「別の攻撃者が別のゼロデイ脆弱性を使用したと推測されます。」

配信方法の違いは、攻撃者が新しいゼロデイを使用した十分な証拠とは見なされず、セキュリティの専門家もこれが事実であると確信していませんが、少なくとももう 1 つのセキュリティ ベンダーが、未公開の Exchange の他の 3 つの欠陥を知っており、「ワクチン」を提供しています。 」 エクスプロイトの試みをブロックします。

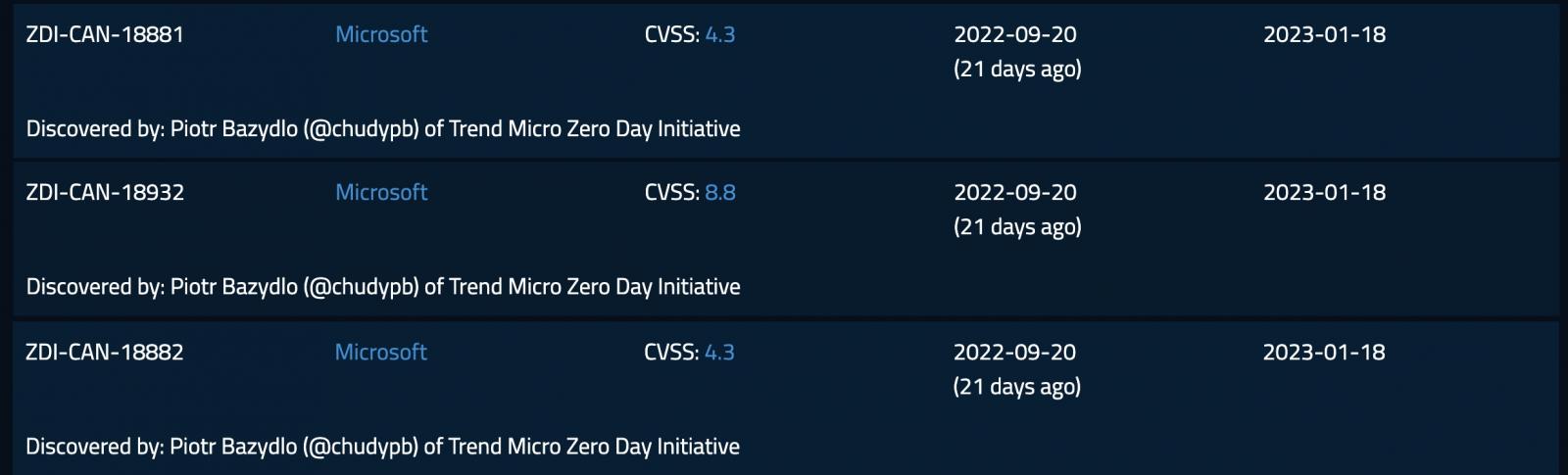

Zero Day Initiative の脆弱性研究者である Piotr Bazydloによって発見され、3 週間前に Microsoft に報告されたこれらの脆弱性は、アナリストが検証した後、ZDI- CAN-18881 、 ZDI-CAN-18882 、およびZDI-CAN-18932として追跡され、サイバーセキュリティ ソフトウェア企業である Trend Micro によって追跡されています。問題。

同社はまた、2022 年 10 月 4 日以降、これらの Exchange ゼロデイ (トレンドマイクロによって重要な重大度としてタグ付けされている) の検出シグネチャを IPS N-Platform、NX-Platform、または TPS 製品に追加しました。

「このフィルタは、Microsoft Exchange に影響を与えるゼロデイ脆弱性の悪用を防ぎます」と、トレンドマイクロはデジタル ワクチン サポート ドキュメントで述べています。

Microsoft は、これら 3 つのセキュリティ上の欠陥が報告されて以来、これらに関する情報を開示しておらず、それらを追跡するための CVE ID をまだ割り当てていません。

BleepingComputer が本日以前に連絡を取ったとき、Microsoft は詳細情報を要求する電子メールに返信しませんでした。

Comments