Microsoft は、組織のクラウド環境を侵害して電子メールを盗む悪意のある OAuth アプリケーションを作成するために、複数の不正で検証済みの Microsoft Partner Network アカウントを無効にしました。

Microsoft と Proofpoint の共同発表で、Microsoft は、攻撃者が正規の企業を装い、MCPP (Microsoft Cloud Partner Program) に登録し、その企業としての認証に成功したと述べています。

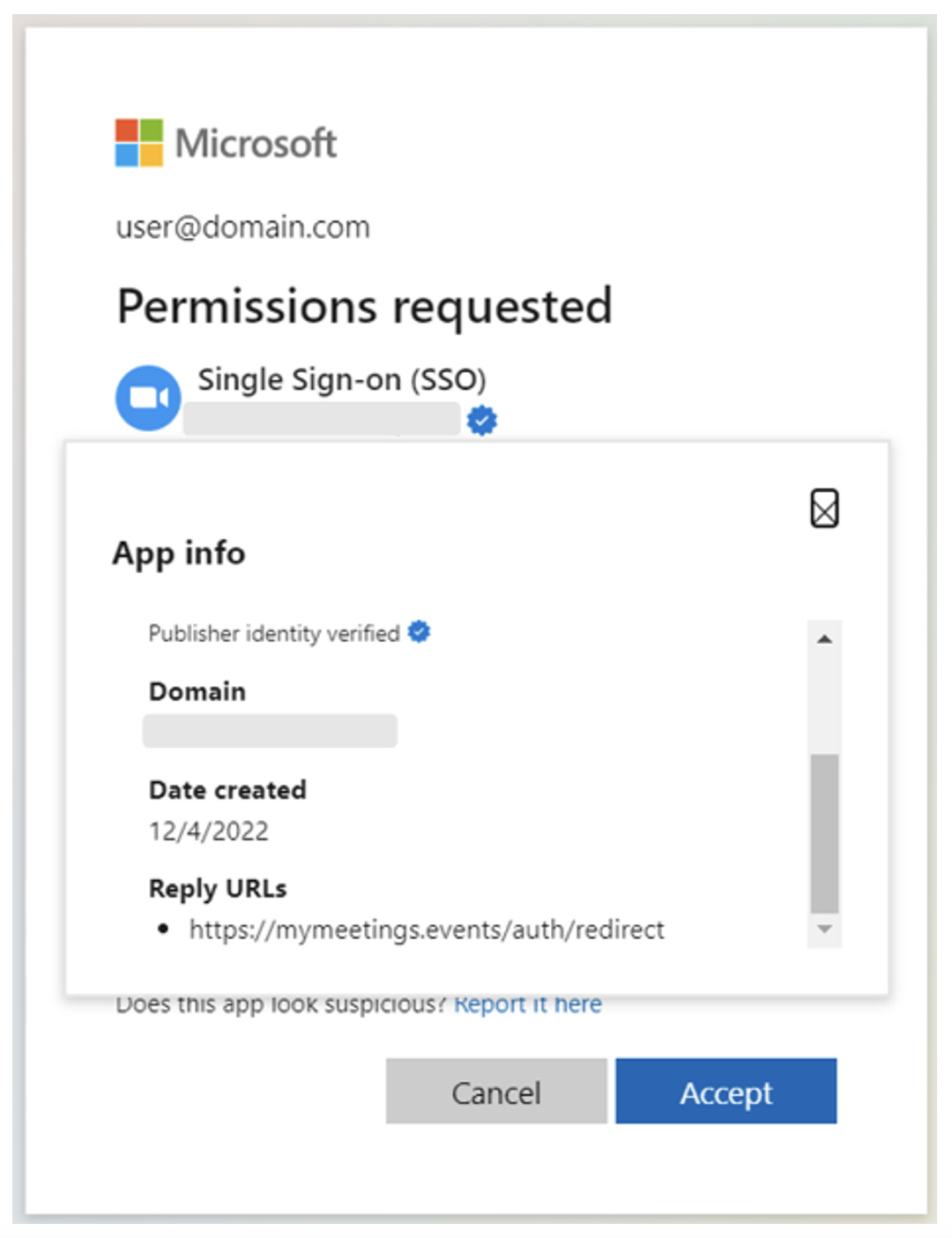

攻撃者はこれらのアカウントを使用して、検証済みの OAuth アプリを Azure AD に登録し、英国とアイルランドの企業ユーザーを標的とした同意フィッシング攻撃を行いました。

マイクロソフトは、悪意のある OAuth アプリが顧客の電子メールを盗むために使用されたと述べています。ただし、Proofpoint は、アプリのアクセス許可により、カレンダーや会議情報にアクセスして、ユーザーのアクセス許可を変更できる可能性があると警告しました。

通常、この情報は、サイバースパイ活動、BEC (ビジネス電子メール侵害) 攻撃、または内部ネットワークへのさらなるアクセスを得るために使用されます。

Proofpoint は 2022 年 12 月 15 日に悪意のあるキャンペーンを公開し、Microsoft はすぐにすべての不正なアカウントと OAuth アプリを閉鎖しました。

「マイクロソフトは、攻撃者が所有するアプリケーションとアカウントを無効にして顧客を保護し、この特定の攻撃者に対して取られる可能性のあるさらなるアクションを特定するためにデジタル犯罪部門に関与しました」と発表を読みます。

「MCPP審査プロセスを改善し、将来同様の不正行為のリスクを減らすために、いくつかの追加のセキュリティ対策を実装しました。」

マイクロソフトは、影響を受けるすべての組織に連絡し、疑わしいアプリケーションが環境から無効にされていることを確認するために徹底的な内部調査を行う必要があると警告しました。

はマイクロソフトに問い合わせて、攻撃の詳細と、MCPP 審査プロセスをどのように改善しているかを確認しましたが、すぐには回答が得られませんでした。

正当な企業になりすます

OAuth アプリケーションを使用すると、サードパーティ アプリケーションは、ユーザーのクラウド アカウント内のデータにアクセスして、カレンダー イベントの生成やメールのマルウェア スキャンなどの特定のアクションを実行する許可を得ることができます。

ユーザーの資格情報を使用して OAuth アプリケーションにログインする代わりに、ユーザーは Azure AD に登録され、要求されたアクセス許可をユーザーのアカウントに付与できます。これらのアクセス許可は、必要に応じてユーザーの資格情報を変更せずに簡単に取り消すことができます。

過去数年間、悪意のある脅威アクターは、「同意フィッシング」攻撃で OAuth アプリを使用して、標的の組織の Office 365 および Microsoft 365 クラウド データにアクセスしてきました。

顧客をさらに保護するために、Microsoft は開発者が検証済みの発行元になることを許可しています。つまり、Microsoft はその身元を検証しています。

検証済みのパートナーが作成する OAuth アプリには、Azure Active Directory (Azure AD) の同意プロンプトに青いチェックがあり、このアプリケーションがより信頼できることを示しています。

本日公開された Proofpoint のレポートによると、研究者は、攻撃者が Microsoft によって検証された既存の発行者アカウントを侵害しようとするのではなく、信頼できる発行者になりすまして自分自身を検証したと説明しました。

脅威アクターは、既存の検証済みの発行元と同様の表示名を使用して他の企業になりすましたが、「検証済みの発行元」の名前を隠しました。変更するには、Microsoft による再検証が必要になるため、これは異なります。

また、正規の会社の「利用規約」と「ポリシー ステートメント」の Web ページにリンクして、アプリと ID の正当性をさらに高めました。

Proofpoint は、検証済みの 3 つの発行元から 3 つの悪意のある OAuth アプリを特定しました。これらはすべて同じ組織を標的とし、攻撃者が制御する同じインフラストラクチャと通信していました。

「私たちの分析によると、このキャンペーンは主に英国を拠点とする組織とユーザーを標的にしているように見えました。影響を受けたユーザーの中には、財務およびマーケティング担当者だけでなく、マネージャーやエグゼクティブなどの著名なユーザーも含まれていました」と Proofpoint は述べています。

2 つのアプリは「シングル サインオン (SSO)」と呼ばれ、3 つ目のアプリは「ミーティング」と呼ばれ、次のアクセス許可へのアクセスを要求します。

- メールを読む

- アクセスを許可したデータへのアクセスを維持する

- メールボックスの設定を読む

- サインインしてプロフィールを読む

- あなたとしてメールを送る

- カレンダーを読む

- オンライン会議を読む

残念なことに、Proofpoint は複数のユーザーが攻撃の影響を受け、組織が侵害されたという証拠を確認しました。

このキャンペーンは、2022 年 12 月 6 日から 2022 年 12 月 27 日まで続き、Microsoft はすべての悪意のあるアプリケーションを無効にしました。攻撃の調査は継続されます。

2022 年 1 月には、Proofpoint によって発見された同様のキャンペーンを取り上げました。このキャンペーンでは、脅威アクターが以前に侵害された検証済みの発行者アカウントを悪用して、信頼できる OAuth アプリを作成し、企業の幹部を標的にしました。

マイクロソフトは、ユーザーがこれらの攻撃から身を守る方法と、最初に攻撃を防ぐための推奨される方法に関する詳細なガイドを公開しました。

Comments