ここ数週間、Microsoft Threat Intelligence Center (MSTIC) と Microsoft 365 Defender Research Team は、イランを拠点とする攻撃者 MERCURY が、すべてイスラエルにある組織に対してSysAidアプリケーションのLog4j 2 脆弱性を悪用していることを検出しました。 MSTIC は、MERCURY の観測された活動がイランの情報安全保障省 (MOIS) と関連していたことを確信を持って評価しています。

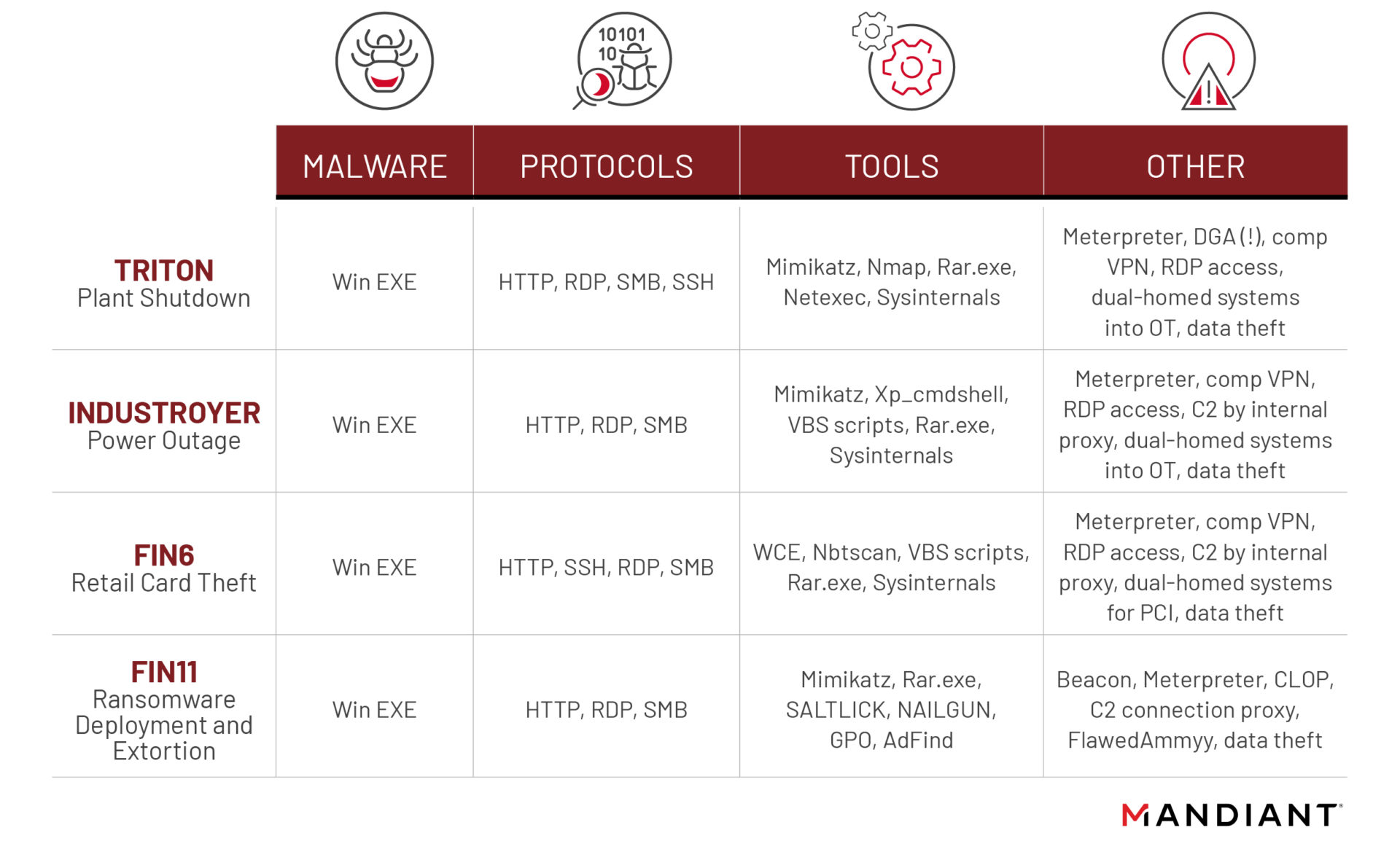

MERCURY はこれまで、脆弱な VMware アプリなどで Log4j 2 エクスプロイトを使用していましたが、この攻撃者が初期アクセスのベクトルとして SysAid アプリを使用していることはこれまで確認されていません。アクセスを取得した後、MERCURY は永続性を確立し、資格情報をダンプし、カスタムおよびよく知られたハッキング ツールと、ハンズオン キーボード攻撃用の組み込みのオペレーティング システム ツールを使用して、標的の組織内を横方向に移動します。

このブログでは、観測された MERCURY の活動と、標的型攻撃で使用された関連ツールに関する Microsoft の分析について詳しく説明しています。この情報は、Microsoft Defender ウイルス対策と Microsoft Defender for Endpoint の両方で MERCURY のツールに対する検出を実装するなど、これらの攻撃の検出を改善するために、お客様および業界パートナーと共有されます。観察された国家の攻撃者の活動と同様に、Microsoft は、標的にされた、または侵害された顧客に直接通知し、アカウントを保護するために必要な情報を提供します。

MERCURY TTP はイランを拠点とする国家アクターと連携

Microsoft は、標的が実行していた脆弱な SysAid サーバー インスタンスで、MERCURY が Apache Log4j 2 (「Log4Shell」とも呼ばれる) のリモート コード実行の脆弱性を悪用したことをある程度確信して評価しています。 MERCURY は、過去のキャンペーンでも Log4j 2 エクスプロイトを使用しています。

MSTIC は、MERCURY がイランの情報安全保障省 (MOIS) と提携してその作戦を調整していることを高い信頼を持って評価しています。 US Cyber Commandによると、MERCURY として追跡しているグループである MuddyWater は、「イラン情報セキュリティ省内の下位要素です」。

以下は、一般的な MERCURY の手法とツールです。

- アドバーサリー・イン・ザ・メールボックス・フィッシング: MERCURY には、標的を狙ったスピア・フィッシングの長い歴史があります。最近、これらのフィッシング攻撃の量が増加しています。フィッシングのソースは、侵害されたメールボックスと、ターゲットとの以前の電子メールの会話の開始です。 MERCURY のオペレーターは、これらの最初のフィッシング メールに、ScreenConnect などの商用リモート アクセス ツールへのリンクを含めるか、直接添付します。

- クラウド ファイル共有サービスの使用: MERCURY は、市販のファイル共有サービスとセルフ ホスティング リソースを利用してペイロードを配信します。

- 商用のリモート アクセス アプリケーションの使用:被害者の最初の足がかりは、市販のリモート アクセス アプリケーションを介して出現します。これにより、MERCURY は昇格した権限を取得し、ファイル (主に PowerShell スクリプト) を被害者の環境に簡単に転送できるようになります。

- ツール: MERCURY が選択するツールは、Venom プロキシ ツール、Ligolo リバース トンネリング、および自家製の PowerShell プログラムである傾向があります。

- ターゲティング: MERCURY は、中東に位置するさまざまな組織をターゲットにしています。メールボックスの被害者は、中東の被害者と取引を行っている組織と直接関連しています。

この最新の活動は、MERCURY が広く知られていない動作、つまり標的のデバイス上の脆弱なアプリケーションをスキャンして悪用することを明らかにしています。彼らは過去にこの活動を行っていることが観察されていますが、あまり一般的ではありません。エクスプロイトはオープン ソースから派生したもので、ニーズに合わせて作成されています。

観測されたアクターの活動

初期アクセス

2022 年 7 月 23 日と 25 日に、MERCURY が脆弱な SysAid サーバー インスタンスに対するエクスプロイトを最初のアクセス ベクトルとして使用していることが確認されました。過去のキャンペーンからの観察結果と標的環境で見つかった脆弱性に基づいて、Microsoft は、使用されたエクスプロイトが Log4j 2 に関連している可能性が最も高いと評価しています。攻撃者は、2022 年初頭に VMware アプリケーションに対して Log4j 2 エクスプロイトを利用し、同様に脆弱なインターネット向けアプリを探した可能性があります。 . IT 管理ツールを提供する SysAid は、対象国での存在感を示す魅力的なターゲットとして提示された可能性があります。

SysAid を悪用することに成功すると、攻撃者は Web シェルをドロップして活用し、以下に示すいくつかのコマンドを実行することができます。ほとんどのコマンドは偵察に関連しており、コード化された 1 つの PowerShell を使用して攻撃者のツールをダウンロードし、横方向の移動と永続化を行います。

実行されたコマンド:

- cmd.exe /C whoami

- cmd.exe /C powershell -exec bypass -w 1 -enc UwB….

- cmd.exe /C ホスト名

- cmd.exe /C ipconfig /all

- cmd.exe /C ネット ユーザー

- cmd.exe /C ネット ローカルグループ管理者

- cmd.exe /C net user admin * /add

- cmd.exe /C net localgroup 管理者 admin /add

- cmd.exe /C quser

持続性

MERCURY が標的の組織へのアクセス権を取得すると、攻撃者は次のようないくつかの方法を使用して持続性を確立します。

- Web シェルをドロップして、侵害されたデバイスへの効果的かつ継続的なアクセスを提供します。

- ユーザーを追加し、その権限をローカル管理者に昇格させます。

- スタートアップ フォルダーと ASEP レジストリ キーに活用ツールを追加し、デバイスの再起動時にツールが保持されるようにします。

- 資格情報の盗用。

攻撃者は、新しいローカル管理者ユーザーを利用して、リモート デスクトップ プロトコル (RDP) 経由で接続します。このセッション中に、攻撃者はオープンソース アプリケーション Mimikatz を利用して資格情報をダンプします。また、MERCURY が後で SQL サーバーで追加の資格情報ダンプを実行して、サービス アカウントなどの他の高い権限を持つアカウントを盗むことも確認しました。

横移動

私たちは、MERCURY がさらにその足がかりを利用して、次のようないくつかの方法を利用して、標的の組織内の他のデバイスを侵害していることを確認しました。

- 組織内のデバイスでコマンドを起動するための Windows Management Instrumentation (WMI)。

- 組織内でエンコードされた PowerShell コマンドを実行するリモート サービス (RemCom ツールを活用)。

起動されるコマンドのほとんどは、ターゲットにツールをインストールするか、偵察を実行してドメイン管理者アカウントを見つけることを目的としています。

コミュニケーション

攻撃全体を通して、脅威アクターはコマンド アンド コントロール (C2) サーバーとの通信に次のようなさまざまな方法を使用しました。

- PowerShell などの組み込みのオペレーティング システム ツール

- オープンソース ツール Ligolo の独自バージョンであるvpnui.exeというトンネリング ツール

- eHorusと呼ばれるリモート監視および管理ソフトウェア

Microsoft は引き続き MERCURY の活動を監視し、お客様のために保護を実装します。当社のセキュリティ製品全体で実施されている現在の検出、高度な検出、および IOC の詳細を以下に示します。

お客様に推奨されるアクション

アクターが使用し、観察されたアクター アクティビティ セクションで説明されている手法は、以下に示すセキュリティ上の考慮事項を採用することで軽減できます。

- ネットワークで SysAid を使用しているかどうかを確認します。その場合は、セキュリティ パッチを適用し、影響を受ける製品やサービスをできるだけ早く更新してください。脆弱性と軽減策の推奨事項に関する技術情報については、 Apache Log4j に関する SysAid の重要な更新を参照してください。

- Log4j 2 脆弱性の悪用を防止、検出、追跡するための詳細なガイダンスを参照してください。

- 含まれている侵害の兆候を使用して、それらが環境内に存在するかどうかを調査し、潜在的な侵入を評価します。

- 侵害の指標テーブルで指定された IP からのインバウンド トラフィックをブロックします。

- 信頼性を確認し、異常なアクティビティを調査するために、特に単一要素認証で構成されたアカウントに焦点を当てて、リモート アクセス インフラストラクチャのすべての認証アクティビティを確認します。

- 多要素認証 (MFA) を有効にして、資格情報が侵害される可能性を軽減し、すべてのリモート接続に MFA が適用されるようにします。注: Microsoft は、アカウントを保護するために、すべてのお客様にMicrosoft Authenticatorなどのパスワードなしのソリューションをダウンロードして使用することを強くお勧めします。

侵害の痕跡 (IOC)

以下のリストは、調査中に確認された IOC を示しています。お客様には、環境内でこれらの指標を調査し、検出と保護を実装して過去の関連アクティビティを特定し、システムに対する将来の攻撃を防ぐことをお勧めします。

| インジケータ | タイプ | 説明 |

| hxxp://sygateway[.]com | ドメイン | 最初に確認された日: 2022 年 5 月 16 日 |

| 91[.]121[.]240[.]104 | IPアドレス | 最初に確認された日: 2022 年 5 月 17 日 |

| 164[.]132[.]237[.]64 | IPアドレス | 最初に確認された日: 2021 年 11 月 26 日 |

| e81a8f8ad804c4d83869d7806a303ff04f31cce376c5df8aada2e9db2c1eeb98 | SHA-256 | mimikatz.exe |

| 416e937fb467b7092b9f038c1f1ea5ca831dd19ed478cca444a656b5d9440bb4 | SHA-256 | vpnui.exe リゴロ |

| 25325dc4b8dcf3711e628d08854e97c49cfb904c08f6129ed1d432c6bfff576b | SHA-256 | VBScript |

| 3c2fe308c0a563e06263bbacf793bbe9b2259d795fcc36b953793a7e499e7f71 | SHA-256 | レムコム |

| 3137413d086b188cd25ad5c6906fbb396554f36b41d5cff5a2176c28dd29fb0a | SHA-256 | Web シェル |

| 87f317bbba0f50d033543e6ebab31665a74c206780798cef277781dfdd4c3f2f | SHA-256 | Web シェル |

| e4ca146095414dbe44d9ba2d702fd30d27214af5a0378351109d5f91bb69cdb6 | SHA-256 | Web シェル |

| d2e2a0033157ff02d3668ef5cc56cb68c5540b97a359818c67bd3e37691b38c6 | SHA-256 | Web シェル |

| 3ca1778cd4c215f0f3bcfdd91186da116495f2d9c30ec22078eb4061ae4b5b1b | SHA-256 | Web シェル |

| bbfee9ef90814bf41e499d9608647a29d7451183e7fe25f472c56db9133f7e40 | SHA-256 | Web シェル |

| b8206d45050df5f886afefa25f384bd517d5869ca37e08eba3500cda03bddfef | SHA-256 | Web シェル |

注:これらの指標は、この観察された活動を網羅しているとは見なされません。

Microsoft Defender 脅威インテリジェンス

コミュニティ メンバーと顧客は、リンクされたMicrosoft Defender Threat Intelligence ポータルの記事で、このブログ投稿から概要情報とすべての IOC を見つけることができます。

検出

Microsoft Defender ウイルス対策

Microsoft Defender ウイルス対策は、悪用の試みと悪用後のアクティビティとペイロードを検出します。急速に進化する攻撃者のツールや手法に対応するために、クラウドによる保護を有効にします。クラウドベースの機械学習保護は、ほとんどの新しい未知の脅威をブロックします。 Log4j 2 の脆弱性の悪用に関連する検出名の一覧を参照してください。上記の IOC の検出は、次のとおりです。

- バックドア:PHP/Remoteshell.V

- ハックツール:Win32/LSADump

- VirTool:Win32/RemoteExec

エンドポイントの Microsoft Defender

Microsoft Defender for Endpointのお客様は、上記の侵害の兆候の存在の可能性について、アラート ” Mercury アクターのアクティビティが検出されました” を監視する必要があります。

攻撃面の縮小

Microsoft Defender for Endpoint のお客様は、次の攻撃面の削減ルールを有効にして、この脅威に関連する監視されたアクティビティをブロックまたは監査することができます。

- 実行可能ファイルが普及率、年齢、または信頼できるリストの基準を満たさない限り、実行をブロックします。

Log4j 2 エクスプロイトの検出

Log4j 2 エクスプロイトのエクスプロイトに関連する脅威アクティビティを示すアラートは、直ちに調査して修復する必要があります。悪用および悪用の試みを示す可能性のあるMicrosoft Defender for Endpoint アラートの一覧を参照してください。

エクスプロイト後のアクティビティの検出

次のタイトルのアラートは、このブログで説明されている MERCURY アクティビティに関連するエクスプロイト後の脅威アクティビティを示している可能性があり、すぐに調査して修復する必要があります。これらのアラートは、Windows と Linux の両方のプラットフォームでサポートされています。

Web シェルの脅威に関連するアラート タイトル。例:

- アクティブな「Remoteshell」バックドアがブロックされました

PowerShell に言及しているアラート タイトル。たとえば、次のようになります。

- 不審なプロセスが PowerShell コマンドを実行

- 悪意のある PowerShell コマンドレットがマシンで呼び出されました

- 疑わしい PowerShell コマンドライン

- 疑わしい PowerShell のダウンロードまたはエンコードされたコマンドの実行

- 疑わしいリモート PowerShell 実行

疑わしいリモート アクティビティに関連するアラート タイトル。例:

- 疑わしい RDP セッション

- アクティブな「RemoteExec」マルウェアがブロックされました

- 不審なサービスの登録

持続性に関連するアラート。例:

- ASEP レジストリで検出された異常

- 疑わしい状況で作成されたユーザー アカウント

クレデンシャル ダンピング アクティビティまたはツールに言及するアラート タイトル。例:

- 悪意のある資格情報盗難ツールの実行が検出されました

- 認証情報のダンピング アクティビティが確認されました

- Mimikatz 資格情報盗難ツール

- 「DumpLsass」マルウェアは Microsoft SQL サーバーでブロックされました

Microsoft Defender 脆弱性管理

Microsoft 365 Defender のお客様は、脅威と脆弱性の管理を使用して、Log4j 2 の悪用に対して脆弱なデバイスを特定して修復できます。この機能に関するより包括的なガイダンスは、このブログで見つけることができます: Log4j 2 脆弱性の悪用を防止、検出、および捜索するためのガイダンス。

高度なハンティング クエリ

マイクロソフト センチネル

Microsoft Sentinel のお客様は、次のクエリを使用して、環境内の関連する悪意のあるアクティビティを探すことができます。

MERCURY IOC を特定する

以下のクエリは、この投稿で共有されている MERCURY アクターの IOC に基づいて、さまざまな一般的な Microsoft Sentinel データ セットで一致を識別します。

SysAid サーバーの Web シェルの作成を特定する

以下のクエリは、SysAid サーバーによる潜在的な Web シェルの作成を探します。

MERCURY PowerShell コマンドを識別する

以下のクエリは、攻撃者がコマンド ライン データで使用した PowerShell コマンドのインスタンスを識別します。

上記に加えて、Microsoft Sentinel ユーザーは、可能性のある Log4j 2 の脆弱性も探す必要があります。詳細は、以前のブログ投稿で共有されています。

Microsoft 365 ディフェンダー

関連するアクティビティを見つけるために、Microsoft 365 Defender のお客様は、次の高度な検索クエリを実行できます。

SysAisServer インスタンスによる潜在的な WebShell 作成

DeviceFileEvents

| | InitiatingProcessFileName in ~ ("java.exe", "javaw.exe")

| |ここで、InitiatingProcessCommandLine には「SysAidServer」があります

| | FileName が「.jsp」で終わる場所

SysAidServer インスタンスからの異常なプロセス

DeviceProcessEvents

| |タイムスタンプ > ago(7d)

| | InitiatingProcessFileName in ~ ("java.exe", "javaw.exe")

| |ここで、InitiatingProcessCommandLine には「SysAidServer」があります

| | makeset(ProcessCommandLine)、min(Timestamp)、max(Timestamp)をDeviceIdごとにまとめる

MERCURY が使用する PowerShell コマンド

DeviceProcessEvents | |どこで FileName =~ "powershell.exe" and ProcessCommandLine has_cs "-exec bypass -w 1 -enc" | |ここで ProcessCommandLine contains_cs "UwB0AGEAcgB0AC0ASgBvAGIAIAAtAFMAYwByAGkAcAB0AEIAbABvAGMAawAgAHsAKABzAGEAcABzACAAKAAiAHAA" | | makeset(ProcessCommandLine)、makeset(InitiatingProcessCommandLine, 10)、makeset(DeviceId)、min(Timestamp)、max(Timestamp)をDeviceId別にまとめます

脆弱な Log4j 2 デバイス

このクエリを使用して、デバイスにインストールされているソフトウェアの脆弱性を特定し、ディスクからファイル レベルの検出結果を表示し、高度な検索でそれらを追加のコンテキストと関連付ける機能を提供します。

DeviceTvmSoftware脆弱性

| | CveId in ("CVE-2021-44228"、"CVE-2021-45046")

DeviceTvmSoftwareEvidenceBeta

| | mv-expand DiskPaths

| |ここで、DiskPaths には「log4j」が含まれています

| |プロジェクトの DeviceId、SoftwareName、SoftwareVendor、SoftwareVersion、DiskPaths

Comments