Medusa として知られるランサムウェア攻撃は、2023 年に勢いを増し始め、世界中の企業の被害者を標的にして、100 万ドルの身代金を要求しています。

メデューサの作戦は 2021 年 6 月に開始されましたが、活動は比較的低く、犠牲者はほとんどいませんでした。しかし、2023 年にランサムウェア ギャングの活動が活発になり、身代金の支払いを拒否した被害者のデータを漏らすために使用される「Medusa ブログ」を立ち上げました。

Medusa は今週、 ミネアポリス公立学校 (MPS) 地区への攻撃に対する責任を主張し、盗まれたデータのビデオを共有した後、メディアの注目を集めました。

本物のメデューサは立ち上がってくれますか?

ランサムウェア機能を備えたMirai ベースのボットネット、 Medusa Android マルウェア、広く知られているMedusaLocker ランサムウェア オペレーションなど、多くのマルウェア ファミリが自らを Medusa と呼んでいます。

よく使われる名前のため、このランサムウェア ファミリについては混乱を招く報告があり、多くの人が MedusaLocker と同じだと考えています。

ただし、Medusa と MedusaLocker ランサムウェアの動作はまったく異なります。

MedusaLocker オペレーションは、2019 年にサービスとしてのランサムウェアとして開始され、多数のアフィリエイト、一般的にHow_to_back_files.htmlという名前の身代金メモ、および暗号化されたファイルのさまざまなファイル拡張子を備えています。

MedusaLocker の操作では、交渉のために qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion の Tor Web サイトを使用します。

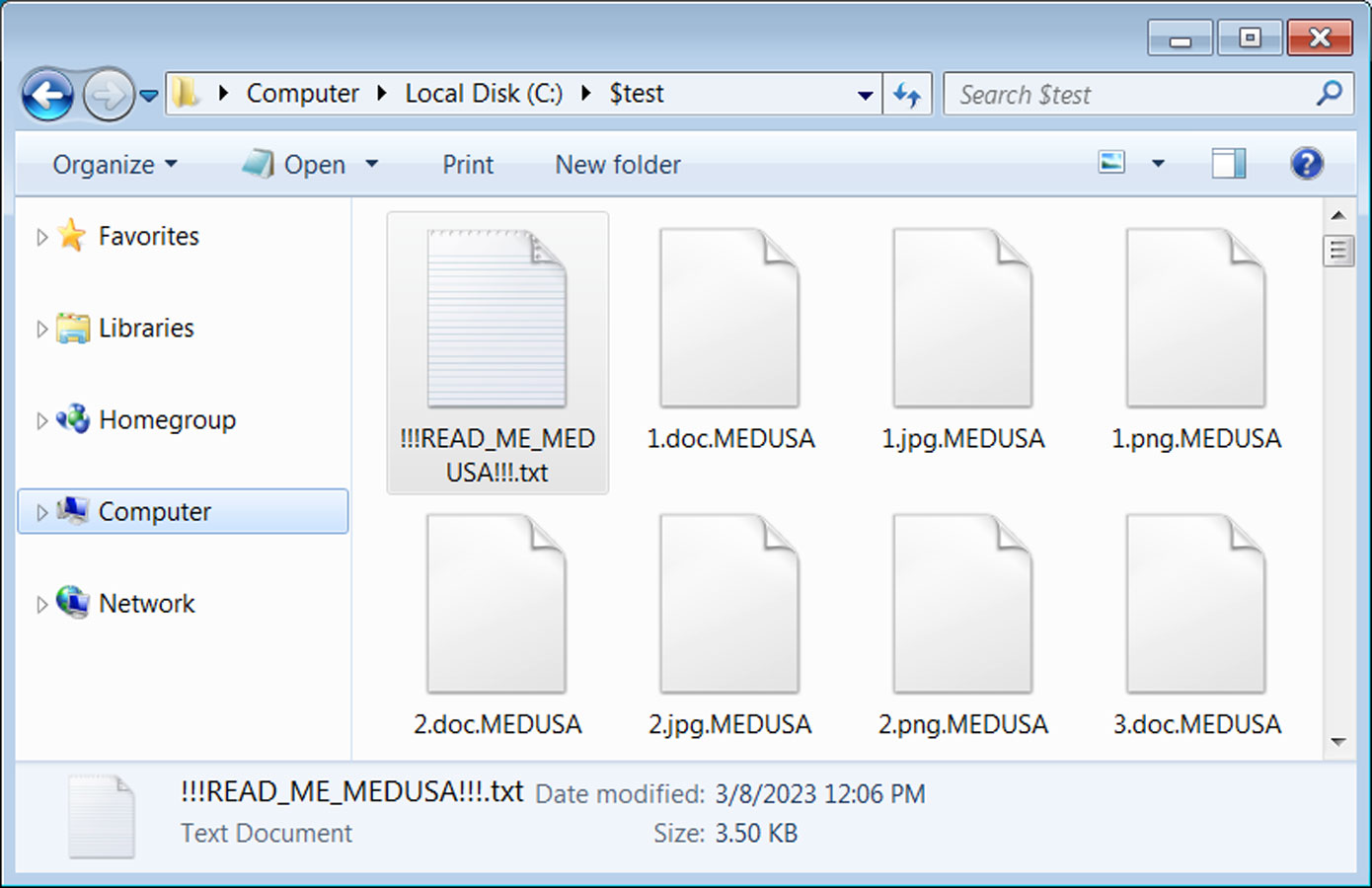

しかし、2021 年 6 月頃に開始された Medusa ランサムウェア オペレーションは、!!!READ_ME_MEDUSA!!!.txtという名前の身代金メモと.MEDUSAの静的暗号化ファイル拡張子を使用しています。

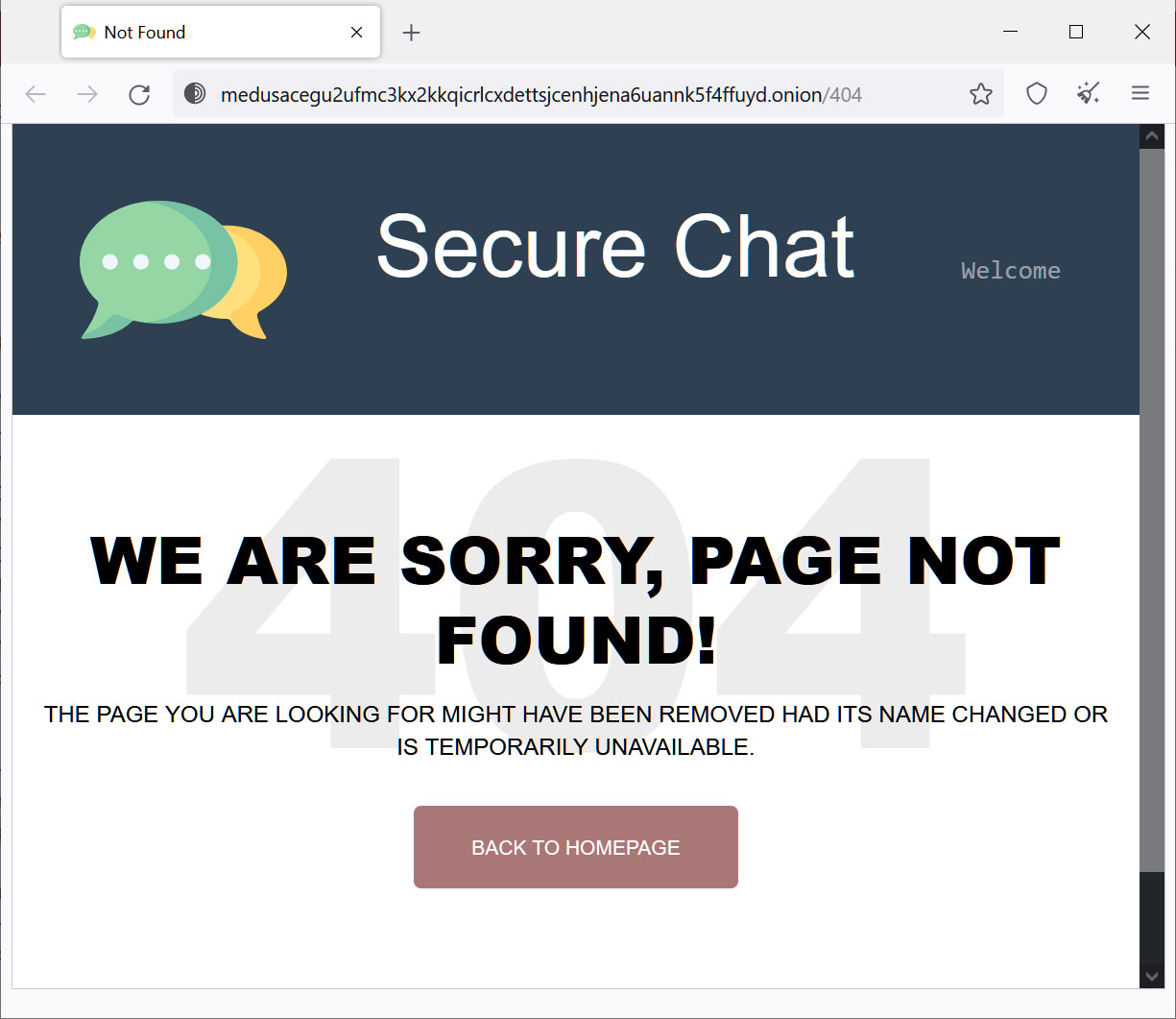

Medusa の作戦では身代金の交渉に Tor の Web サイトも使用されていますが、Tor の Web サイトは medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion にあります。

Medusa が Windows デバイスを暗号化する方法

は、Windows 用の Medusa 暗号化プログラムのみを分析できました。現時点で Linux 用の暗号化プログラムがあるかどうかは不明です。

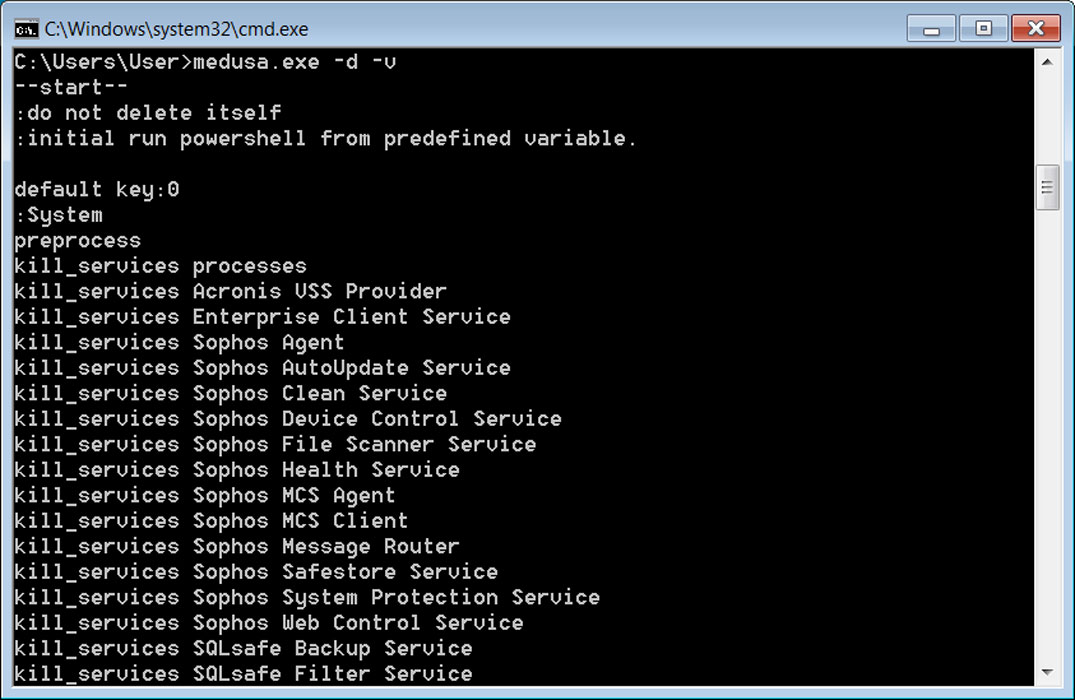

以下に示すように、Windows エンクリプターはコマンド ライン オプションを受け入れ、攻撃者がデバイス上でファイルを暗号化する方法を設定できるようにします。

# Command Line Option | Description --------------------- -V | Get version -d | Do not delete self -f | Exclude system folder -i | In path -k | Key file path -n | Use network -p | Do not preprocess (preprocess = kill services and shadow copies) -s | Exclude system drive -t | Note file path -v | Show console window -w | Initial run powershell path (powershell -executionpolicy bypass -File %s)たとえば、-v コマンド ライン引数により、ランサムウェアはコンソールを表示し、デバイスを暗号化する際のステータス メッセージを表示します。

ソース:

コマンド ライン引数を指定しない通常の実行では、Medusa ランサムウェアは、ファイルの暗号化を妨げる可能性のあるプログラムの 280 を超える Windows サービスとプロセスを終了します。これには、メール サーバー、データベース サーバー、バックアップ サーバー、およびセキュリティ ソフトウェア用の Windows サービスが含まれます。

その後、ランサムウェアは Windows のシャドウ ボリューム コピーを削除して、 ファイルの復元に使用されないようにします。

deletes shadow volume copies vssadmin Delete Shadows /all /quiet vssadmin resize shadowstorage /for=%s /on=%s /maxsize=unboundedランサムウェアの専門家であるMichael Gillespieも暗号化ツールを分析し、BCrypt ライブラリを使用して AES-256 + RSA-2048 暗号化を使用してファイルを暗号化すると述べました。

Gillespie はさらに、Medusa で使用されている暗号化方式が MedusaLocker で使用されているものとは異なることを確認しました。

ファイルを暗号化するとき、ランサムウェアは、以下に示すように、暗号化されたファイル名に.MEDUSA拡張子を追加します。たとえば、1.doc は暗号化され、名前が 1.doc.MEDUSA に変更されます。

ソース:

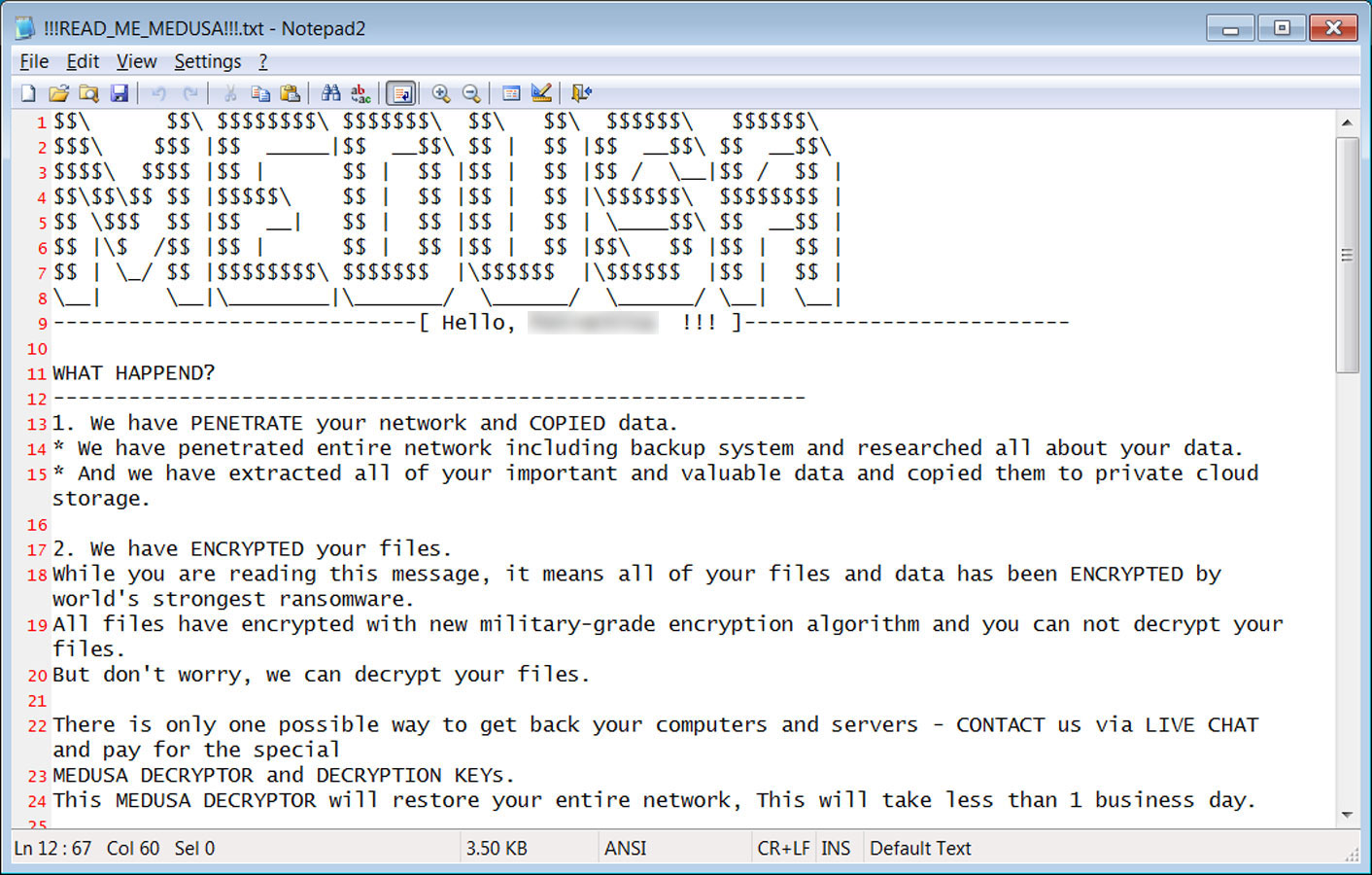

ランサムウェアは、被害者のファイルに何が起こったのかに関する情報を含む、 !!!READ_ME_MEDUSA!!!.txtという名前の身代金メモを各フォルダーに作成します。

身代金メモには、Tor データ リーク サイト、Tor 交渉サイト、Telegram チャネル、Tox ID、key.medusa.serviceteam@protonmail.com 電子メール アドレスなどの拡張機能の連絡先情報も含まれます。

Tor 交渉サイトは http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion にあります。

ソース:

バックアップからのファイルの復元を防止する追加の手順として、Medusa ランサムウェアは次のコマンドを実行して、Windows バックアップなどのバックアップ プログラムに関連付けられたローカルに保存されたファイルを削除します。このコマンドは、仮想マシンが使用する仮想ディスク ハード ドライブ (VHD) も削除します。

del /s /f /q %s*.VHD %s*.bac %s*.bak %s*.wbcat %s*.bkf %sBackup*.* %sbackup*.* %s*.set %s*.win %s*.dsk

Tor 交渉サイトは、「セキュア チャット」と自称しており、各被害者は、ランサムウェア ギャングとの通信に使用できる一意の ID を持っています。

ソース:

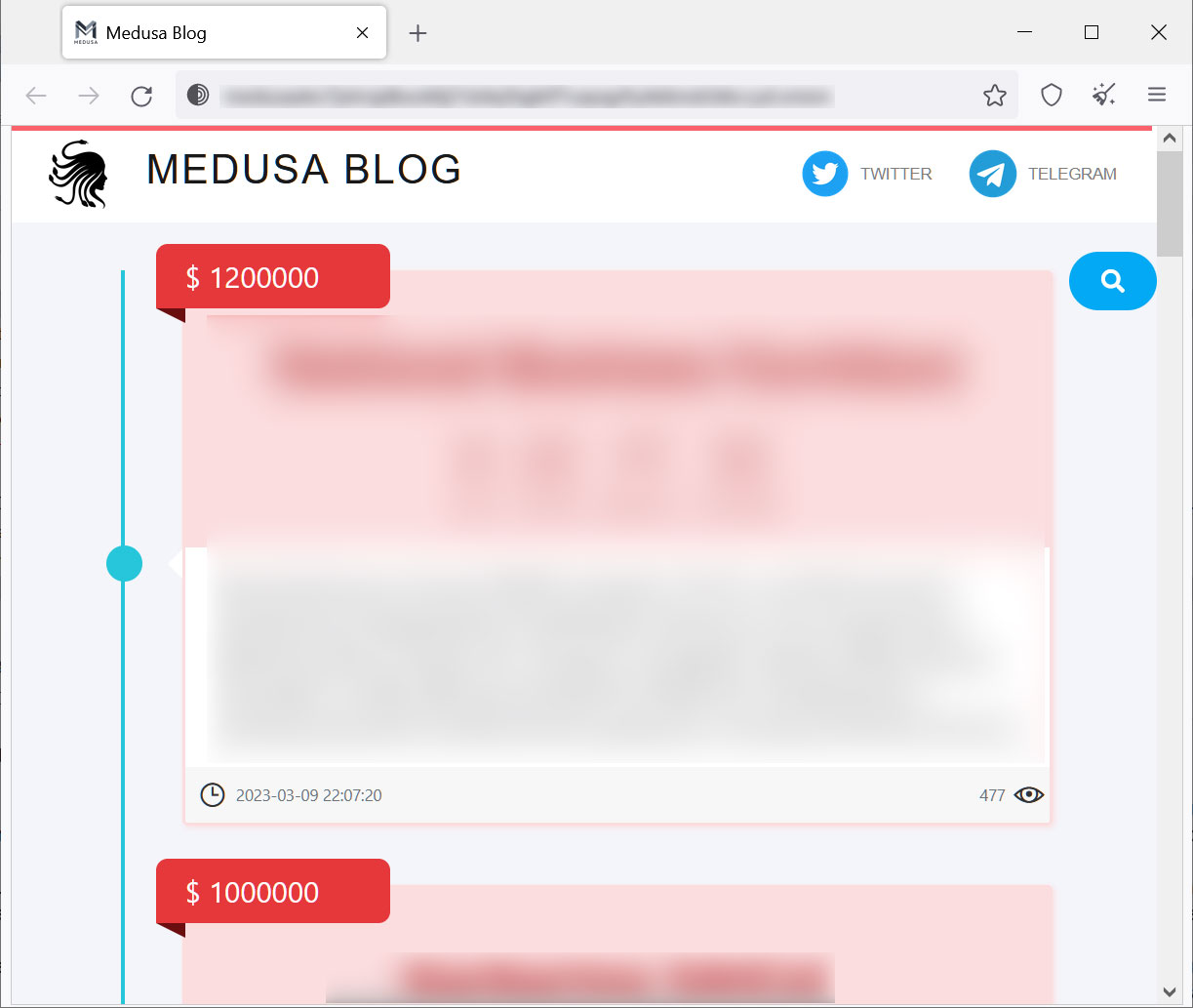

ほとんどの企業を標的としたランサムウェア操作と同様に、Medusa には「Medusa ブログ」という名前のデータ漏洩サイトがあります。このサイトは、ギャングの二重恐喝戦略の一部として使用され、身代金の支払いを拒否した被害者のデータを漏洩します。

ソース:

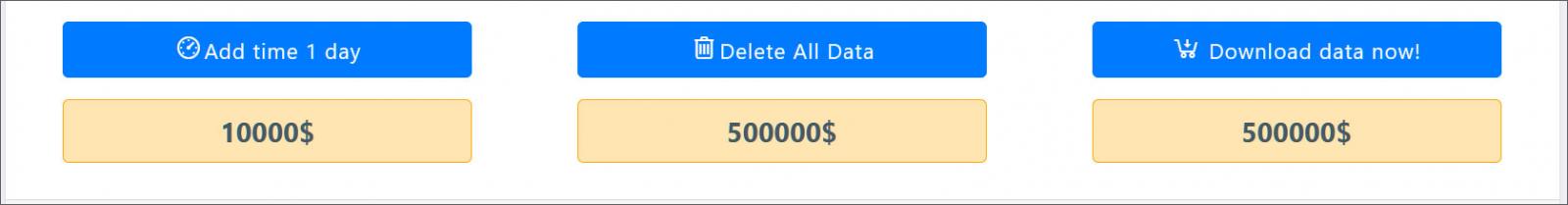

被害者がデータ漏洩に加わった場合、そのデータはすぐには公開されません。代わりに、脅威アクターは被害者に、データが公開されるまでのカウントダウンを延長する、データを削除する、またはすべてのデータをダウンロードするオプションを有料で提供します。以下に示すように、これらのオプションにはそれぞれ異なる価格があります。

ソース:

これらの 3 つのオプションは、犠牲者に身代金を支払うよう脅迫するための特別な圧力をかけるために行われます。

残念ながら、Medusa Ransomware の暗号化には既知の脆弱性がなく、被害者が無料でファイルを復元することはできません。

研究者は引き続き暗号化プログラムを分析し、脆弱性が見つかった場合は に報告します。

Comments