マルウェアに関するすべての話題の中で、多くの議論は最初の感染に焦点を当てています。最近、東西移動と呼ばれるマルウェアの横方向への拡散に対する関心が高まっています。すべてのセキュリティ プロフェッショナルが知っておくべき基本事項を次に示します。

では、日常の IT 運用はラテラル スプレッドにどのように関連していますか?

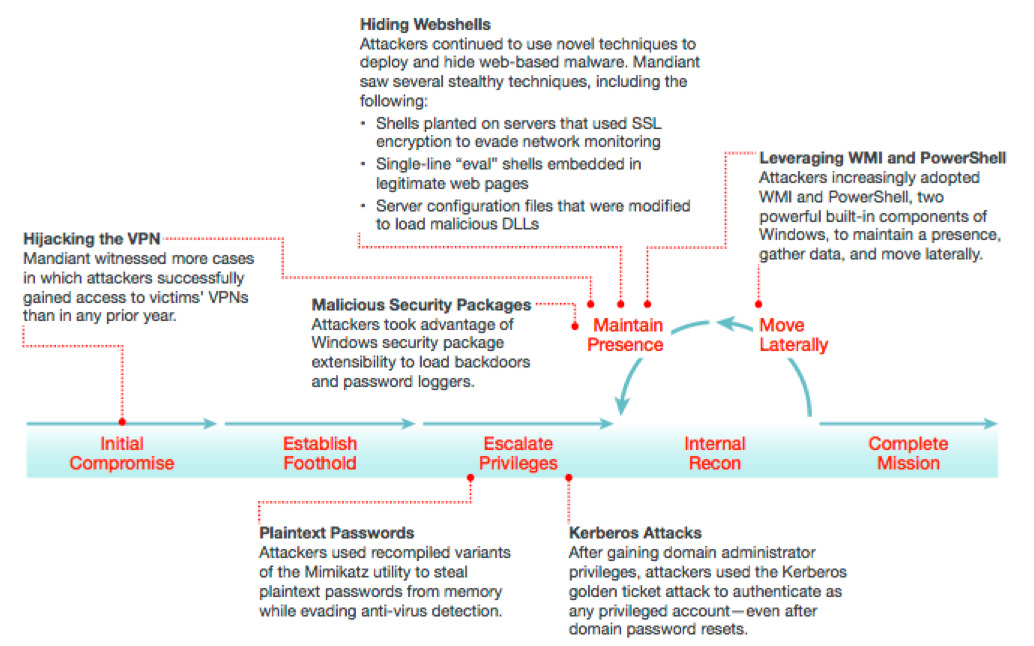

世界中で実施されているインシデント対応業務において、悪意のあるアクターが持続性を維持し、侵害された組織内で横方向に移動する方法に関連する多数の傾向を特定しています。最初のホスト侵害の後、悪意のあるアクターは通常、認証情報の収集、内部偵察、および他の内部システムへの攻撃に力を注ぎ、ネットワークの奥深くに侵入します.

彼らは自由に使えるものは何でも利用して、あなたのデータの探求を続けます.これには多くの場合、組み込みのオペレーティング システムや、組織が日常業務で積極的に依存している IT サポート ツールやプロトコルの活用が含まれます。たとえば、PowerShell、リモート デスクトップ プロトコル、Kerberos、リモート スケジューリング ツール、通信プロトコルなどのツールにアクセスして使用し、ネットワーク全体を移動します。

攻撃者は、機知に富むだけでなく、回避という別の理由でこれらのツールやプロトコルを利用することがよくあります。多くの場合、Powershell などのツールはホワイトリストに登録されており、それらのアクティビティやログはセキュリティ ログ レビュー プロセスの一部ではありません。既存のツールとプロトコルを活用することで、攻撃者はネットワーク上で検出されないようにします。長期にわたる継続的なキャンペーンの重要な側面。

横方向の動きに使用される主要なテクニックは次のとおりです。

1) 内部偵察

最初に、悪意のある攻撃者が内部偵察活動中に使用するさまざまな手法とツールを見てみましょう。ネットワーク上の個々のマシンにアクセスできるようになった後、彼らは自分がどこにいるのか、何にアクセスできるのか、どのファイアウォールやその他のデバイスが目標との間にあるのかを調べる必要があります。これを行うために、他のツールをダウンロードするか、組み込みのウィンドウまたはサポート ツールを使用して、検出されるリスクを減らします。

以下は、内部偵察に利用できるいくつかの組み込みツールの簡単なリストです。

- Netstat – マシンの現在のネットワーク接続を表示する組み込みツール。これは、より重要な資産を特定するために使用したり、それらが接続されているネットワークの知識を得るために使用したりできます。

- IPConfig/IFConfig – ネットワーク構成と位置情報へのアクセスを提供する組み込みツール

- ARP キャッシュ – IP アドレスの情報を物理アドレスに提供します。この情報は、ネットワーク内の個々のマシンを標的にしたり、回避技術に使用したりするために使用できます。

- ローカル ルーティング テーブル – 接続されたホストの現在のルート/通信パスが表示されます

- PowerShell – 強力な組み込みの Windows コマンド ラインおよびスクリプト ツール

また、ポート スキャン、プロキシ接続、その他の手法のために、大量の外部カスタム ツールやオープン ソース ツールを活用することもできます。

2) クレデンシャルの収集。

ネットワーク全体の大規模な侵害に関しては、資格情報が主要なコンポーネントです。私たちが実施したすべてのインシデント対応業務のうち、それらの 100% には、攻撃中に有効な資格情報を侵害する攻撃者が関与していました。悪意のあるアクターは、ありとあらゆる手法を使用して、ローカルまたはドメイン レベルの資格情報にアクセスしました。

これまで見てきたテクニックの一部を次に示します。

- NTLM ハッシュを盗み、「pass the hash」と呼ばれる手法を実行することで、悪意のあるアクターがこれらのハッシュを使用して他のマシンへの認証を成功させることができます。

- Mimikatz などのツールを使用してマシンのメモリから平文のパスワードを盗み、これらのパスワードを使用して他のマシンを認証します。

- このプロセスで、ドメイン コントローラーを侵害した侵入者は、任意のユーザーに対して Kerberos チケット保証チケットを生成できます。このゴールデン チケットはオフラインで生成でき、無期限に有効であり、パスワードのリセット後でもアカウントの偽装に使用できます。

- オープンソースのキーロギング ツールを利用してパスワードを取得する

- Mimikatz などの証明書取得ツールを利用して、侵害されたマシンから認証証明書を取得する

3) 他のホストを侵害するためのピボット攻撃

悪意のある攻撃者の動機によって異なりますが、ほとんどの場合、目標は「患者ゼロ」のマシンではありません。代わりに、前の手順で収集した情報を使用して、ネットワークへのより深いアクセスを取得し、既存のセキュリティ制御をバイパスしてデータを盗もうとしています.

この段階で、悪意のある攻撃者は組み込みシステムまたは IT サポート ツールを再び利用して、横方向に拡散します。これを行うために使用されるいくつかのテクニックの例を次に示します。

- リモート デスクトップ プロトコル (RDP)、AT、PsExec、VBScript などの組み込みシステム ツールの使用、および Metasploit などのオープン ソース ツールの使用。これらのツールは、リモート スケジューリング、エクスプロイト、回避、またはリモート アクセスと認証などのために過去に多く使用されてきましたが、より多くのフォレンジック アーティファクトを残す傾向があります。その結果、新しい技術への移行が見られました。

- 私たちが確認したいくつかの新しい手法には、組み込みの Windows ツール PowerShell と WMI (Windows Management Instrumentation) の活用が含まれます。攻撃者は、PowerShell と WMI を使用して、リモート システムに接続し、レジストリを変更し、イベント ログにアクセスし、リモート マシンでコマンドを実行することさえできます。

ご覧のとおり、悪意のあるアクターが内部偵察、資格情報の収集、およびネットワーク内の他のマシンへのピボット攻撃を行うために使用する手法を理解することが重要です。

要するに、悪意のあるアクターが利用するツールの多くは、IT サポート スタッフもデフォルトで使用またはインストールするツールです。ビジネス リスクを軽減し、セキュリティを向上させるには、内部環境を制御し、セキュリティは全員の問題であることを人々に認識させることから始まります。

ネットワークの暗い空間に忍び寄る脅威アクターを検出して封じ込めるために何ができるでしょうか?

まず、その暗い空間に光を当て、欠けているものを可視化できる必要があります。以下は、まさにそれを行うのに役立ついくつかの推奨事項です。

- 悪意のあるアクターとそのキャンペーンのツール、戦術、手順に関する脅威インテリジェンスの収集

- 情報を特定して統合するための脅威分析プラットフォームを用意することで、アナリストはこれらの種類の手法をより積極的に探し出すことができます

- プロアクティブにフォレンジックを実行し、侵害の兆候を検出するためにエンドポイントを一掃します

- 不要なアプリケーションやサービスを削除し、予防的なアプリケーションおよびシステム構成の管理とログ記録を実行して、ネットワーク上のデバイスを強化します。

- ホワイトリストと多要素認証方法を利用して、資格情報とアプリケーションのより厳格な制御と予防的な監視を実装します。

- 完全なパケット分析および監視ツールを利用して、データ流出の識別と監視を実行します。

この情報を利用することで、IT スタッフがこれらのタイプのアクティブを検出し、従来のツールでは不十分なネットワークのダーク スペースをもう少し深く見ることができるようになることが期待されます。

対象となるさまざまな手法の技術的な詳細については、2015 年の M-Trends レポートを参照してください。 ここ

参照: https://www.mandiant.com/resources/blog/malware-lateral-move

Comments