少なくとも 7 つのハッキング グループが、Magento 2 Web サイトを標的とする「TrojanOrders」攻撃の急増の背後にあり、脅威アクターが脆弱なサーバーを侵害することを可能にする脆弱性を悪用しています。

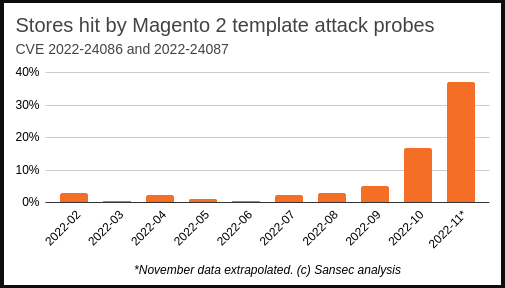

Web サイトのセキュリティ会社であるSansecは、Magento 2 Web サイトのほぼ 40% が攻撃の標的にされており、感染したサイトの制御をめぐってハッキング グループが互いに争っていると警告しています。

これらの攻撃は、悪意のある JavaScript コードをオンライン ストアの Web サイトに挿入するために使用されており、ブラック フライデーとサイバー マンデーの忙しい時期に、重大なビジネスの混乱と大規模な顧客のクレジット カードの盗難を引き起こす可能性があります。

オンライン ショップが最も重要な時期であると同時に最も脆弱な時期であるクリスマスに向けて、この傾向は続くと予想されます。

出典:サンセック

TrojanOrders 攻撃

TrojanOrders は、Magento 2 の重大な CVE-2022-24086 脆弱性を悪用する攻撃の名前で、認証されていない攻撃者がコードを実行し、パッチが適用されていない Web サイトに RAT (リモート アクセス トロイの木馬) を挿入できるようにします。

Adobe は 2022 年 2 月に CVE-2022-24086 を修正しましたが、Sansec は、多くの Magento サイトにまだパッチを適用する必要があると述べています。

「Sansec は、これまでに Magento および Adobe Commerce ストアの少なくとも 3 分の 1 にパッチが適用されていないと推定しています」と、e コマース サイバーセキュリティ会社 SanSec の新しいレポートは説明しています。

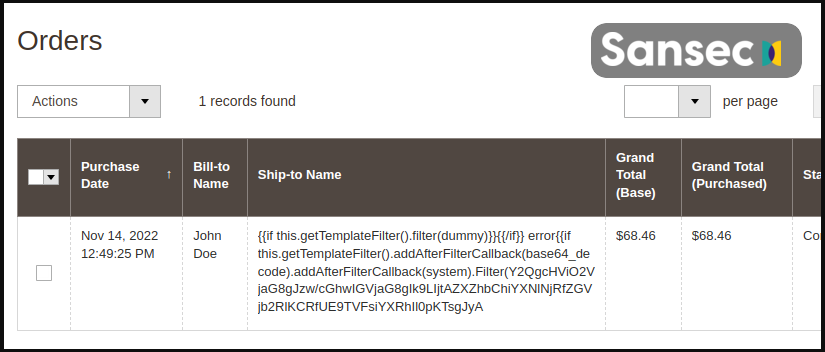

TrojanOrders 攻撃を実行する場合、ハッカーは通常、標的の Web サイトでアカウントを作成し、名前、VAT、またはその他のフィールドに悪意のあるテンプレート コードを含む注文を出します。

出典:サンセック

たとえば、上記の攻撃は、POST リクエストを介して送信されたコマンドを実行できる PHP バックドアを含む「health_check.php」ファイルのコピーをサイトに挿入します。

攻撃者は Web サイトで足場を固めた後、リモート アクセス トロイの木馬をインストールして、恒久的なアクセスと、より複雑なアクションを実行する機能を確立します。

Sansec が観察した多くのケースでは、攻撃者は侵害時に「health_check.php」の存在をスキャンして、別のハッカーがサイトに既に感染しているかどうかを判断し、感染している場合は、ファイルを独自のバックドアに置き換えました。

攻撃者は最終的にサイトを改ざんし、店舗で商品を購入する際に顧客の情報とクレジット カード番号を盗む悪意のある JavaScript を組み込みます。

久しぶりに盛り上がったのはなぜ?

Sansec のアナリストは、この脆弱性を狙った攻撃が急増している理由は複数あると考えています。

まず、多数の Magento 2 サイトが、パッチが利用可能になってから 10 か月経っても、これらの攻撃に対して脆弱なままです。

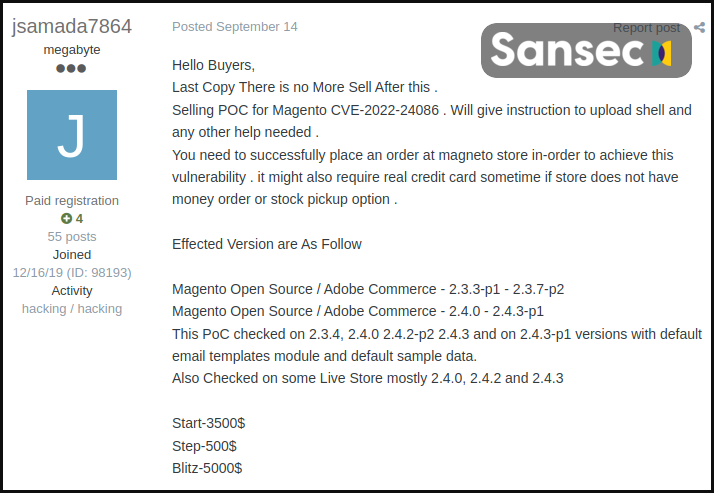

第 2 に、PoC (概念実証) のエクスプロイトは以前から利用可能であったため、エクスプロイト キットの作成者はそれらをツールに組み込み、スキルの低いハッカーに販売することで利益を得ることができました。

これらの Magento エクスプロイトは非常に豊富で、2,500 ドルという低価格で販売されていますが、2022 年初頭には 20,000 ドルから 30,000 ドルの費用がかかります。

出典:サンセック

最後に、これらの攻撃にはタイミングが理想的です。ホリデー シーズンのために Web サイトのトラフィックが増加し、悪意のある注文やコード インジェクションが見落とされる可能性が高くなるためです。

サイト (および顧客) を保護する方法

CVE-2022-24086 に対処するセキュリティ更新プログラムを適用していない場合は、できるだけ早く適用する必要があります。

さらに、注文を精査して、注文フォームのテンプレート コードや、Protonmail、Tutanota などを使用して匿名の電子メール アカウントから送信された注文など、TrojanOrder 攻撃の兆候を見つけます。

最後に、バックエンド マルウェア スキャナーを使用して、サイトへの RAT インジェクションを引き起こした潜在的な過去の感染を検出します。

Sansec によると、Magento の公式ツールである Security Scan はフロント エンドのみをスクレイピングするため、TrojanOrders を検出することはできません。

このため、セキュリティ会社は、管理者がサイトをクリーンアップできるように、スキャナーへの 1 か月間の無料アクセスを提供しています。

マルウェアと PHP バックドアの検出と削除は、Magento 2 パッチが適用されている場合にのみ将来の感染を阻止することを忘れないでください。したがって、これは依然として最も重要な手順です。

Comments