LockBit 3.0 ランサムウェア アフィリエイトは、Amadey Bot をインストールするフィッシング メールを使用して、デバイスを制御し、デバイスを暗号化しています。

AhnLab の新しいレポートによると、脅威グループは、求職や著作権侵害の通知を装ったフィッシングメールを使用して企業を標的にしています。

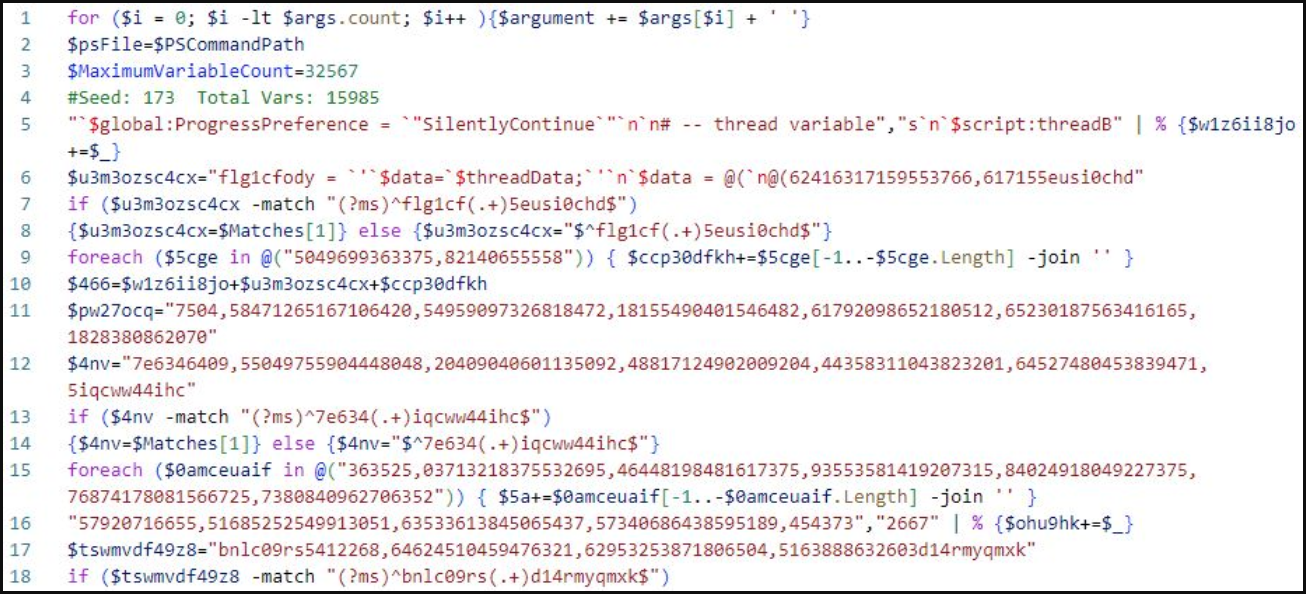

この攻撃で使用される LockBit 3.0 ペイロードは、難読化された PowerShell スクリプトまたは実行形式としてダウンロードされ、ホスト上で実行されてファイルを暗号化します。

Amadeyボットの活動

Amadey Bot マルウェアは、システムの偵察、データの引き出し、ペイロードの読み込みを実行できる古い亜種です。

AhnLab の韓国の研究者は、2022 年に Amadey ボットの活動が増加していることに気づき、7 月に SmokeLoader を介してドロップされたマルウェアの新しいバージョンを発見したと報告しました。

最新バージョンでは、ウイルス対策の検出と自動回避機能が追加され、侵入とペイロードのドロップがよりステルスになりました。

7 月のキャンペーンでは、Amadey は RedLine などのさまざまな情報を盗むマルウェアを投下しましたが、最近のキャンペーンでは、代わりに LockBit 3.0 ペイロードを読み込みます。

感染の連鎖

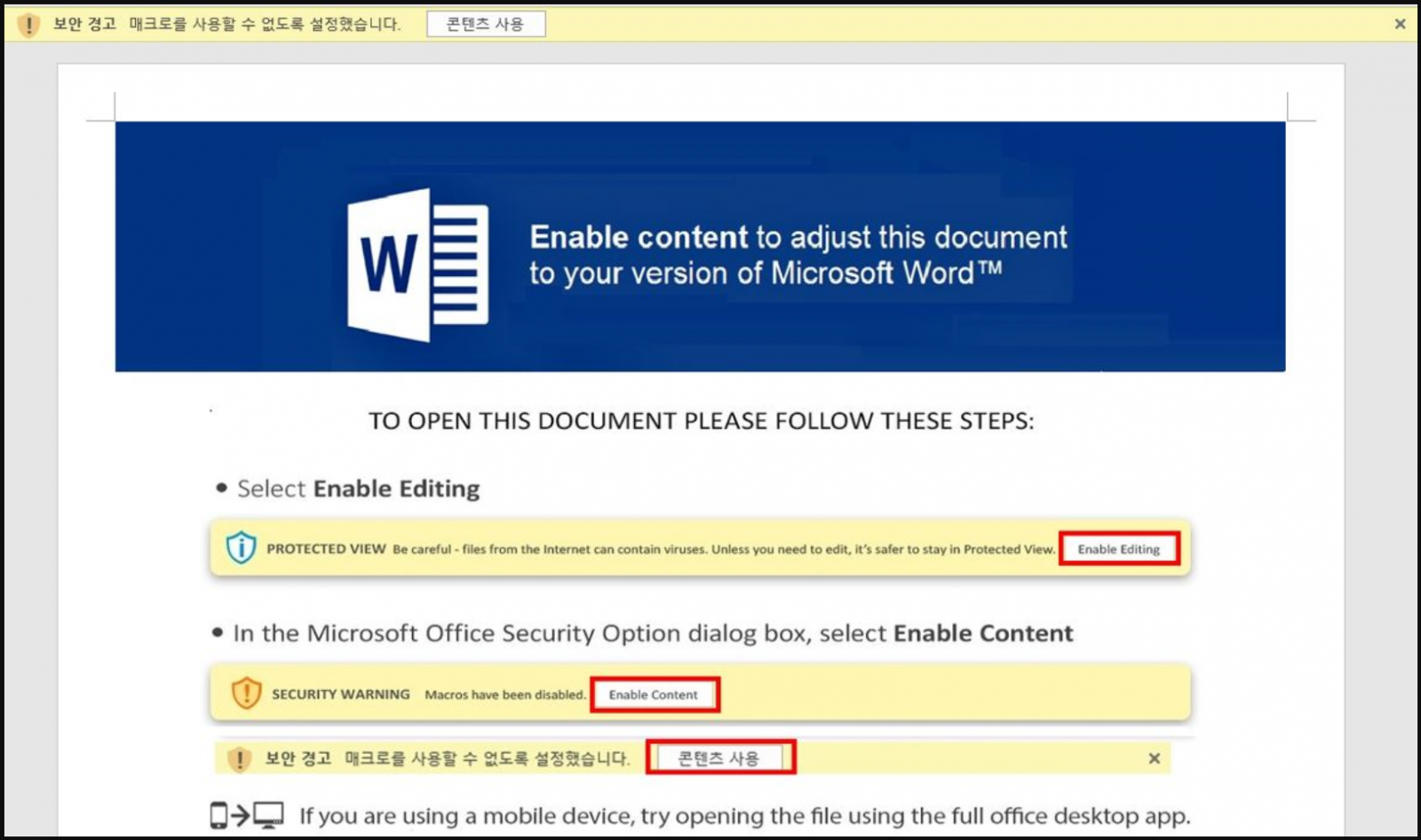

AhnLab の研究者は、2 つの異なる配布チェーンに気付きました。1 つは Word ドキュメント内の VBA マクロに依存しており、もう 1 つは悪意のある実行可能ファイルを Word ファイルに偽装しています。

最初のケースでは、ユーザーは「コンテンツを有効にする」ボタンをクリックしてマクロを実行する必要があります。これにより、LNK ファイルが作成され、「C:UsersPublicskem.lnk」に保存されます。このファイルは Amadey のダウンローダーです。

2 つ目の事例は 10 月下旬に確認されたもので、Word 文書のアイコンを使用する「Resume.exe」(Amadey) という名前のファイルが添付された電子メールを使用して、受信者をだましてダブルクリックさせます。

どちらの配布パスも、同じコマンド アンド コントロール (C2) アドレスを使用する Amadey 感染につながるため、オペレーターが同じであると想定しても安全です。

LockBit 3.0に対応

マルウェアは、最初の起動時に自分自身を TEMP ディレクトリにコピーし、スケジュールされたタスクを作成して、システムの再起動間で持続性を確立します。

次に、Amadey は C2 に接続し、ホスト プロファイリング レポートを送信して、コマンドの受信を待ちます。

C2 サーバーからの 3 つのコマンドは、PowerShell 形式 (「cc.ps1」または「dd.ps1」) または exe 形式 (「LBB.exe」) で LockBit のダウンロードと実行を命令します。

ペイロードは、次の 3 つのいずれかとして TEMP に再度ドロップされます。

- %TEMP%00018041dd.ps1

- %TEMP%00019041cc.ps1

- %TEMP%00020001LBB.exe

そこから、LockBit はユーザーのファイルを暗号化し、支払いを要求する身代金メモを生成し、盗んだファイルをグループの恐喝サイトに公開すると脅迫します。

.png)

2022 年 9 月、AnhLab は LockBit 3.0 の別の 2 つの配布方法を観察しました。1 つは悪意のある VBA マクロを含むDOTM ドキュメントを使用し、もう 1 つはNSIS 形式のマルウェアを含む ZIP ファイルをドロップします。

2022 年 6 月には、LockBit 2.0 がNSIS インストーラーをドロップする偽の著作権侵害メールを介して配布されたことが確認されたため、すべて同じキャンペーンの進化のように見えます。

Comments