攻撃者は、監視に多くの時間を費やしています。一般的なサービスでは、悪意のある可能性のあるイベントを解析して特定するのが難しい、多くの監査ログが生成されます。

多くの監視が自動化されているため、インターネットに公開され、プローブと攻撃を待機する特定のマシンを作成することは非常に便利で、ハニーポットとして知られています。

ハニーポットによって収集された豊富なデータにより、既知および未知の攻撃の分析が可能になります。これは、組織が脅威をプロアクティブに追跡およびブロックできることを意味します。

脅威の開示に厳密に依存するということは、事後対応型であることを意味しますが、ハニーポットを使用すると、潜在的な攻撃を特定して、問題になる前にブロックできます!

ハニーポットによる脅威の追跡

アクティブな攻撃を可視化することで、脅威の規模を理解しやすくなります。たとえば、数週間にわたって 2022 年 10 月、Specops は自社のハニーポット システムで 460 万回のパスワード試行を収集しました。

ある年には、攻撃者が組織に侵入するために使用できる数百万の潜在的なパスワードが追加されます。

では、ハニーポットはどのように機能するのでしょうか?ハニーポットは、攻撃者をおびき寄せてエクスプロイトを試みるためのシステムにすぎません。接続されると、ハニーポットは後で分析するために悪意のある試みを記録します。

基本的なハニーポットの例は、インターネットに対して開かれたリモート デスクトップ プロトコル (RDP) 接続を備えた Microsoft サーバー仮想マシン (VM) です。ロギングを使用すると、攻撃者によるユーザー名の試みをすべて確認できます。

これを次のレベルに引き上げ、 多くの異なる種類のソフトウェアが、システムへの潜在的な方法を幅広くカバーしています。例えば、 pyrdpは中間者アプローチを提供します。これにより、攻撃を制御するだけでなく、攻撃を試みる攻撃者をリアルタイムで監視できます。

調査結果のウォークスルー

Blumira は、2019 年から 2020 年までのハニーポット データを Google Cloud Platform (RDP) VM に対して分析し、少なくとも 122 か国から 179,000 を超える一意のユーザー名が試行されたことを発見しました。

さらに、2019 年から 2020 年にかけて、攻撃の発生率は 85% 増加しました。これは、攻撃者がランサムウェアやインフラストラクチャへの攻撃に必要なデータを収集するために使用する監視の高度化と自動化が進んでいることを反映しています。

RDP がインターネット上で開かれている基本的な Windows VM がどのように迅速に攻撃されるかを示す別の例は、次のとおりです。 TrustedSec による攻撃の分析。

彼らは、2,800 回を超えるアクセス試行が記録された、保護されていない Windows 7 VM がオンラインでわずか 9 日間しか存在しないことを発見しました。そのうち成功したのは46人。いくつかはアクセスが機能するかどうかをテストしただけでしたが、いくつかは接続してから数分以内にランサムウェアを積極的にインストールしました!

悪意のあるリモート アクセスの試みを軽減する方法

ここに示す例は RDP 接続に焦点を当てていますが、ハニーポットはそのタイプの接続に限定されず、リモート アクセス システムは SSH などの攻撃の対象となります。

潜在的な損害を最小限に抑えるために、組織は何をすべきか?

3 つの潜在的なソリューションは、多くの攻撃からの保護に大いに役立ちます。

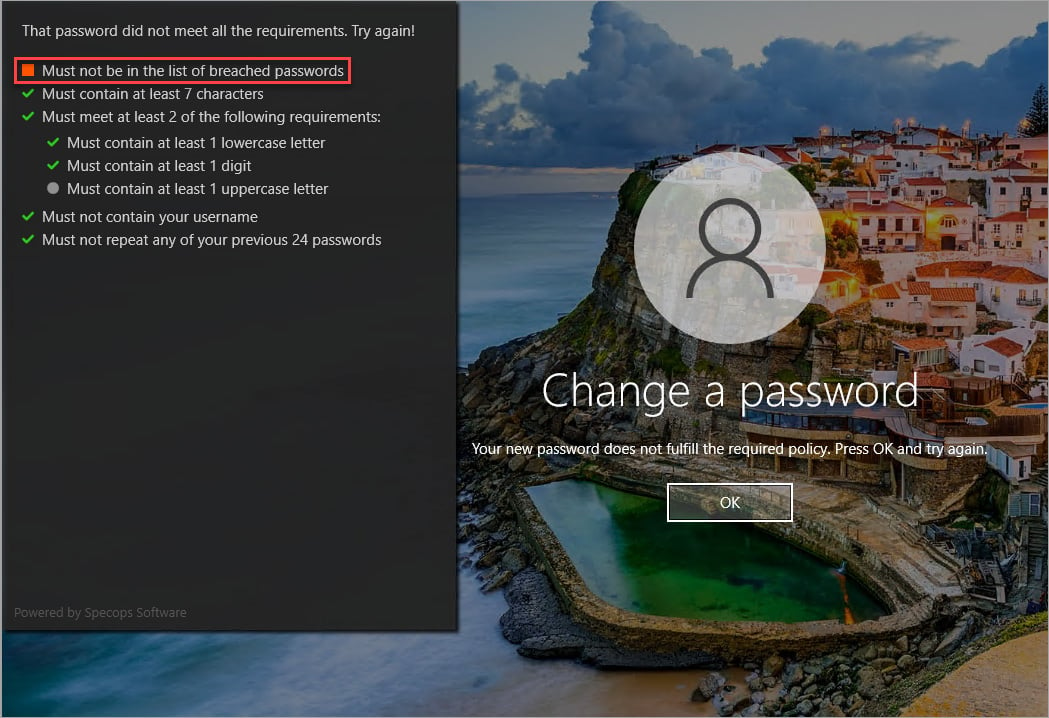

- 侵害されたパスワード リストに対するチェックを使用して、堅牢なパスワード ポリシーを実装します。

- 多要素認証 (MFA) でアカウントを保護し、盗まれたパスワードでも使用できないようにします。

- VPN またはゼロトラスト接続の背後にあるリモート接続へのアクセスを制限します。

堅牢なパスワード ポリシー

攻撃者がパスワード ダイアログへのアクセスを取得した場合 (最もしつこい攻撃者は、他のすべての保護にもかかわらず実行する可能性があります)、強力なパスワード ポリシーを持つことが不可欠です。十分に長く複雑なパスワードを使用することで、ハッシュが盗まれた場合に簡単に解読されないようにすることができます。

パスワードが作成される前に、既知の盗まれた認証情報に対して新しいパスワードをチェックする違反パスワード リストにより、最も一般的なバリエーションが使用されていないことが保証されます。一意で複雑なパスワードは、攻撃者の仕事をより複雑にします。

侵害されたパスワード保護を備えたSpecops パスワード ポリシーは、ユーザーのパスワードをチェックし、侵害されたパスワードを選択するのを防ぎます。

多くの攻撃者は、サービス間で共有されるハッキングされたパスワードの事前に作成されたリストに依存していますが、侵害されたパスワード保護チェックを使用すると、この使用の可能性が大幅に低下します!

出典: ATALearning

MFA によるアカウントの保護

強力なパスワード ポリシーに加えて、MFA を使用します。 2 番目の認証要件では、パスワードが正しく推測されたり盗まれたりしても、アクセスは保証されません。これは、予期しないときに試行が行われたことを示しており、ユーザーは IT に警告して適切な手順を実行できます。

リモート アクセスの制限

最後に、パブリック インターネットからの接続を削除すると、攻撃者がシステムにアクセスすることさえ困難になります。通常、接続は VPN の背後に置かれます。それでも、構成が複雑であるため、新しいシステムでは、すべての接続が認証および保護されていることを確認するゼロトラストの概念が使用されています。

ハニーポットから学ぶことで組織を保護

ハニーポットを通じて発見された多くのアクティブな脅威から学ぶことで、組織は積極的な対策を講じて攻撃者の一歩先を行くことができます。 VPN やゼロトラスト サービスを介した外部接続をロックダウンすることは、最も執拗な攻撃者にとって絶対確実ではありません。

MFA と組み合わせた強力なパスワード ポリシーにより、攻撃者がすり抜けた場合でも、攻撃者は確実に妨害されます。 Specops Password Policy などのソリューションを通じて強力なパスワードを適用し、組織のセキュリティに積極的に取り組みましょう!

Specops Softwareによる後援および執筆

Comments