セキュリティ アナリストは、レゴ グループの公式のレゴ ブロックの中古およびビンテージ マーケットプレイスである BrickLink.com で 2 つの API セキュリティ脆弱性を発見しました。

BrickLink は、100 万人を超える登録メンバーがいる世界最大の LEGO ファンのオンライン コミュニティです。

Salt Security によって発見された 2 つの API セキュリティの問題により、攻撃者はメンバーのアカウントを乗っ取り、プラットフォームに保存されている個人を特定できる情報 (PII) にアクセスして盗み、さらには内部の運用データにアクセスして内部サーバーを侵害する可能性がありました。

API の欠陥の詳細

Salt Security のアナリストは、BrickLink Web サイトのユーザー入力フィールドで実験を行っているときに脆弱性を発見しました。

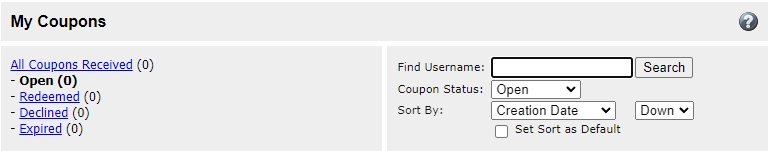

1 つ目は、クーポン検索セクションの [ユーザー名の検索] ダイアログ ボックスのクロスサイト スクリプティング (XSS) の欠陥で、攻撃者が特別に細工されたリンクを使用してターゲットのマシンにコードを挿入して実行することができました。

攻撃者は、別のページで公開されているターゲットのセッション ID を使用して、XSS の欠陥を利用してセッションをハイジャックし、ターゲットのアカウントを乗っ取ることができます。

アカウントにアクセスするということは、個人情報、メールアドレス、配送先住所、注文履歴、クーポン、受け取ったフィードバック、欲しい商品、メッセージ履歴など、プラットフォームに保存されているすべてのデータを公開することを意味します。

2 つ目の欠陥は、ユーザーが見つけて購入したい LEGO パーツを含む XML リストをアップロードできる「Upload to Wanted List」ページにありました。

エンドポイント解析メカニズムの欠陥を悪用して、Salt Security のアナリストは XML 外部エンティティ (XXE) インジェクション攻撃を開始し、ファイルに外部エンティティへの参照を追加しました。

XXE 攻撃により、彼らは Web サーバー上のファイルを読み取り、サーバー側のリクエスト フォージェリ (SSRF) 攻撃を実行できるようになり、サーバーの AWS EC2 トークンの流出につながる可能性がありました。

セキュリティ研究者は発見された脆弱性を LEGO に報告し、同社はすべての問題を修正するための措置を講じました。

サイバー攻撃はショッピング シーズン中に増加しており、セキュリティの向上よりもビジネスの商業的側面に重点が置かれているため、小売部門はより魅力的なターゲットです。

買い物客は、強力なアカウント資格情報を使用し、可能な場合は 2 要素認証を有効にすることをお勧めします。注文の際は、可能であれば、ゲスト アカウントまたは仮想/一時的な支払いカードを使用することをお勧めします。

Comments