比較的新しい Bl00Dy ランサムウェア ギャングは、最近リークされた LockBit ランサムウェア ビルダーを企業への攻撃に使用し始めました。

先週、LockBit オペレーターが開発者と仲たがいした後、 LockBit 3.0 ランサムウェア ビルダーが Twitter でリークされました。このビルダーを使用すると、攻撃者が攻撃に使用できる完全に機能する暗号化および復号化を誰でも構築できます。

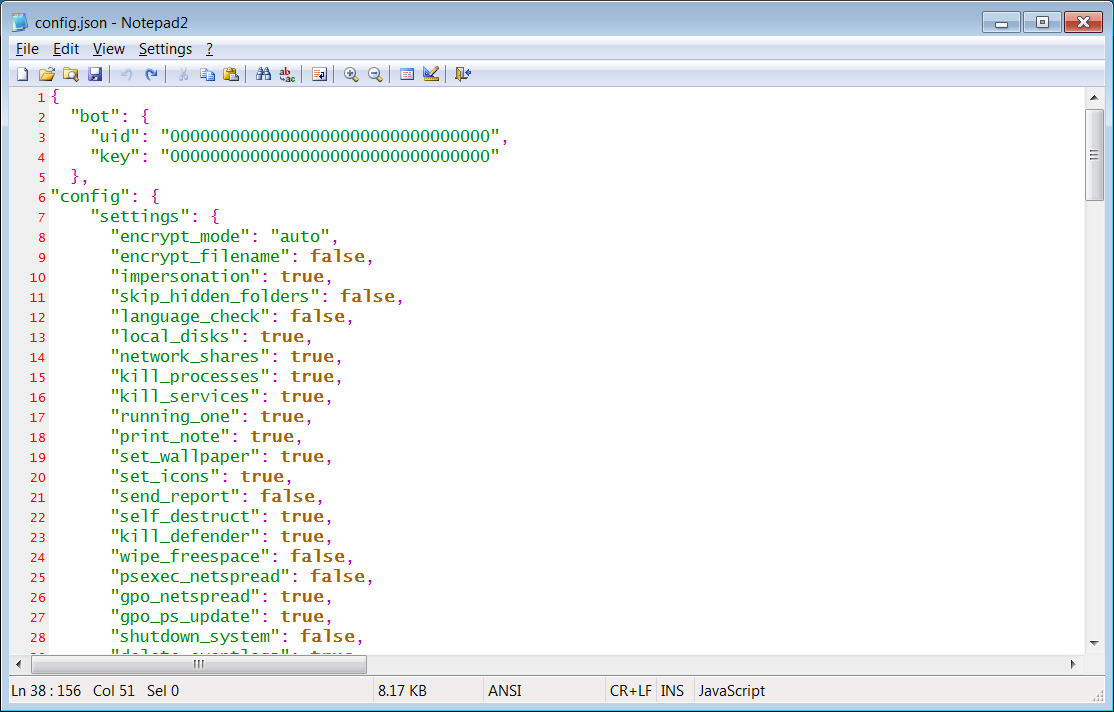

ビルダーには、さまざまなランサム メモ、統計サーバー、および機能を使用するように簡単にカスタマイズできる構成ファイルが含まれているため、BleepingComputer は、他の攻撃者がすぐにビルダーを使用して独自のランサムウェアを作成するだろうと予測しました。

ソース: BleepingComputer

残念ながら、私たちの予測は的中し、「Bl00Dy ランサムウェア ギャング」という名前の比較的新しいランサムウェア グループが、ウクライナのエンティティへの攻撃でこのビルダーをすでに利用しています。

Bl00dy ランサムウェア ギャング

DataBreaches.net が最初に報告したように、Bl00Dy ランサムウェア ギャングは 2022 年 5 月頃に活動を開始し、ニューヨークの医療および歯科診療グループを標的にしました。

人間が操作する他のランサムウェア操作と同様に、攻撃者はネットワークに侵入し、企業データを盗み、デバイスを暗号化します。ただし、Tor データ リーク サイトを使用して被害者を強要し、盗んだデータを公開する代わりに、攻撃者は同じ目的で Telegram チャネルを使用します。

これは明らかに「ランサムウェア」ギャングですが、攻撃者が独自にランサムウェアを開発しているようには見えません。代わりに、漏洩したビルダーと、 Babuk [ VirusTotal ] や Conti [ VirusTotal ] などの他のランサムウェア操作のソース コードを使用して暗号化ツールを作成します。

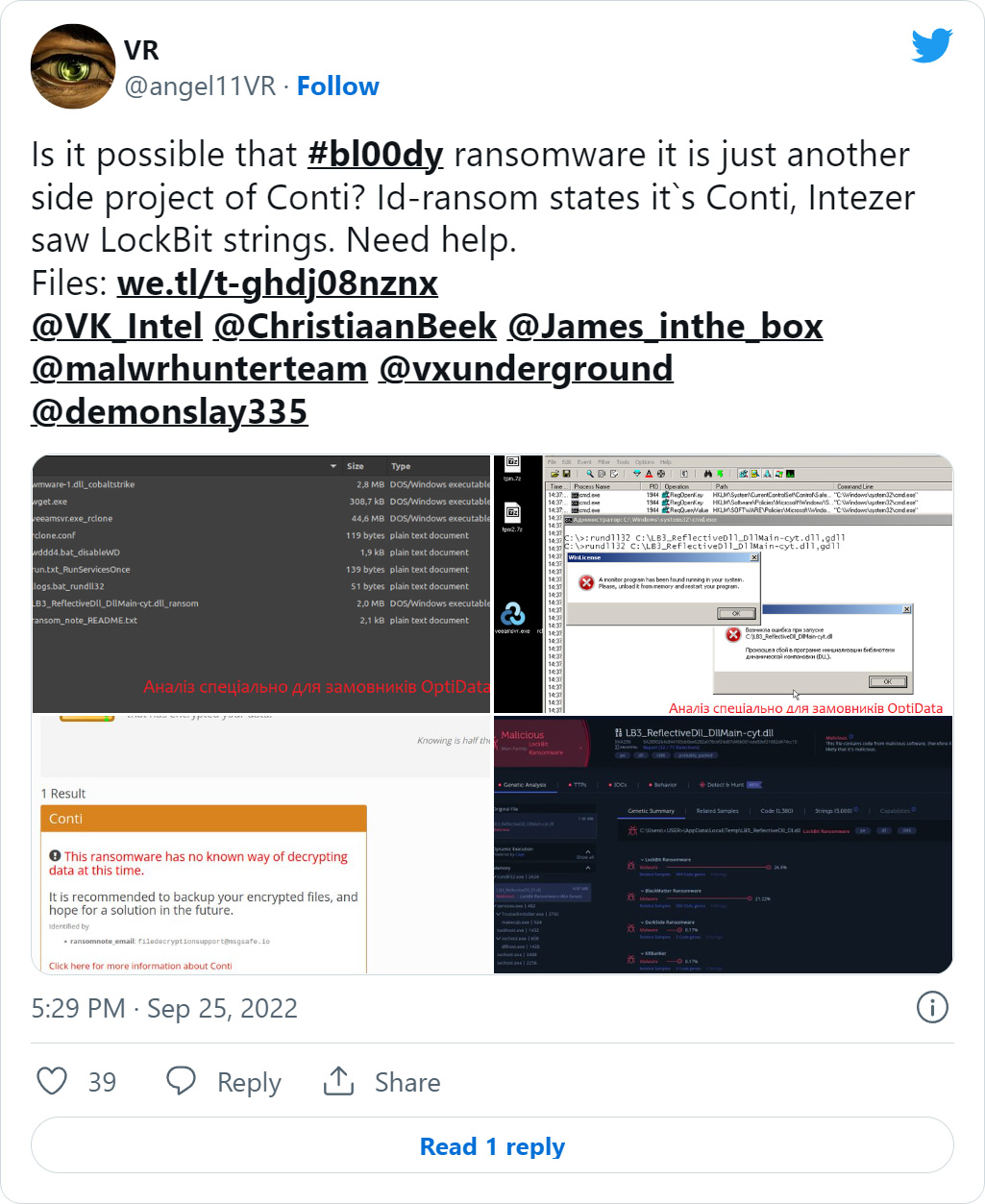

月曜日に、サイバーセキュリティ研究者のVladislav Radetskiyは、ウクライナの被害者への攻撃で発見された新しい Bl00Dy ランサムウェア ギャング暗号化プログラムに関するレポートをリリースしました。

ただし、「filedecryptionsupport@msgsafe.io」という電子メールは以前、 流出した Conti のソース コードから構築された暗号化プログラムに含まれていたため、ランサムウェアが Conti に基づいているのか LockBit に基づいているのかは不明でした。

MalwareHunterTeam の研究者は後に、暗号化ツールが最近リリースされた LockBit 3.0 ビルダーを使用して構築されたことを確認しました。 n Intezer のスキャンでは、Bl00dy と LockBit 3.0 暗号化プログラムの間で多くのコードが重複していることも示されました。

BleepingComputer は Bl00dy ランサムウェア ギャングの暗号化ツールをテストし、この新しい暗号化ツールと以前の暗号化ツールとの間にいくつかの違いがあることを発見しました。

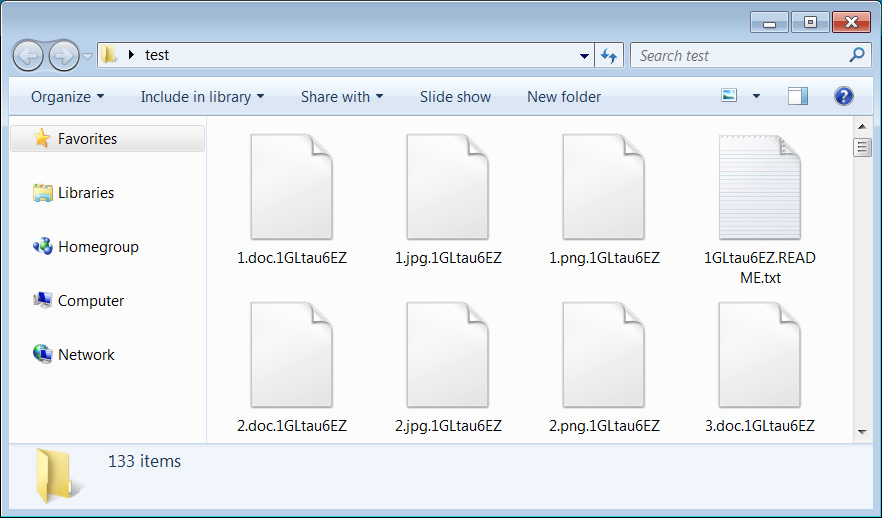

過去のキャンペーンでは、攻撃者は暗号化されたファイルに.bl00dy拡張子を追加しました。ただし、これは LockBit 3.0 ビルダーのカスタマイズ可能なオプションではないため、攻撃者は暗号化ツールの構築時に決定された拡張機能を使用したままになります。

ソース: BleepingComputer

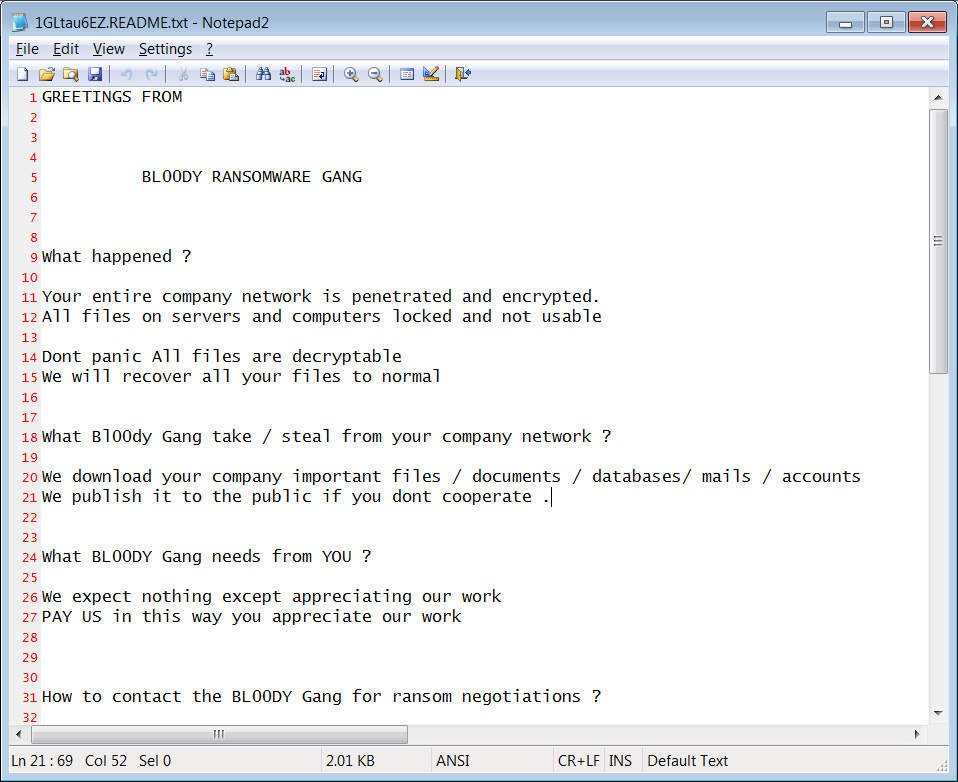

身代金メモについては、ファイル名は依然として LockBit スタイルで作成されていますが、攻撃者は以下に示すように、独自のテキストと連絡先情報を含めるようにカスタマイズしています。

ソース: BleepingComputer

ただし、最終的には、これは LockBit 3.0 ランサムウェア暗号化ツールであるため、セキュリティ研究者によって以前に報告されたすべての機能をサポートしています.

Bl00dy ランサムウェア ギャングが、検出を回避したり、さまざまな機能を利用したりするために、必要に応じてランサムウェア ファミリを切り替えることは驚くべきことではありません。

LockBit オペレーションは 2019 年 9 月に開始されて以来、現時点で最も活発で機能豊富な Ransomware-as-a-Service オペレーションの 1 つに成長しました。

LockBit 3.0 は2022 年 6 月にリリースされ、新しい恐喝戦術、BlackMatter のコードを使用した再設計された暗号化装置、および最初のランサムウェア バグ報奨金プログラムが含まれていました。

流出した LockBit 3.0 ランサムウェア ビルダーは、他の脅威アクターが簡単にカスタマイズできるため、他の脅威アクターが自身の攻撃でこれを使用するのをすぐに目にすることになるでしょう。

Comments