Lazarus Group として知られる悪名高い北朝鮮国家支援ハッカーは現在、企業ネットワークへの初期アクセスを取得するために、脆弱な Windows インターネット インフォメーション サービス (IIS) Web サーバーをターゲットにしています。

ラザロの動機は主に金銭的であり、多くのアナリストはハッカーの悪意ある活動が北朝鮮の兵器開発計画に資金を提供していると信じている。しかし、このグループはいくつかのスパイ活動にも関与している。

Windows IIS サーバーを標的とする最新の戦術は、AhnLab セキュリティ緊急対応センター(ASEC) の韓国の研究者によって発見されました。

IISサーバーへの攻撃

Windows インターネット インフォメーション サービス (IIS) Web サーバーは、サイト、アプリ、Microsoft Exchange の Outlook on the Web などのサービスなどの Web コンテンツをホストするために、あらゆる規模の組織で使用されています。

これは、Windows NT の発売以来提供されている柔軟なソリューションであり、HTTP、HTTPS、FTP、FTPS、SMTP、および NNTP プロトコルをサポートしています。

ただし、サーバーの管理が不十分であったり、サーバーが古い場合は、ハッカーのネットワーク エントリ ポイントとして機能する可能性があります。

以前、シマンテックは、ハッカーがIIS にマルウェアを展開し、Web リクエスト経由で侵害されたシステム上でコマンドを実行し、セキュリティ ツールからの検出を回避していると報告しました。

別の報告書では、「Cranfly」という名前のハッカー グループが、IIS Web サーバーのログを使用してマルウェア制御の未知の手法を使用していたことが明らかになりました。

IISに対するLazarusの攻撃

Lazarus はまず、既知の脆弱性または設定ミスを利用して IIS サーバーにアクセスし、攻撃者が w3wp.exe プロセスを使用して IIS サーバー上にファイルを作成できるようにします。

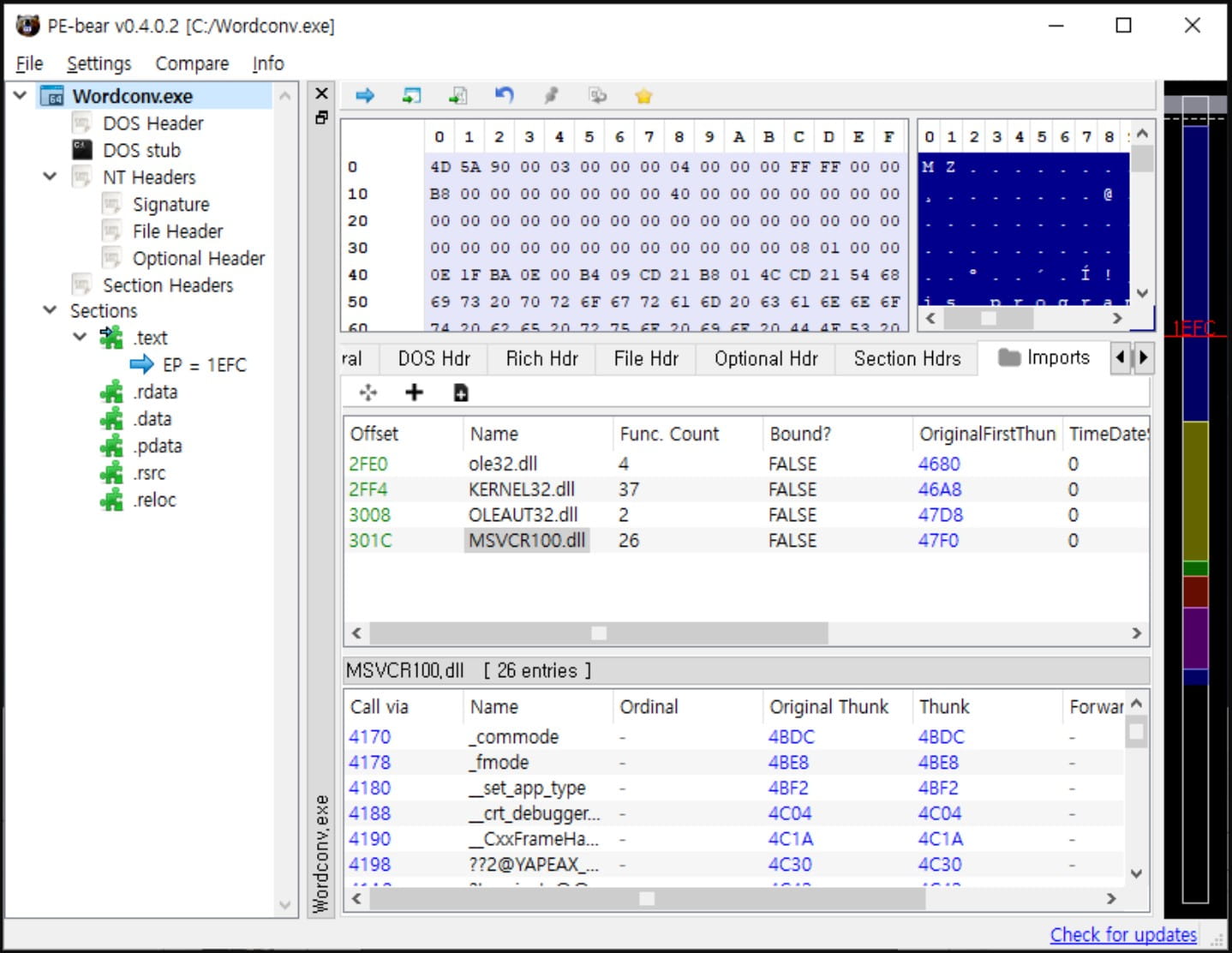

ハッカーは、Microsoft Office の一部である正規のファイルである「Wordconv.exe」、同じフォルダ内の悪意のある DLL (「msvcr100.dll」)、および「msvcr100.dat」という名前のエンコードされたファイルを投下します。

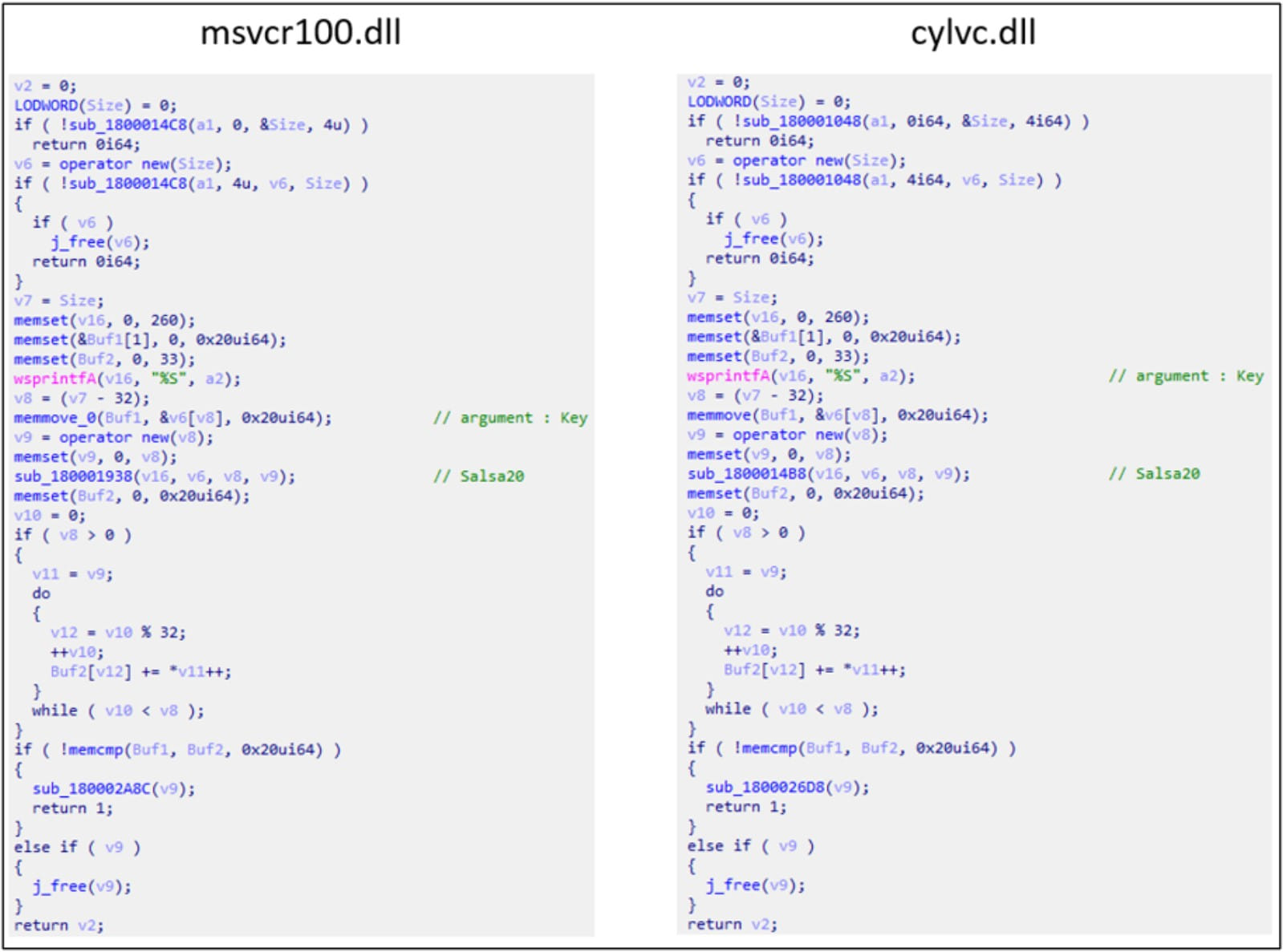

「Wordconv.exe」を起動すると、DLL 内の悪意のあるコードが読み込まれ、msvcr100.dat から Salsa20 でエンコードされた実行可能ファイルが復号化され、ウイルス対策ツールが検出できないメモリ内で実行されます。

ASECは、「msvcr100.dll」と、昨年観察した別のマルウェア「cylvc.dll」との間にいくつかのコードの類似点を発見した。このマルウェアは、Lazarusが「脆弱なドライバの持ち込み」手法を使用してマルウェア対策プログラムを無効にするために使用されていた。

したがって、ASEC は、新しく発見された DLL ファイルを同じマルウェアの新しい亜種とみなします。

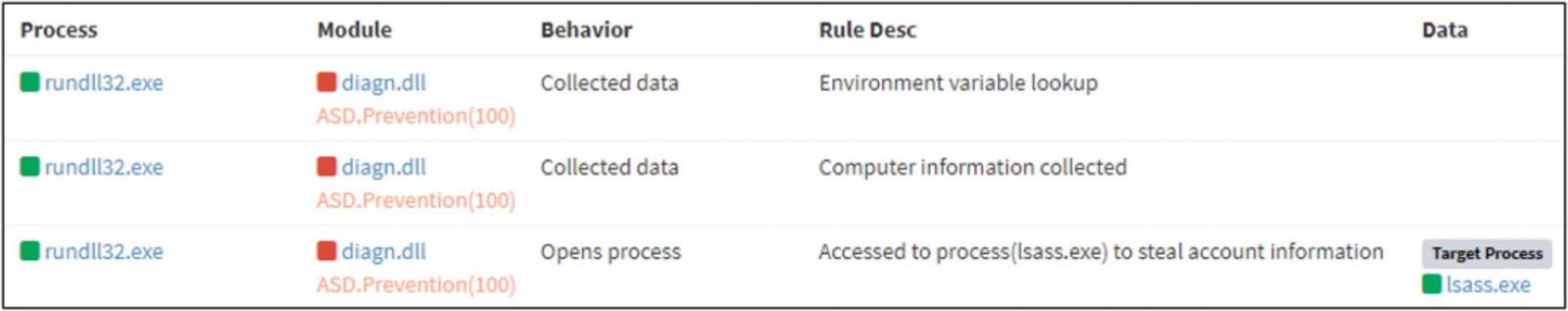

攻撃の第 2 フェーズでは、Lazarus は Notepad++ プラグインを悪用して 2 番目のマルウェア (「diagn.dll」) を作成します。

2 番目のマルウェアは、今度は RC6 アルゴリズムでエンコードされた新しいペイロードを受け取り、ハードコードされたキーを使用して復号し、メモリ内で実行して回避します。

ASEC は、このペイロードが侵害されたシステム上で何をしたのかを特定できませんでしたが、認証情報の盗難行為を示す LSASS ダンピングの兆候を確認しました。

Lazarus 攻撃の最終ステップは、おそらく前のステップで盗まれた有効なユーザー資格情報を使用して、ポート 3389 (リモート デスクトップ) を介してネットワーク偵察と横移動を実行することでした。

ただし、ASEC は、攻撃者がネットワーク上で横方向に拡散した後、さらなる悪意のある活動を明らかにしていません。

Lazarus は攻撃の一環として DLL サイドローディングに大きく依存しているため、ASEC は組織が異常なプロセス実行を監視することを推奨しています。

「特に、脅威グループは主に初期侵入時に DLL サイドローディング手法を利用するため、企業は異常なプロセス実行関係を積極的に監視し、脅威グループが情報の漏洩や横方向の移動などの活動を実行できないように先制措置を講じる必要があります。 」とASECの報告書は結ばれている。

Comments