「Operation DreamJob」の一部と考えられる新しい Lazarus キャンペーンが、初めてマルウェアで Linux ユーザーを標的にしていることが発見されました。

この新しい標的は ESET の研究者によって発見され、Lazarus が VoIP プロバイダー 3CX に対して最近のサプライ チェーン攻撃を行ったことを高い信頼度で確認するのにも役立つと述べています。

この攻撃は 2023 年 3 月に発見され、情報を盗むトロイの木馬で 3CX クライアントのトロイの木馬化されたバージョンを使用する複数の企業が侵害されました。

Lazarus はすでに攻撃の責任者であると疑われていましたが、複数のサイバーセキュリティ企業は、3CX をトロイの木馬化した攻撃者が北朝鮮関連であることに高い確信を持って同意しました。

本日、Mandiant は 3CX 侵害の調査結果を公開し、この攻撃を北朝鮮の脅威アクターとさらに関連付けました。

Mandiant によると、3CX の開発者環境は、別の北朝鮮のサプライ チェーン攻撃でトロイの木馬化されたインストーラーである Trading Technologies のトレーディング ソフトウェアを従業員がインストールした後、侵害されたという。

Linux での操作 DreamJob

Nukesped としても知られる Lazarus の Operation DreamJob は、 LinkedInやその他のソーシャル メディアやコミュニケーション プラットフォームで偽の求人情報を提供するソフトウェアやDeFi プラットフォームで働く人々を対象とした進行中の作戦です。

これらのソーシャル エンジニアリング攻撃は、提供されたポジションに関する詳細を含むドキュメントを装った悪意のあるファイルを被害者にダウンロードさせようとします。ただし、これらのドキュメントは代わりに、被害者のコンピューターにマルウェアを投下します。

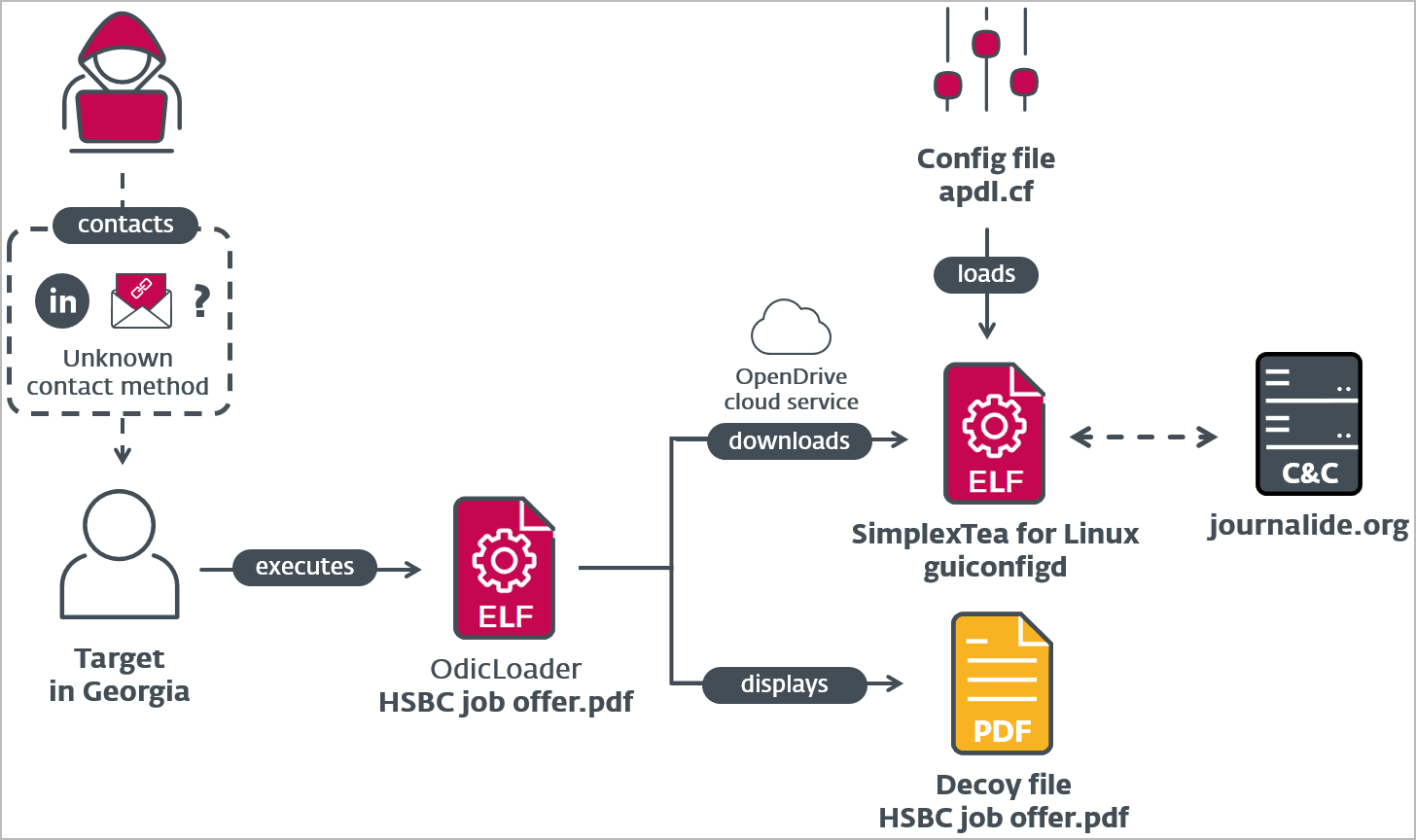

ESET が発見したケースでは、Lazarus はスピアフィッシングまたは LinkedIn のダイレクト メッセージを通じて、「HSBC job offer.pdf.zip」という名前の ZIP アーカイブを配布しています。

アーカイブ内には、名前に Unicode 文字を使用して PDF のように見せる Go で作成された Linux バイナリが隠されています。

「興味深いことに、ファイル拡張子は .pdf ではありません。これは、ファイル名の見かけのドット文字が U+2024 Unicode 文字で表されるリーダー ドットであるためです」とESETは説明します。

「ファイル名にリーダー ドットを使用したのは、おそらく、ファイル マネージャーを騙して、ファイルを PDF ではなく実行可能ファイルとして扱わせようとしたためです。」

「これにより、PDF ビューアーでファイルを開く代わりに、ダブルクリックしたときにファイルが実行される可能性があります。」

受信者がファイルをダブルクリックして起動すると、「OdicLoader」として知られるマルウェアがおとり PDF を表示すると同時に、OpenDrive クラウド サービスでホストされているプライベート リポジトリから第 2 段階のマルウェア ペイロードをダウンロードします。

第 2 段階のペイロードは「SimplexTea」と呼ばれる C++ バックドアで、「~/.config/guiconfigd.SimplexTea」にドロップされます。

また、OdicLoader はユーザーの ~/.bash_profile を変更して、ユーザーが新しいシェル セッションを開始するたびに SimplexTea が Bash で起動され、その出力がミュートされるようにします。

3CX接続

SimplexTea を分析した結果、ESET は、「BadCall」と呼ばれる Lazarus の Windows マルウェアや「SimpleSea」と呼ばれる macOS の亜種で使用される機能、暗号化技術、およびハードコードされたインフラストラクチャが非常に似ていると判断しました。

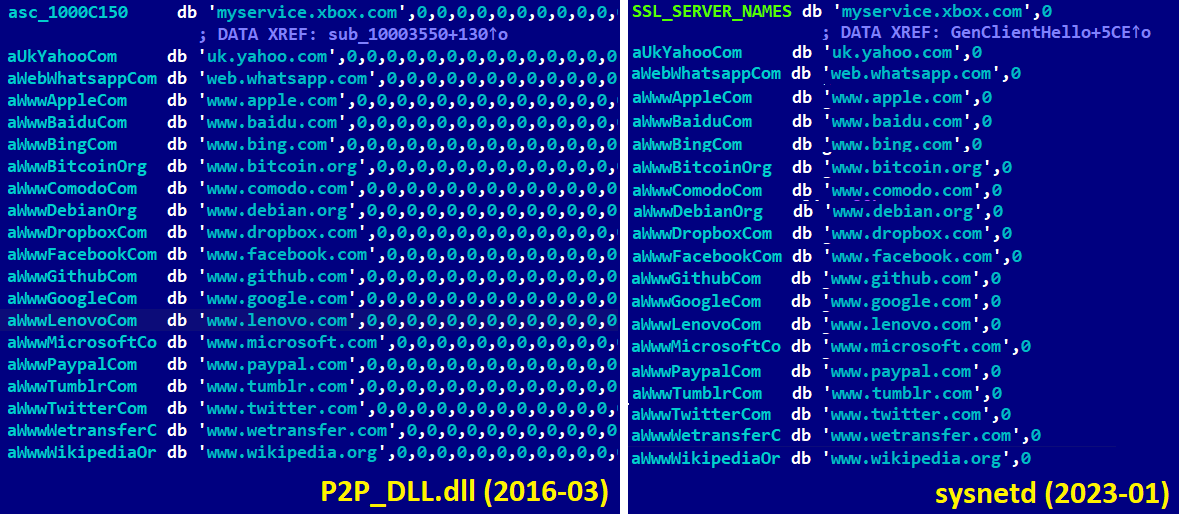

また、ESET は VirusTotal で「sysnetd」という名前の SimplexTea マルウェアの以前の亜種を発見しました。これも上記のバックドアに似ていますが、C で記述されています。

この以前の亜種は、VMware ゲスト認証サービスによって使用される /tmp/vgauthsvclog という名前のファイルから構成をロードします。これは、ターゲット システムが Linux VMware 仮想マシンである可能性を示唆しています。

ESET のアナリストは、sysnetd バックドアが、以前に 3CX の調査で発見された XOR キーを使用して、SimpleSea マルウェアによって使用されていることも発見しました。

「図 5 の 3 つの 32 ビット整数、0xC2B45678、0x90ABCDEF、および 0xFE268455 を見ると、A5/1 暗号のカスタム実装のキーを表し、同じアルゴリズムと同一のキーが使用されていることがわかりました。 2014 年末にさかのぼる Windows マルウェアで、最も悪名高い Lazarus のケースの 1 つである、Sony Pictures Entertainment のサイバー妨害行為に関与していました」と ESET は説明しています。

SimplexTea と SimpleSea ペイロード間の XOR キーは異なります。ただし、構成ファイルは同じ名前「apdl.cf」を使用します。

Lazarus の Linux マルウェアへの移行と 3CX 攻撃は、進化し続ける戦術を示しており、Windows や macOS を含むすべての主要なオペレーティング システムをサポートしています。

同様の Lazarus Operation DreamJob 攻撃は、攻撃者に大成功をもたらし、 Axie Infinity から 6 億 2,000 万ドルを盗むことができました。

FBI はまた、Lazarus が Harmony Bridge からの1 億ドルの暗号通貨盗難の背後にいることを確認しました。

Lazarus による最近の 3CX に対するサプライ チェーン攻撃は、悪名高いサイバー ギャングの注目を集める新たな成功を示しています。

Comments