北朝鮮のハッキング グループ Lazarus は現在、偽の「Crypto.com」の求人情報を使用して、仮想通貨業界の開発者やアーティストをハッキングしており、おそらくデジタル資産と仮想通貨を盗むという長期的な目標を持っています。

Crypto.com は、世界をリードする暗号通貨交換プラットフォームの 1 つです。同社は 2021 年にロサンゼルス ステープルズ センター アリーナを購入して「Crypto.com アリーナ」にブランド変更し、サービスを宣伝する一連のテレビ広告を開始したときに注目を集めました。

Lazarus ハッキング グループは、2020 年から「Operation In(ter)ception」と呼ばれるキャンペーンを実行しており、仮想通貨業界で働く人々を標的にしています。

脅威アクターの目標は、標的をだまして悪意のあるファイルを開かせ、システムにマルウェアを感染させて、仮想通貨企業の内部ネットワークを侵害し、大量の仮想通貨や NFT を盗んだり、スパイ行為を行ったりするために使用できるマルウェアです。

2022 年 8 月、Lazarus は、Coinbase になりすました悪意のある求人情報で IT ワーカーを標的にし、 Windows マルウェアまたはmacOS マルウェアでユーザーを標的にしたことが確認されました。

Sentinel One の新しいレポートによると、ハッカーは、以前のキャンペーンで見られたのと同じ macOS マルウェアを使用して、フィッシング攻撃で Crypto.com になりすますことに切り替えました。

最新のキャンペーン詳細

Lazarus は通常、LinkedIn を介してターゲットにアプローチし、ダイレクト メッセージを送信して、大企業での有利な求人情報を知らせます。

以前の macOS キャンペーンと同様に、ハッカーは「Crypto.com_Job_Opportunities_2022_confidential.pdf」という名前の 26 ページの PDF ファイルを含む PDF を装った macOS バイナリを送信しました。

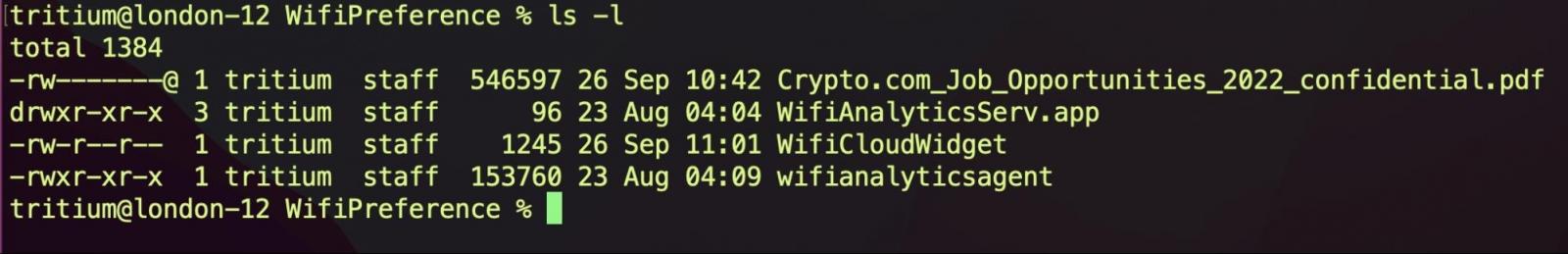

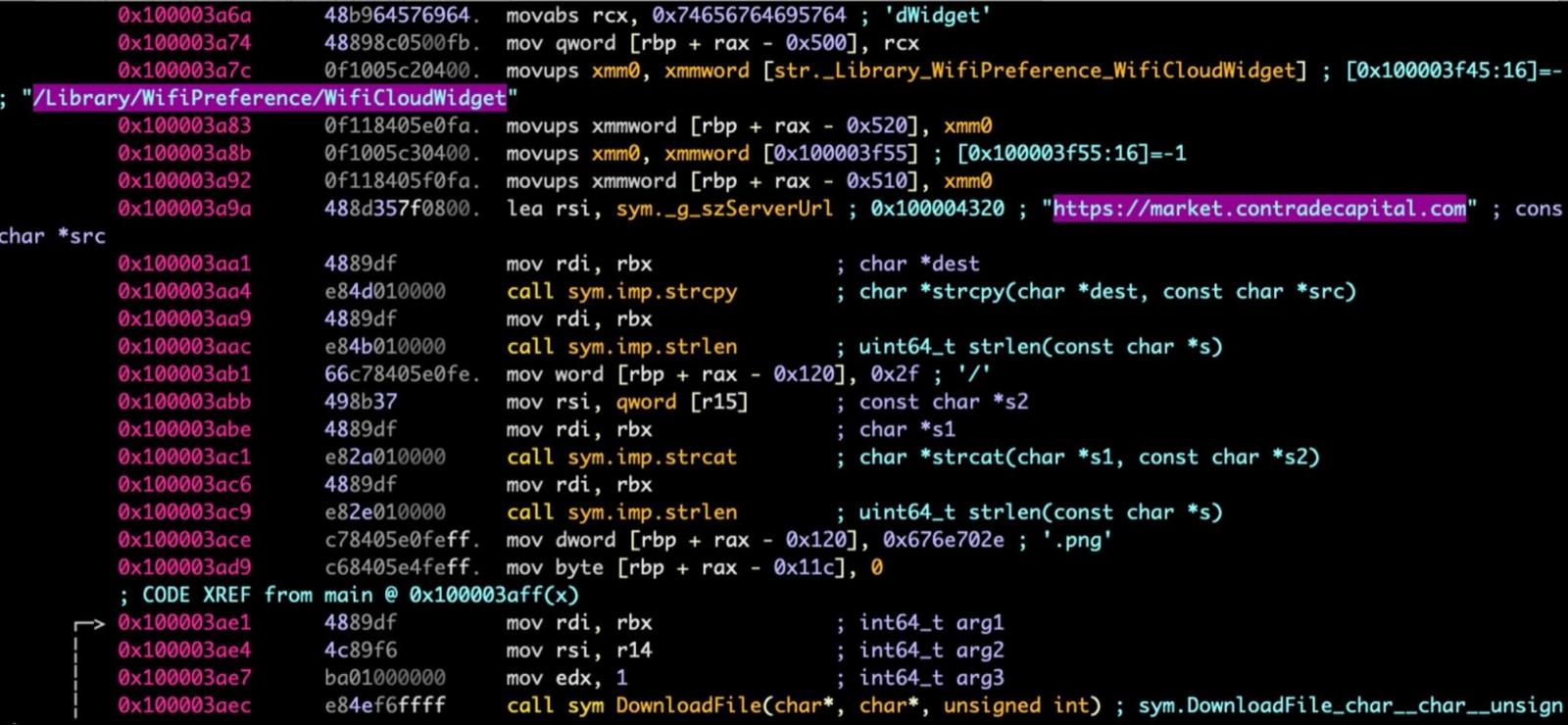

バックグラウンドで、Mach-O バイナリはユーザーの Library ディレクトリにフォルダー (「WifiPreference」) を作成し、第 2 段階と第 3 段階のファイルをドロップします。

第 2 段階は、永続化エージェント (「wifanalyticsagent」) をロードする「WifiAnalyticsServ.app」です。このエージェントは、最終的に「market.contradecapital[.]com」の C2 サーバーに接続して、最終的なペイロード「WiFiCloudWidget」を取得します。

調査時に C2 がオフラインだったため、セキュリティ研究者は分析用の最終的なペイロードを取得できませんでした。

しかし、彼らは、「Operation In(ter)ception」キャンペーンに典型的な、短期間の作戦を示す特徴に気付きました。

バイナリはアドホック署名で署名されているため、Apple Gatekeeper チェックに合格し、信頼できるソフトウェアとして実行できます。

.jpg)

おそらく、Lazarus は、他の攻撃要素をほとんど変更せずに、すぐに別の会社になりすますことに切り替えるでしょう。

仮想通貨企業で働いている場合は、LinkedIn での未承諾の求人に注意してください。ほんの一瞬の好奇心で、雇用主のトロイの木馬のように振る舞うことができます。

仮想通貨企業は、Lazarus の人気のターゲットです

仮想通貨企業は、6 億ドル以上の仮想通貨の盗難に関与していると考えられている、北朝鮮政府が支援するハッキング グループ、ラザルスにとって人気のある標的です。

Lazarus はまず、トロイの木馬化された暗号通貨ウォレットと、人々の秘密鍵を盗み、その保有物を流出させる取引アプリを拡散することで、暗号通貨ユーザーを標的にしました。

4 月、米国財務省と FBI は、Lazarus グループを、ブロックチェーン ベースのゲーム Axie Infinity から6 億 1700 万ドル相当の Ethereum と USDC トークンを盗んだサイバー攻撃に関連付けました。

その後、Axie Infinity のハッキングが可能になったのは、ブロックチェーンのエンジニアの 1 人に送信された有利な求人情報を含む混入された PDF ファイルが原因であったことが明らかになりました。

Comments