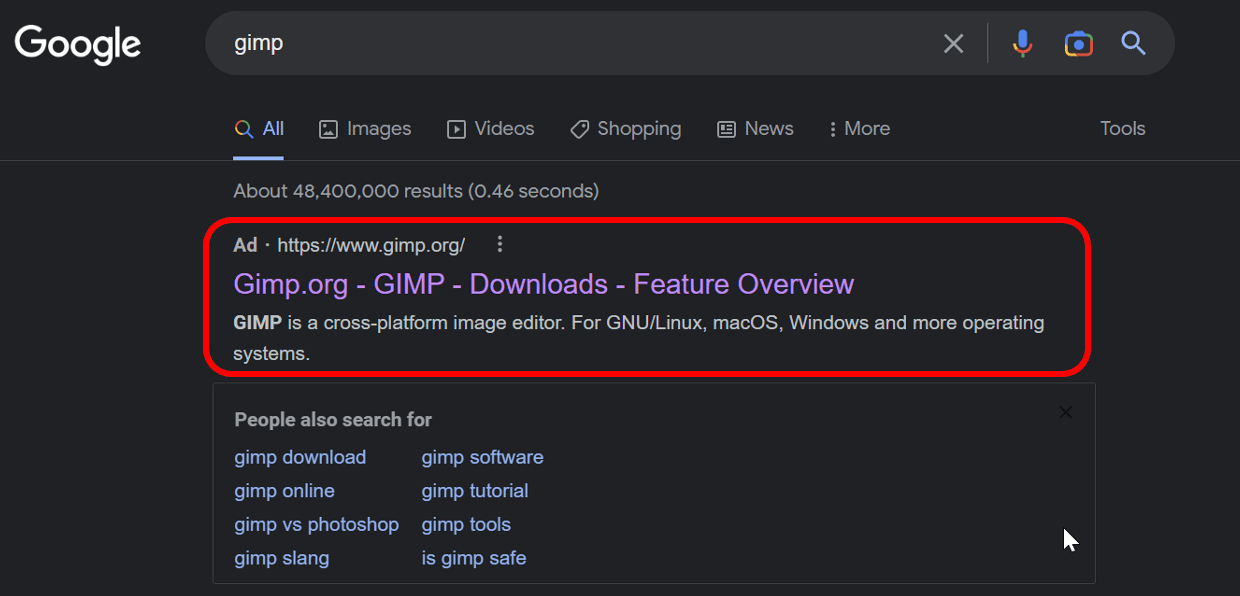

つい先週まで Google で「GIMP」を検索すると、有名なグラフィック エディタである GNU Image Manipulation Program の公式 Web サイトである「GIMP.org」の広告が表示されていました。

この広告は、宛先ドメインとして「GIMP.org」と記載されているため、正当なもののように見えます。

しかし、それをクリックすると、訪問者は GIMP を装った 700 MB の実行可能ファイル (実際にはマルウェア) を提供する、そっくりなフィッシング Web サイトに誘導されました。

「GIMP」マルバタイジングが Google 広告を悪用

先週まで、「GIMP」をグーグル検索すると、オープン ソース グラフィック エディタの公式 Web サイト「GIMP.org」に移動するように見える Google 広告が表示されました。

しかし、このマルバタイジング キャンペーンは、訪問者を、Windows 用の GIMP ユーティリティのように見える悪意のある「Setup.exe」を配信する、そっくりなフィッシング ページに誘導しました。

Reddit ユーザーのZachIngram04は以前、この広告がマルウェアを配信するためにユーザーを Dropbox の URL に誘導していたが、すぐに偽のレプリカ Web サイト「gilimp.org」を使用してマルウェアを配信する「さらに悪意のあるものに置き換えられた」と述べた開発を共有しました。

トロイの木馬化された実行可能ファイルを GIMP であるかのように信じられる方法でユーザーに渡すために、脅威グループはバイナリ パディングと呼ばれる単純な手法を使用して、通常は 5 MB 未満のサイズのマルウェアを人為的に 700 MB に膨らませました。

Google 広告の「表示 URL」と「ランディング URL」

これらすべてのことから、Google の広告が実際にユーザーを偽の「gilimp.org」サイトに誘導したのに、そもそもなぜ「GIMP.org」が宛先ドメインとして表示されたのかについて、 ユーザーは依然として困惑しています。

Redditor RawPacket は、これが脅威グループがIDN ホモグラフ技術を使用して Google 広告を作成した結果であり、実際には http://xn--gmp-jhd.org/ であるキリル文字の「gіmp.org」が似ているように見えると推測しました。

しかし、この攻撃で使用されたフィッシング ドメイン「gilimp.org」と「gimp.monster」を考えると、このシナリオはありそうにありません。

Google では、サイト運営者が、広告に表示される表示 URL と、ユーザーが実際に移動するランディング URL の 2 つの異なる URL を持つ広告を作成できます。

この 2 つが同じである必要はありませんが、表示 URL に関しては何が許可されているかについて厳格なポリシーがあり、ランディング URL と同じドメインを使用する必要があります。

「広告主はランディング ページ URL を使用して、ユーザーをウェブサイトの特定の領域に誘導します」と Google は説明しています。

「広告の URL は、広告をクリックしたときにどのページに到達するかを顧客が明確に把握できるようにする必要があります。このため、Google のポリシーでは、表示 URL とランディング ページ URL の両方を同じ Web サイト内に配置する必要があります。これは、広告の表示 URL は、訪問者が広告をクリックしたときに表示されるドメインと一致する必要があります。」

この事例が、マルバタイジングを可能にする Google アド マネージャーの潜在的なバグによって引き起こされたミスであったかどうかはまだ明らかではありません。

進行中の VIDAR インフォスティーラー攻撃の一部

悪意のある実行可能ファイルのコピーを取得することができ、それがVIDARと呼ばれる情報窃取型トロイの木馬であることを確認できました。

.NET で記述された VIDAR インフォスティーラーは、コマンド アンド コントロール (C2) サーバーに接続することで機能します。この場合、このサーバーはロシア ベースの URL であり、次のコマンドを待機します。

上記のファイルは、Web ブラウザではビットマップ イメージのように見えますが、マルウェアが実行するためのASCII 命令がパックされています。

ステージ 2 ペイロードをダウンロードする前に、悪意のある「Setup.exe」が別の C2 サーバー (95.216.181.10) に接続して C2 構成をフェッチすることを確認しました。

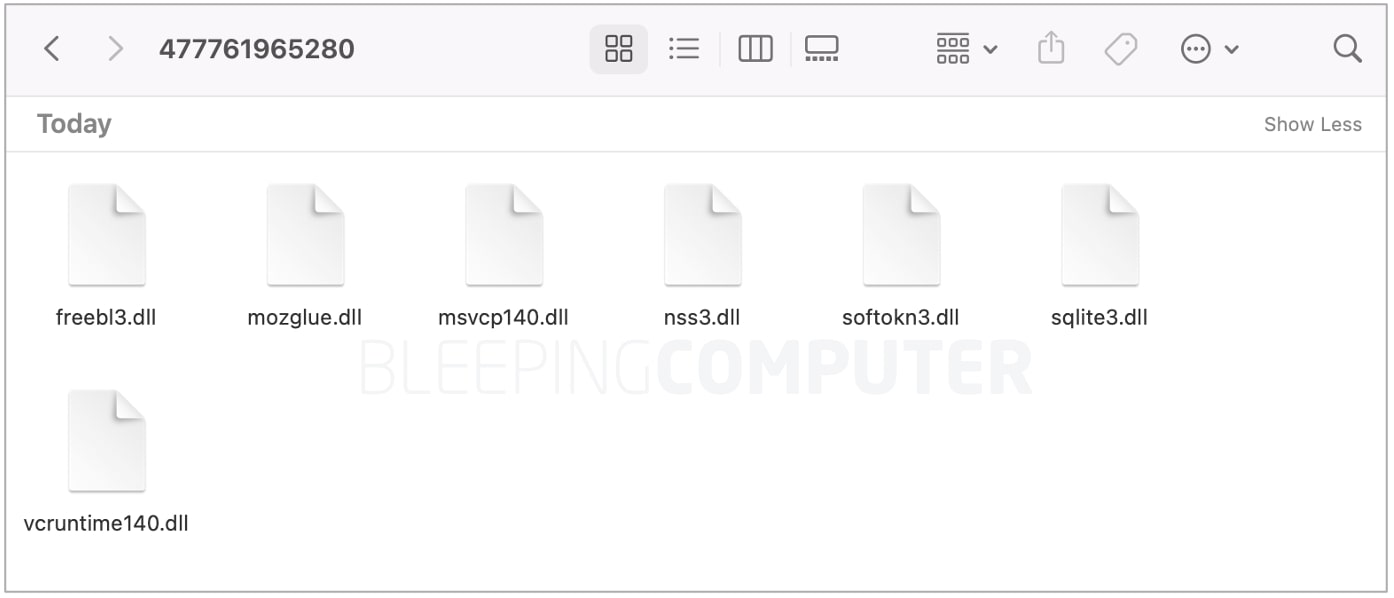

VIDAR のステージ 2 は通常、追加の DLL 依存関係とモジュールを含む ZIP アーカイブをダウンロードすることで構成されます。これらのモジュールは、資格情報の盗難と情報窃取活動を支援します。

Vidar の亜種が感染したマシンから盗もうとするデータには、次のようなものがあります。

- パスワード、Cookie、履歴、クレジット カードの詳細など、すべての一般的なブラウザ情報。

- 暗号通貨ウォレット。

- TA によって指定された正規表現文字列によるファイル。

- Windows バージョンのテレグラム資格情報。

- ファイル転送アプリケーション情報 (WINSCP、FTP、FileZilla)

- 申込情報の郵送。

セキュリティ研究者でバグ賞金稼ぎの0x0Lukeは、GIMP ユーザーを標的としたマルバタイジング キャンペーンをさらに分析し、すべての「Setup.exe」が何を盗んでいたかを説明しました。

ファイルには、次のデータ、スクリーンショット、Cookie、保存されたパスワード、デスクトップ上のファイル、システム情報 (CPU、RAM など…) が含まれていましたpic.twitter.com/aU9Gsn0BJA

— L (@0x0luke) 2022年10月30日

以前は、VIDAR を使用したドメイン タイポスクワッティング キャンペーンで、Notepad++、Microsoft Visual Studio、Brave ブラウザなど、少なくとも 27 のソフトウェア製品のユーザーが標的にされていました。

別の例では、VIDAR を使用する攻撃者が、オープン ソースのソーシャル ネットワーキング プラットフォームであるMastodon を悪用して、マルウェアの C2 構成を密かに取得しているところが見つかりました。

Comments