2021 年、Mandiant は、ランサムウェアを展開する一部の攻撃者が、最初の感染ベクトルとして脆弱性を悪用する方向にますます移行していることを観察しました。 COLDDRAW ランサムウェア (Cuba Ransomware として一般に知られている) を展開する脅威アクターである UNC2596 は、この傾向を実証しています。公開レポートでは、これらのランサムウェア インシデントの前兆として CHANITOR キャンペーンが強調されていますが、Mandiant は、早ければ 2021 年 8 月に可能性が高い UNC2596 によって利用される別のアクセス ポイントとして、ProxyShell や ProxyLogon などの Microsoft Exchange の脆弱性の悪用も特定しています。 COLDDRAW ランサムウェアの展開につながった UNC2596 アクティビティについて。

UNC2596 は、現時点で Mandiant が追跡している COLDDRAW ランサムウェアを使用する唯一の脅威アクターであり、グループのみが使用していることを示唆している可能性があります。侵入中、これらの攻撃者は Webshell を使用して TERMITE インメモリ ドロッパーをロードし、その後、複数のバックドアと組み込みの Windows ユーティリティが関与するアクティビティを実行しました。 UNC2596 は、Cobalt Strike BEACON や NetSupport などの一般的なツールを超えて、エンドポイント保護を無効にする BURNTCIGAR、アクティブなホストを列挙する WEDGECUT、BUGHATCH カスタム ダウンローダーなどの新しいマルウェアを使用しています。 COLDDRAW が展開されたインシデントでは、UNC2596 は、COLDDRAW ランサムウェアを使用した暗号化に加えて、グループの恥ずべき Web サイトでデータが盗まれて漏えいする多面的な恐喝モデルを使用しました。 COLDDRAW の運用は、重要なインフラストラクチャ内の組織を含め、10 か国以上の数十の組織に影響を与えています。

被害者学

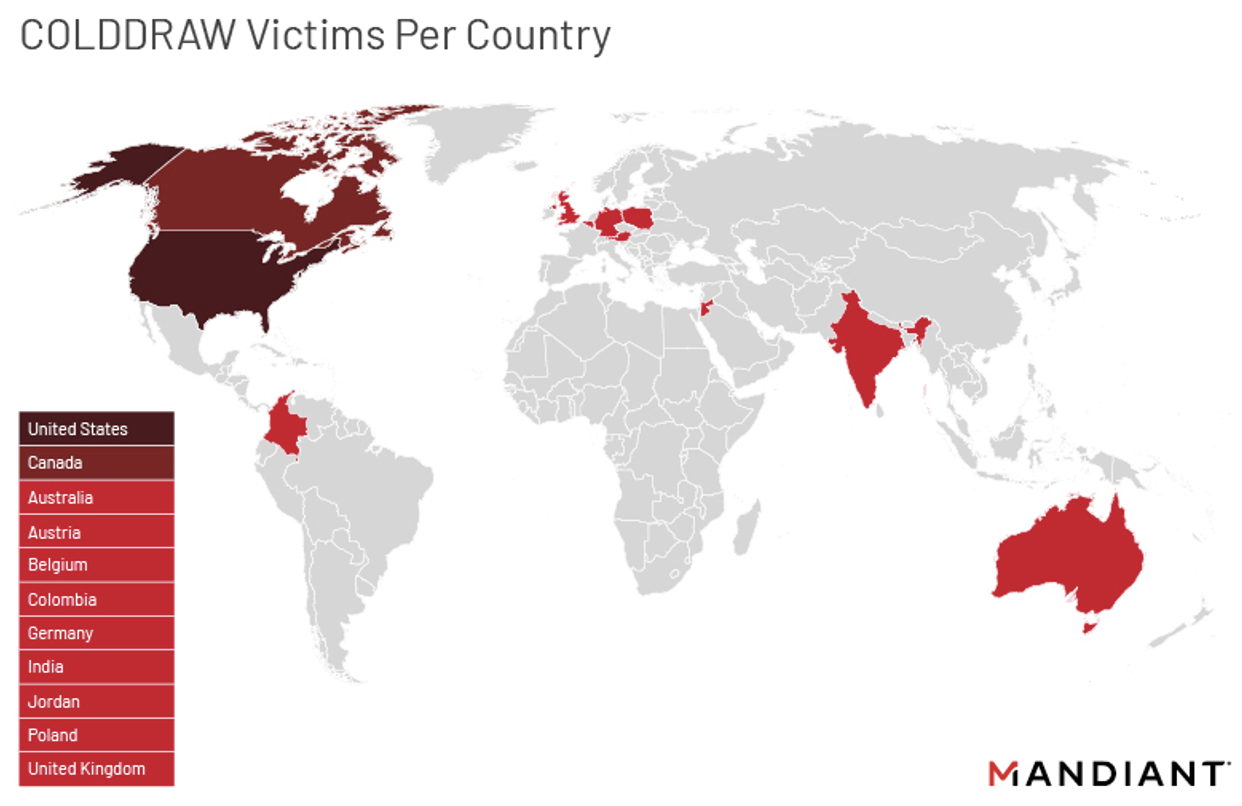

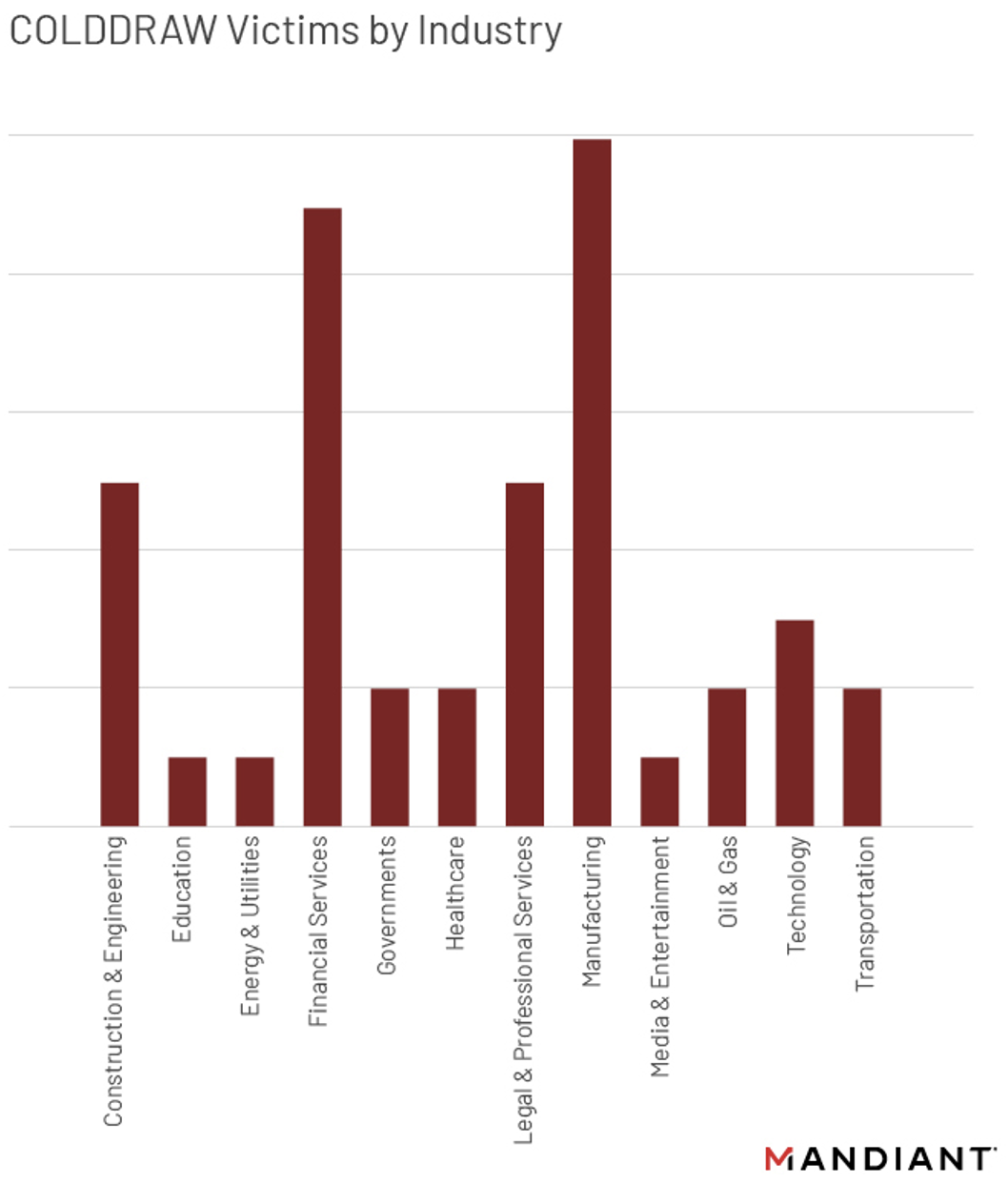

COLDDRAW ランサムウェア攻撃の背後にいる脅威アクターは、機密性の高い標的を避けていません (図 1)。彼らの被害者には、公益事業者、政府機関、非営利団体や医療機関を支援する組織が含まれますが、緊急治療を提供する病院や団体を攻撃することは確認されていません。被害を受けた組織の約 80% は北米を拠点としていますが、ヨーロッパのいくつかの国や他の地域にも影響を与えています (図 2)。

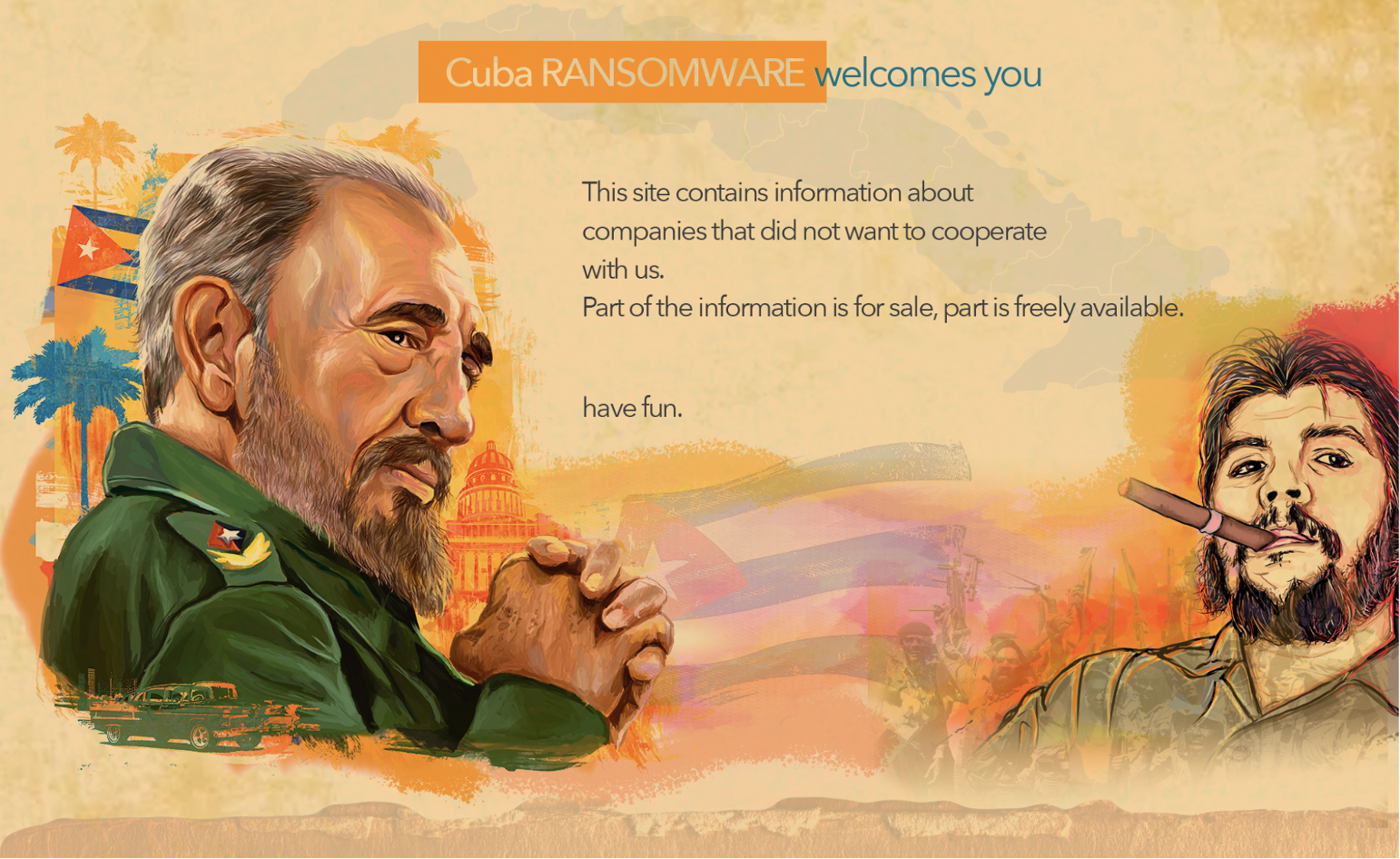

恥ずべきウェブサイト

少なくとも 2021 年初頭以降、COLDDRAW ランサムウェアの被害者は、盗んだデータを公開または販売すると脅迫する脅威アクターによって、公然と強要されてきました (図 3)。各恥ずべき投稿には、「ファイルを受け取った日付」に関する情報が含まれています。シェーミング サイトは 2021 年初頭までランサム ノートに含まれていませんでしたが、サイトのエントリの 1 つは、ファイルが 2019 年 11 月に受信されたと述べています。これは、パブリック マルウェア レポジトリにアップロードされた最も初期のサンプルと一致しており、ランサムウェア。特に、このサイトにリストされている被害者のほとんどに関連するデータは無料で提供されていますが、公開時に被害者を 1 人だけリストした有料セクションがあります。

攻撃のライフサイクル

COLDDRAW ランサムウェアの展開につながった UNC2596 インシデントには、公開ツールと非公開ツールが混在しており、そのうちのいくつかは非公開であると考えられています。攻撃者は、NetSupport、Cobalt Strike BEACON、PsExec、RDP、PowerShell などの組み込みの Windows 機能、WICKER などの購入可能なマルウェア、公開されている証拠のあるエクスプロイトなど、公開されているいくつかのマルウェアとユーティリティを使用します。コンセプトコード。 UNC2596 は、BUGHATCH、BURNTCIGAR、WEDGECUT、COLDDRAW など、これまでに他の脅威活動クラスターで使用されていないいくつかのツールとスクリプトも使用しています。詳細については、「注目すべきマルウェアとツール」セクションを参照してください。

初期偵察 / 初期侵害

Mandiant は、UNC2596 が、公開されている Microsoft Exchange インフラストラクチャに影響を与える脆弱性を、最初のベクトルが特定された最近の COLDDRAW 侵入の最初の侵害ベクトルとして頻繁に利用していることを観察しました。脅威アクターは、最初の偵察活動を実行して、悪用に対して脆弱な可能性のあるインターネットに接続されたシステムを特定する可能性があります。

足場を固める

Microsoft Exchange の脆弱性を介して最初のアクセスが得られた COLDDRAW ランサムウェア インシデントでは、UNC2596 はその後、被害者のネットワークに足場を築くために Web シェルを展開しました。 Mandiant はまた、これらの攻撃者がさまざまなバックドアを展開して足場を確立することも観察しました。これには、公開されている NetSupport RAT や、TERMITE インメモリ ドロッパーを使用して展開された BEACON や BUGHATCH が含まれます。

権限の昇格

COLDDRAW ランサムウェア インシデントでは、主に、有効なアカウントの資格情報を使用して権限を昇格させることが含まれています。これらの資格情報のソースが不明な場合もあれば、UNC2596 が Mimikatz や WICKER などの資格情報盗難ツールを利用した場合もあります。また、これらの攻撃者が Windows アカウントを操作または作成し、ファイル アクセス許可を変更することも確認しています。ある侵入では、UNC2596 がユーザー アカウントを作成し、それを管理者および RDP グループに追加しました。

内部偵察

UNC2596 は、暗号化の候補となるアクティブなネットワーク ホストを特定し、多面的な恐喝スキームで使用するために盗み出すファイルを特定することを目的として、内部偵察を実行しました。攻撃者は、一般的にファイル名が check.exe の偵察ツールである WEDGECUT を使用しています。 Get-ADComputer コマンドレットを使用して Active Directory を列挙するcomps2.ps1という名前の PowerShell スクリプトによって生成されたホストのリストに PING 要求を送信することにより、アクティブなホストを識別します。攻撃者は、ファイル システムを対話的に参照して、対象のファイルを特定しています。さらに、UNC2596 は、 shar.batという名前のスクリプトを日常的に使用して、すべてのドライブをネットワーク共有にマップしており、ユーザー ファイルの検出に役立つ可能性があります (図 4)。

|

net share C=C: /grant:everyone,FULL ネットシェア D=D: /grant:everyone,FULL ネットシェア E=E: /grant:everyone,FULL ネットシェア F=F: /grant:everyone,FULL ネットシェア G=G: /grant:everyone,FULL ネットシェア H=H: /grant:everyone,FULL net share I=I: /grant:everyone,FULL ネットシェア J=J: /grant:everyone,FULL net share L=L: /grant:everyone,FULL ネットシェア K=K: /grant:everyone,FULL ネットシェア M=M: /grant:everyone,FULL net share X=X: /grant:everyone,FULL ネットシェア Y=Y: /grant:everyone,FULL ネットシェア W=W: /grant:everyone,FULL ネットシェア Z=Z: /grant:everyone,FULL ネットシェア V=V: /grant:everyone,FULL ネットシェア O=O: /grant:everyone,FULL ネット シェア P=P: /grant:everyone,FULL ネット シェア Q=Q: /grant:everyone,FULL ネットシェア R=R: /grant:everyone,FULL ネット シェア S=S: /grant:everyone,FULL ネット シェア T=T: /grant:everyone,FULL |

横移動/プレゼンス維持

COLDDRAW インシデントの間、UNC2596 のアクターは、RDP、SMB、PsExec などの横方向の移動に複数の方法を使用しており、この移動を容易にするために BEACON を頻繁に使用しています。横方向の動きに続いて、攻撃者は一般に公開されている NetSupport RAT や、多くの場合 TERMITE インメモリ ドロッパーを使用して展開される BEACON や BUGHATCH など、さまざまなバックドアを展開します。これらのバックドアは、PowerShell ランチャーを使用して実行されることがあり、場合によっては予測可能なファイル名を使用しています。たとえば、COLDDRAW インシデント中に観察された NetSupport 関連のスクリプトと実行可能ファイルは通常、ファイル名raまたはra<#>を使用していますが、BUGHATCH スクリプトと実行可能ファイルはファイル名komarまたはkomar<#>を使用しており、その後に適切な拡張子が続きます。

ミッションを完了する

UNC2596 は、多面的な恐喝という任務を完了するために、関連するユーザー ファイルを盗み、ネットワークに接続されたマシンを特定して暗号化しようとします。暗号化を容易にし、収集作業を支援するために、攻撃者は、各ドライブをネットワーク共有にマップするshar.batという名前のバッチ スクリプトを使用しました (図 4)。これらの新しく作成された共有は、COLDDRAW による暗号化に使用できます。 COLDDRAW が関与する最近の侵入では、UNC2596 はav.batという名前のバッチ スクリプトを使用して BURNTCIGAR ユーティリティを展開しました。 BURNTCIGAR は、2021 年 11 月に初めて確認されたユーティリティで、エンドポイント セキュリティ ソフトウェアに関連するプロセスを終了させ、ランサムウェアやその他のツールを無制限に実行できるようにします。 UNC2596 は、被害者のシステムを暗号化する前にデータを盗み出すことも確認されています。現在のところ、UNC2596 がクラウド ストレージ プロバイダーを使用してデータを盗み出すことは確認されていません。むしろ、BEACON インフラストラクチャにデータを盗み出すことを好みます。その後、脅威アクターは、身代金を支払わない組織のデータを恥ずべきサイトで公開すると脅迫します (図 5)。

|

良い一日。すべてのファイルは暗号化されています。復号化については、お問い合わせください。 ここに書く cloudkey[@]cock.li 管理者を予約[@] cuba-supp.com jabber cuba_support[@]exploit.im また、お客様のデータベース、ftp サーバー、およびファイル サーバーが当社のサーバーにダウンロードされたことをお知らせします。 3日以内にご連絡がない場合は、交渉拒否とみなします。 プラットフォームを確認してください: <編集済み>[.]onion/ * 暗号化されたファイルの名前を変更しないでください。 * サードパーティのソフトウェアを使用してデータを復号化しようとしないでください。 データが永久に失われる可能性があります。 ※部分暗号化は復号化できないため、暗号化の処理を停止しないでください。 |

注目すべきマルウェアとツール

公開されているマルウェアと組み込みユーティリティの使用に加えて、Mandiant は、UNC2596 が、WEDGECUT、BUGHATCH、BURNTCIGAR、および COLDDRAW など、これらの脅威アクターにプライベートであると考えられているマルウェア、またはTERMITE などの限られた数の脅威アクターによって使用されます。

ウェッジカット

ファイル名check.exeで確認されている WEDGECUT は、ホストまたは IP アドレスのリストを含む引数を取り、ICMP パケットを使用してそれらがオンラインかどうかをチェックする偵察ツールです。このユーティリティの機能は、IcmpCreateFile、IcmpSendEcho、および IcmpCloseFile API を使用して実装され、文字列「Date Buffer」を含むバッファを送信します。実際には、WEDGECUT に提供されるリストは、Get-ADComputer コマンドレットを使用して Active Directory を列挙する PowerShell スクリプトを使用して生成されています。

バグハッチ

BUGHATCH は、C&C サーバーからダウンロードされた侵害されたシステムで任意のコードを実行するダウンローダーです。 C&C サーバーから送信されるコードには、PE ファイルと PowerShell スクリプトが含まれます。 BUGHATCH は、PowerShell で記述されたドロッパーによってメモリ内に読み込まれたか、リモート URL から PowerShell スクリプトによって読み込まれました。

バーンシガー

BURNTCIGAR は、アバスト ドライバーの文書化されていない IOCTL コードを利用して、カーネル レベルでプロセスを終了するユーティリティです (表 1)。このマルウェアは、DeviceIoControl 関数を使用してターゲット プロセスを終了し、ドキュメントに記載されていないアバスト ドライバーの 0x9988C094 IOCTL コードを悪用します。このコードは、指定されたプロセス ID で ZwTerminateProcess を呼び出します。私たちは、バイナリ ファイル C:windowstemp aswArPot.sys (SHA256 ハッシュ 4b5229b3250c8c08b98cb710d6c056144271de099a57ae09f5d2097fc41bd4f1 を持つ正当なアバスト ドライバー) をロードする aswSP_ArPot2 というカーネル サービスを作成および開始するバッチ スクリプト ランチャーを観察しました。

被害者に BURNTCIGAR を展開するために、攻撃者は脆弱なアバスト ドライバーの独自のコピーを持ち込み、それをサービスにインストールします。

|

BURNTCIGAR によって強制終了された実行可能プロセス |

||

|

SentinelHelperService.exe |

iptray.exe |

dsa-connect.exe |

|

SentinelServiceHost.exe |

ccSvcHst.exe |

ResponseService.exe |

|

SentinelStaticEngineScanner.exe |

sepWscSvc64.exe |

avp.exe |

|

SentinelAgent.exe |

SEPAgent.exe |

avpsus.exe |

|

SentinelAgentWorker.exe |

ssDVAgent.exe |

klnagent.exe |

|

SentinelUI.exe |

smcgui.exe |

vapm.exe |

|

SAVAdminService.exe |

PAUI.exe |

VsTskMgr.exe |

|

SavService.exe |

ClientManager.exe |

mfemms.exe |

|

SEDService.exe |

SBPIMSvc.exe |

mfeann.exe |

|

Alsvc.exe |

SBAMSvc.exe |

macmnsvc.exe |

|

SophosCleanM64.exe |

VipreNis.exe |

masvc.exe |

|

SophosFS.exe |

SBAMトレイ.exe |

compatsvc.exe |

|

SophosFileScanner.exe |

RepMgr.exe |

UpdaterUI.exe |

|

SophosHealth.exe |

RepUtils.exe |

mfemactl.exe |

|

McsAgent.exe |

scanhost.exe |

McTray.exe |

|

McsClient.exe |

RepUx.exe |

cpda.exe |

|

SophosSafestore64.exe |

PccNtMon.exe |

IDAFServerHostService.exe |

|

SophosSafestore.exe |

svcGenericHost.exe |

epab_svc.exe |

|

SSPService.exe |

pccntmon.exe |

epam_svc.exe |

|

swc_service.exe |

HostedAgent.exe |

cptrayLogic.exe |

|

swi_service.exe |

tmlisten.exe |

EPWD.exe |

|

SophosUI.exe |

logWriter.exe |

FSAgentService.exe |

|

SophosNtpService.exe |

ntrtscan.exe |

修復サービス.exe |

|

hmpalert.exe |

TmCCSF.exe |

TESvc.exe |

|

SophosLiveQueryService.exe |

TMCPMAdapter.exe |

cptrayUI.exe |

|

SophosOsquery.exe |

coreServiceShell.exe |

EFRService.exe |

|

SophosFIMService.exe |

coreFrameworkHost.exe |

MBCloudEA.exe |

|

swi_fc.exe |

ds_monitor.exe |

MBAMService.exe |

|

SophosMTRExtension.exe |

CloudEndpointService.exe |

エンドポイント エージェント Tray.exe |

|

sdcservice.exe |

CETASvc.exe |

EAServiceMonitor.exe |

|

SophosCleanup.exe |

EndpointBasecamp.exe |

MsMpEng.exe |

|

Sophos UI.exe |

WSCommunicator.exe |

AvastSvc.exe |

|

SavApi.exe |

dsa.exe |

aswToolSvc.exe |

|

sfc.exe |

Notifier.exe |

bcc.exe |

|

AvWrapper.exe |

WRSA.exe |

anet.exe |

|

bccavsvc.exe |

a.exe |

from.exe |

|

AvastUI.exe |

||

コールドドロー

COLDDRAW は、Mandiant がキューバ ランサムウェア オペレーションで観察されたランサムウェアを追跡するために使用する名前です。このランサムウェアは、暗号化されたファイルに .cuba ファイル拡張子を追加します。実行されると、一般的なサーバー アプリケーションに関連付けられたサービスを終了し、組み込みの RSA キーを使用して、ローカル ファイル システムおよび接続されたネットワーク ドライブ上のファイルを暗号化します。暗号化されたファイルは、暗号化されたファイルのコンテンツの前に、COLDDRAW で生成されたヘッダーで書き換えられます。大きなファイルの場合、ファイルの最初と最後だけが暗号化されます。

シロアリ

TERMITE は、暗号化されたシェルコード ペイロードを含む、パスワードで保護されたメモリのみのドロッパーです。観察されたペイロードには、BEACON、METASPLOIT ステージャー、またはバグハッチが含まれていました。 TERMITE が正常に動作するには、アクターはClearMyTracksByProcessエクスポートを指定し、コマンド ライン オプションとしてパスワードを指定する必要があります (図 6)。 Mandiant は、TERMITE が複数のグループで利用可能であり、UNC2596 だけが使用しているわけではないのではないかと考えています。

| Rundll32.exe c:windowstempkomar.dll,ClearMyTracksByProcess 11985756 |

シロアリの追跡

COLDDRAW が関与する UNC2596 の侵入中に、アクターは、通常 BEACON にも使用される Web アクセス可能なシステムからツールとマルウェアをロードします。 Mandiant Advanced Practices は、パスワード 11985756 を使用してさまざまな BEACON ペイロードをデコードする TERMITE ローダーを hxxp://45.32.229[.]66/ new.dllで約 6 か月にわたって追跡しました。この期間中に収集された TERMITE ペイロードの継続的な分析により、TERMITE が検出を回避するために変更を受けていることが示されました。 UNC2596 は、2021 年 10 月に TERMITE パスワード 11985757 の使用も開始しました。

CHANITOR オーバーラップ

Mandiant は、CHANITOR マルウェアが COLDDRAW ランサムウェアにつながることを直接確認した侵入には対応していません。ただし、CHANITOR 関連の操作と COLDDRAW インシデントの重複を特定しました。これらには、インフラストラクチャの重複、共通のコード署名証明書、共有パッカーの使用、ドメイン、ファイル、URL パスの命名の類似性などが含まれます。

- 一般名 FDFWJTORFQVNXQHFAH のコード署名証明書は、COLDDRAW ペイロードと、CHANITOR によって配布される SENDSAFE ペイロードの署名に使用されています。 Mandiant は、他の攻撃者が使用する証明書を確認していません。

- CHANITOR によって配布される COLDDRAW ペイロードと SENDSAFE ペイロードは、 LONGFALL と呼ばれる共有パッカーを使用しています。 CryptOne としても知られる LONGFALL は、さまざまなマルウェア ファミリで使用されています。

- WICKER スティーラーは、同じコマンド アンド コントロール (C&C) サーバーを共有するサンプルを含む、CHANITOR 関連のエクスプロイト後のアクティビティと COLDDRAW インシデントの両方で使用されています。

- CHANITOR を介して配布されたペイロードと、COLDDRAW ランサムウェア インシデントで特定されたペイロードは、mDNSResponder や Java を含む同じ正当なアプリケーションになりすました。

- COLDDRAW と、CHANITOR 経由で配布されたと報告されている別のランサムウェアである ZEPPELIN の間のいくつかの重複も、公開レポートで強調されています。

含意

識別され公開された脆弱性の数が年々増加し続けているため、Mandiant はまた、ランサムウェア攻撃者による最初の侵害ベクトルとしての脆弱性の使用の増加を観察しており、その活動にはゼロデイ脆弱性と nデイ脆弱性の両方が利用されています。 ;注目すべき例には、 UNC2447とFIN11が含まれます。被害者が悪意のあるリンクやドキュメントとやり取りするなど、制御不能な要因に依存する悪意のある電子メール キャンペーンと比較して、初期アクセスの脆弱性に移行することで、攻撃者はより正確なターゲティングと高い成功率を得ることができます。ゼロデイ攻撃の増加は、エクスプロイトの研究開発や信頼できるブローカーからのエクスプロイトの購入に向けられている、ランサムウェア オペレーターが自由に使える多額の資金とリソースを反映している可能性があります。ただし、攻撃者は効果を発揮するためにゼロデイを使用する必要はありません。 n-day 脆弱性のサブセットは、公開された製品の影響、エクスプロイトが成功した後のコード実行を容易にする機能、重要な技術的詳細やエクスプロイト コードが公共の場で利用可能であることから、攻撃者にとって魅力的なターゲットと見なされることがよくあります。公開された脆弱性の数が増え続けているため、ランサムウェア オペレーターを含む攻撃者が、その運用において脆弱性を悪用し続けると予想されます。

謝辞

のおかげで Thomas Pullen と Adrian Hernandez がテクニカル リサーチを担当し、Nick Richard がテクニカル レビューを担当しました。

MITRE ATT&CK

Mandiant は、COLDDRAW への侵入に次の技術が関与する COLDDRAW 活動を観測しています。

|

ATT&CK戦術カテゴリ |

テクニック |

|

初期アクセス |

T1190: 公開アプリケーションの悪用 |

|

発見 |

T1010: アプリケーション ウィンドウの検出 T1012: レジストリのクエリ T1016: システム ネットワーク構成の検出 T1018: リモート システム検出 T1033: システム所有者/ユーザーの検出 T1057: プロセス検出 T1082: システム情報の検出 T1083: ファイルとディレクトリの検出 T1087: アカウントの検出 T1518: ソフトウェア検出 |

|

影響 |

T1486: 影響を与えるために暗号化されたデータ T1489: サービス停止 |

|

コレクション |

T1056.001: キーロギング T1074.002: リモート データ ステージング |

|

防御回避 |

T1027: 難読化されたファイルまたは情報 T1055: プロセス インジェクション T1055.003: スレッド実行ハイジャック T1070.004: ファイルの削除 T1112: レジストリの変更 T1134: アクセス トークンの操作 T1134.001: トークンのなりすまし/盗難 T1140: ファイルまたは情報の難読化解除/デコード T1497.001: システムチェック T1553.002: コード署名 T1564.003: 隠しウィンドウ T1574.011: サービス レジストリのアクセス許可の脆弱性 T1620: リフレクティブ コードの読み込み |

|

持続性 |

T1098: アカウント操作 T1136: アカウントの作成 T1136.001: ローカル アカウント T1543.003: Windows サービス |

|

コマンドと制御 |

T1071.001: Web プロトコル T1071.004: DNS T1095: 非アプリケーション層プロトコル T1105: Ingress ツール転送 T1573.002: 非対称暗号 |

|

資源開発 |

T1583.003: 仮想専用サーバー T1587.003: デジタル証明書 T1588.003: コードサイニング証明書 T1608.001: マルウェアのアップロード T1608.002: アップロード ツール T1608.003: デジタル証明書のインストール T1608.005: リンク ターゲット |

|

実行 |

T1053: スケジュールされたタスク/ジョブ T1059: コマンドおよびスクリプト インタープリター T1059.001: PowerShell T1129: 共有モジュール T1569.002: サービスの実行 |

|

横移動 |

T1021.001: リモート デスクトップ プロトコル T1021.004: SSH |

|

資格情報へのアクセス |

T1555.003: Web ブラウザからの資格情報 |

Mandiant のセキュリティ検証

以前にリリースされたアクションに加えて、Mandiant Security Validation (Validation) Behavior Research Team (BRT) は VHR20220223 を作成しました。これも UNC2596 に関連する戦術用に本日リリースされます。

A102-561、悪意のあるファイル転送 – TERMITE、ダウンロード、亜種 #3

A102-560、悪意のあるファイル転送 – TERMITE、ダウンロード、亜種 #4

A102-559、コマンド アンド コントロール – TERMITE、DNS クエリ、バリアント #1

A102-558、悪意のあるファイル転送 – WEDGECUT、ダウンロード、亜種 #1

A102-557、悪意のあるファイル転送 – TERMITE、ダウンロード、亜種 #2

A102-556、悪意のあるファイル転送 – TERMITE、ダウンロード、亜種 #1

A102-555、悪意のあるファイル転送 – BURNTCIGAR、ダウンロード、亜種 #4

A102-554、悪意のあるファイル転送 – BURNTCIGAR、ダウンロード、亜種 #3

A102-553、悪意のあるファイル転送 – BURNTCIGAR、ダウンロード、亜種 #2

A102-552、悪意のあるファイル転送 – BURNTCIGAR、ダウンロード、亜種 #1

A102-572、悪意のあるファイル転送 – BUGHATCH、ダウンロード、バリアント #4

A102-551、悪意のあるファイル転送 – BUGHATCH、ダウンロード、亜種 #3

A102-550、悪意のあるファイル転送 – BUGHATCH、ダウンロード、亜種 #2

A102-549、悪意のあるファイル転送 – BUGHATCH、ダウンロード、亜種 #1

A101-830 コマンドとコントロール – COLDDRAW、DNS クエリ

A101-831 悪意のあるファイル転送 – COLDDRAW、ダウンロード、亜種 #2

A101-832 悪意のあるファイル転送 – COLDDRAW、ダウンロード、亜種 #3

A101-833 悪意のあるファイル転送 – COLDDRAW、ダウンロード、亜種 #4

A101-834 悪意のあるファイル転送 – COLDDRAW、ダウンロード、亜種 #5

A101-835 悪意のあるファイル転送 – COLDDRAW、ダウンロード、バリアント #6

A104-800 保護劇場 – COLDDRAW、処刑

A151-079 悪意のあるファイル転送 – COLDDRAW、ダウンロード、亜種 #1

A100-308 悪意のあるファイル転送 – CHANITOR、ダウンロード

A100-309 コマンドアンドコントロール – CHANITOR、ポストシステム情報

A150-008 コマンドとコントロール – CHANITOR、チェックインと応答

A150-047 悪意のあるファイル転送 – CHANITOR、ダウンロード、亜種 #2

A150-306 悪意のあるファイル転送 – CHANITOR、ダウンロード、亜種 #1

YARA署名

次の YARA ルールは、適切なパフォーマンスを確保し、誤検知のリスクを制限するために、組織独自の内部テスト プロセスを通じて最初に検証することなく、運用システムで使用したり、ブロック ルールを通知したりすることを意図したものではありません。これらのルールは、サンプルを特定するためのハンティング作業の開始点として機能することを目的としていますが、マルウェア ファミリが変更された場合、時間の経過とともに調整が必要になる場合があります。

|

|

|

|

指標

|

マルウェアファミリー |

インジケータ |

|

シロアリ/ビーコン |

イリスラハ[.]com |

|

ビーコン |

leptengthinete[.]com |

|

ビーコン |

siagevewilin[.]com |

|

ビーコン |

surnbuithe[.]com |

|

シロアリ |

64.235.39[.]82 |

|

ビーコン |

64.52.169[.]174 |

|

容疑者証明書 |

144.172.83[.]13 |

|

ビーコン |

190.114.254[.]116 |

|

ビーコン |

185.153.199[.]164 |

|

シロアリ |

45.32.229[.]66 |

|

ビーコン |

23.227.197[.]229 |

|

パッカーインハッシュ |

2322896bcde6c37bf4a87361b576de02 |

|

パッカー証明書 CN |

FDFWJTORFQVNXQHFAH |

|

パッカー証明書 md5 |

5c00466f092b19c85873848dcd472d6f |

|

マルウェアファミリー |

MD5 |

SHA1 |

SHA256 |

|

バグハッチ |

72a60d799ae9e4f0a3443a2f96fb4896 |

a304497ff076348e098310f530779002a326c264 |

6d5ca42906c60caa7d3e0564b011d20b87b175cbd9d44a96673b46a82b07df68 |

|

バグハッチ |

bda33efc53c202c99c1e5afb3a13b30c |

e6ea0765b9a8cd255d587b92b2a80f96fab95f15 |

101b3147d404150b3c0c882ab869a18eb6eeb79e8b7b2df81fb4be1a8b58f1bf |

|

バグハッチ |

e78ed117f74fd7441cadc3ea18814b3e |

6da8a4a32a4410742f626376cbec38986d307d5a |

9ab05651daf9e8bf3c84b14613cd98e8479018bbcf3543521e94458012eba96e |

|

バグハッチ |

ba83831700a73661f99d38d7505b5646 |

209ffbc8ba1e93167bca9b67e0ad3561c065595d |

79d6b1b6b1ecb446b0f49772bf4da63fcec6f6bfc7c2e1f4924cb7acbb3b4f53 |

|

ウェッジカット |

c47372b368c0039a9085e2ed437ec720 |

4f6ee84f59984ff11147bfff67ab6e40cd7c8525 |

c443df1ddf8fd8a47af6fbfd0b597c4eb30d82efd1941692ba9bb9c4d6874e14 |

|

バーンシガー |

c5e3b725080712c175840c59a37a5daa |

f347fa07f13c3809e4d2d390e1d16ff91f6dc959 |

f68cea99e6887739cd82865f9b973664117af14c1a25d4917eec25ce4b26a381 |

|

バーンシガー |

c9d3b29e0b7662dafc6a1839ad54a6fb |

d0bbbc1866062f9a772776be6b7ef135d6c5e002 |

4306c5d152cdd86f3506f91633ef3ae7d8cf0dd25f3e37bec43423c4742f4c42 |

|

バーンシガー |

9ca2579117916ded7ac8272b7b47bb98 |

d1ef60835127e35154a04d0c7f65beee6e790e44 |

aeb044d310801d546d10b247164c78afde638a90b6ef2f04e1f40170e54dec03 |

|

BURNTCIGAR(ランチャー) |

26c09228e76764a2002ba643afeb9415 |

8247880a1bad73caaeed25f670fc3dad1be0954a |

6ce206a1e1224e0a9d296d5fabffee7fe5ab45ef00299a21e8df66e8c6ba5a27 |

|

シロアリ |

98a2e05f4aa648b02540d2e17946da7e |

e328b5e26a04a13e80e60b4a0405512c99ddb74e |

811bb84e1e9f59279f844a040bf68d25ad29a756fbc07cffd7308f8490a15329 |

|

シロアリ |

ddf2e657a89ae38f634c4a271345808b |

b73763c98523e544c0ce0da7db7142f1e039c0a2 |

d1e14b5f02fb020db4e215cb5c3abc6a7b1589443bccd6f03b77ee124ca72b5c |

|

シロアリ |

95820d16da2d9c4fbb07130639be2143 |

0a3ac9b182d8f14d9bc368d0c923270eed29b950 |

a722615c2ee101cde88c7f44fb214eccfe2d06752be751db066018a3244bce62 |

|

シロアリ |

896376ce1bbca1ed73a70341896023e0 |

f1be87ee03a2fb59d51cb4ba1fe2ece8ddfb5192 |

671e049f3e2f6b7851ca4e8eed28ba5c9bf209eb4ad44aab081a9871b06f2833 |

|

シロアリ |

f51c4b21445a0ece50b1f920648ed726 |

7c88207ff1afe8674ba32bc20b597d833d8b594a |

ea5de5558396f66af8382afd98f2a7118a6bcabf8f9612c7e35b121a8d1f230c |

|

シロアリ |

7d4307d310ad151359b025fc5a7fca1a |

49cfcecd50fcfcd3961b9d3f8fa896212b7a9527 |

ad12f38308a85c8792f2f7e1e46afc3d9f1a9017edc2cbfbb28ae0191477ab3a |

|

シロアリ |

b62eec21d9443f8f66b87dd92ba34e85 |

172f28f61a35716762169d63f207071adf21a54c |

9cec82bebe1637c50877ff11de5bd4db1db4999d1bd764a772a5620388843c5f |

|

シロアリ |

df0e5d91d0986fde9bc02db38eef5010 |

922ca12c04b064b35fd01daadf5266b8a2764c32 |

6cd25067316f8fe013792697f2f5da298318e2047ea4c5da525955799f66726f |

|

シロアリ |

46b977a0838f4317425df0f2e1076451 |

39381976485fbe4719e4585f082a5252feedbcfd |

13d333d5e3c1dd6c33dfa8fc76def6109b5187d4ce6bb82a34a8bf311b027d79 |

|

シロアリ |

8c4341a4bde2b6faa76405f57e00fc48 |

4f3a1e917f67293578b7e823bca35c4dff923386 |

df89d3d1f795a77eefc14f0356816d8b40934e40697f8190f76e0f5664f33fd3 |

|

シロアリ |

d5679f47d22c7c0647038ce6f54352e4 |

d9030bdbd0cb451788eaa176a032aa83cf7604c0 |

728a2d5dd2bf9c707431ff68e94c0d7a7ace9508241051c02344d9e9c556e015 |

|

シロアリ |

e77af544cc9d163d81e78b3c4da2eee5 |

3ead9dd8c31d8cfb6cc53e96ec37bdcfdbbcce78 |

7f357ab4ac225e14a6967f89f20926e9e0db15dca5b8fe058c120a365570b783 |

|

シロアリ |

98b2fff45a9474d61c1bd71b7a60712b |

3b0ec4b6ad3cf558cac6b2c6e7d8024c438cfbc5 |

7b2144f2b5d722a1a8a0c47a43ecaf029b434bfb34a5cffe651fda2adf401131 |

|

シロアリ |

9a0a2f1dc7686983843ee38d3cab448f |

363dc3cf956ab2a7188cf0e44bffd9fba766097d |

03249bf622c3ae1dbed8b14cfaa8332442a41c4592d325ad93b6a8cb6d4b29f8 |

|

シロアリ |

fb6da2aa2aca0ce2e0af22b2c3ba2668 |

55b89bad1765bbf97158070fd5cbf9ea7d449e2a |

1842ddc55b4bf9c71606451d404a21f7f3da8e54c56318010c80ba4f571bd8f5 |

|

コールドドロー |

3e96efd37777cc01cabb3401485297aa |

f008e568c313b6f41406658a77313f89df07017e |

bcf0f202db47ca671ed6146040795e3c8315b7fb4f886161c675d4ddf5fdd0c4 |

|

コールドドロー |

73c0f0904105b4c220c25f64506ea986 |

7ef1f5946b25f56a97e824602c58076e4b1c10b6 |

e35593fab92606448ac4cac6cd2bd6b4df5d7ab3b733ba4b9472994cf0e3d87d |

|

コールドドロー |

20a04e7fc12259dfd4172f52232ed5ccf |

82f194e6baeef6eefb42f0685c49c1e6143ec850 |

482b160ee2e8d94fa6e4749f77e87da89c9658e7567459bc633d697430e3ad9a |

|

Exchange ペイロード test.hta |

becdcaa3a4d933c13427bb40f9c1cfbb |

ee883ec4b7b7c1eba7200ee2f9f3678f67257217 |

6c4b57fc995a037a0d60166deadfb869a07b4bb382651b9c4ea9e59fb347c3d1 |

|

ビーコン |

c0e88dee5427aae6ce628b48a6d310a7 |

fd4c478f1561db6a9a0d7753741486b9075986d0 |

44a4ce7b5d2e154ec802a67ef14c613298cafc00b1ca3a15b302195f2686a186 |

|

ビーコン |

bb2a2818e2e4514507462aadea01b3d7 |

8fec34209f79debcd9c03e6a3015a8e3d26336bb |

6e66caaa12c3cafd1dc3f8c6305354fcbb958ed7f9a4e5e5bf3a2dc2216b5915 |

|

ビーコン |

48f8cd5e42cdf06d5a520ab66a5ae576 |

0d0ac944b9c4589a998b5032d208a16e63db5817 |

d8df1a4d59a0382b367fd6936cce538201e9b93a2850dbc66a4dd575fbeb8c42 |

参照: https://www.mandiant.com/resources/blog/unc2596-cuba-ransomware

Comments