「Agrius」として知られるイラン国家支援の脅威アクターとみられる人物が、現在「Moneybird」という新たなランサムウェアをイスラエル組織に対して展開している。

アグリウスは少なくとも2021年以来、複数の別名でイスラエルと中東地域の組織を積極的に標的にし、破壊的な攻撃でデータワイパーを展開している。

この新しいランサムウェアを発見したチェック・ポイントの研究者らは、アグリウスが自社の業務拡大を支援するためにランサムウェアを開発したと考えているが、「マネーバード」の使用は、脅威グループの痕跡を隠蔽しようとするもう一つの試みであると考えている。

マネーバードの攻撃

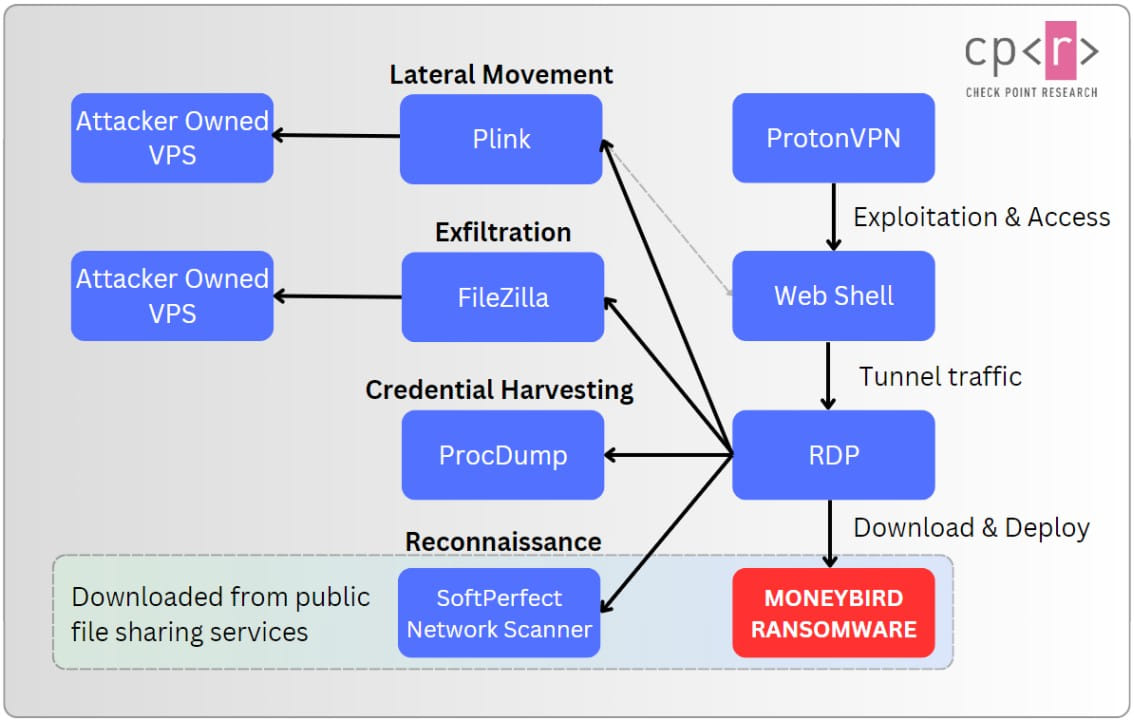

チェック・ポイントの研究者らによると、攻撃者はまず、公開サーバーの脆弱性を悪用して企業ネットワークにアクセスし、アグリウスが組織ネットワーク内に最初の足がかりを与えたという。

次に、ハッカーはイスラエルを拠点とする ProtonVPN ノードの背後に隠れて、「証明書」テキスト ファイル内に隠された ASPXSpy Web シェルの亜種を展開します。これは、Agrius が以前のキャンペーンで使用した戦術です。

Web シェルを導入した攻撃者は、SoftPerfect Network Scanner を使用したネットワーク偵察、水平移動、Plink/PuTTY を使用した安全な通信、ProcDump を使用した資格情報の窃取、FileZilla を使用したデータの漏洩に役立つオープンソース ツールの使用を開始します。

攻撃の次の段階では、Agrius は「ufile.io」や「easyupload.io」などの正規のファイル ホスティング プラットフォームから Moneybird ランサムウェアの実行可能ファイルを取得します。

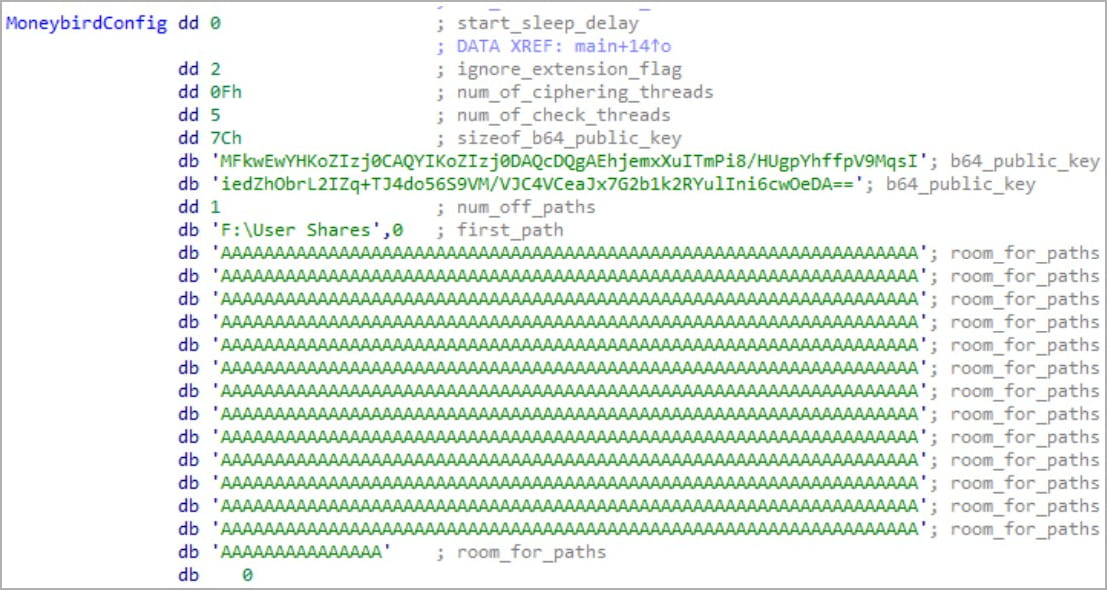

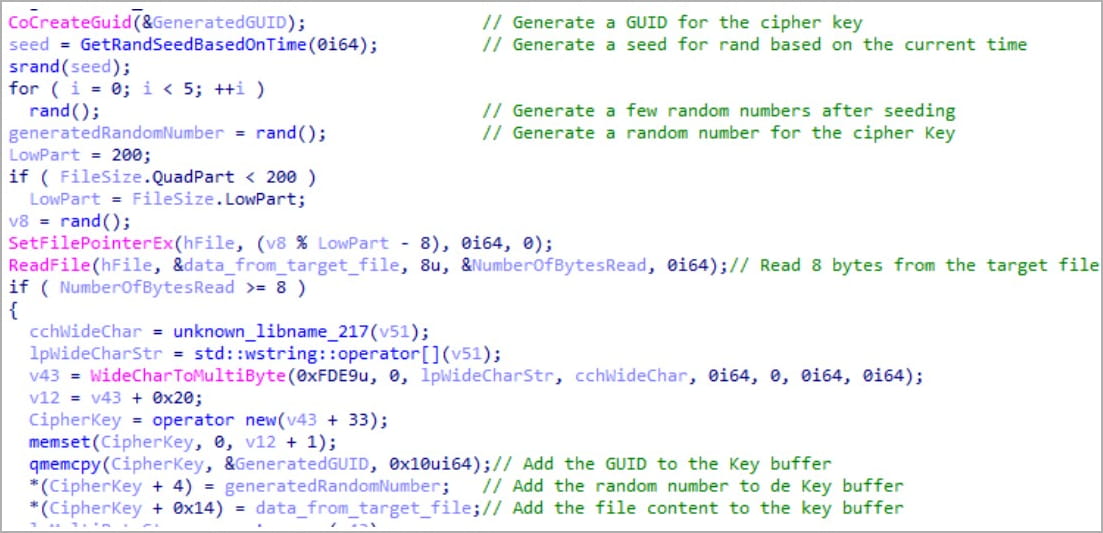

C++ ランサムウェア株は、起動時に、GCM (ガロア/カウンター モード) を備えた AES-256 を使用してターゲット ファイルを暗号化し、ファイルごとに一意の暗号化キーを生成し、暗号化されたメタデータをファイルの末尾に追加します。

チェック・ポイントが確認したケースでは、ランサムウェアは「F:User Shares」のみをターゲットにしていました。これは、企業ドキュメント、データベース、その他のコラボレーション関連ファイルの保存に使用される企業ネットワーク上の共通共有フォルダーです。

この狭いターゲットは、Moneybird が影響を受けるコンピュータをロックダウンすることよりも、ビジネスの中断を引き起こすことを目的としていることを示しています。

Check Point は、各ファイルの暗号化に使用される秘密キーはシステム GUID、ファイルの内容、ファイル パス、乱数のデータを使用して生成されるため、データの復元とファイルの復号化は非常に困難になると説明しています。

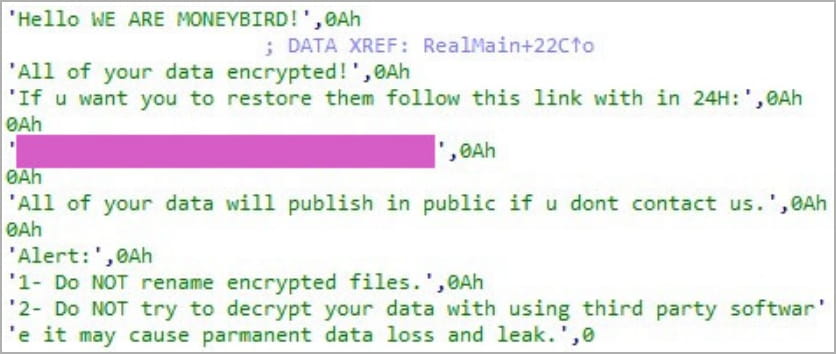

暗号化後、影響を受けるシステムに身代金メモが投下され、被害者は 24 時間以内に提供されたリンクにアクセスしてデータの復元手順を確認するよう求められます。

Moneybird の身代金メモには、「こんにちは、WE ARE MONEYBIRD! あなたのデータはすべて暗号化されています! 復元したい場合は、このリンクに従って 24 時間以内に行ってください」と書かれています。

Agrius に関連したこれまでの攻撃とは異なり、Moneybird はワイパーではなくランサムウェアであり、脅威アクターの悪意のある活動に資金を提供する収益を生み出すことを目的としていると考えられています。

しかし、チェック・ポイント・リサーチが確認したケースでは、身代金の要求が非常に高額だったため、支払いが行われない可能性が最初からわかっていたため、攻撃は本質的に破壊的でした。

「はい、交渉は可能かもしれませんが、要求が非常に高かったため、それがトリックの一部であると信じています。彼らは誰も支払わないことを知っていたので、損害とデータの漏洩は予想されていました。それはワイパーではありませんでした。」とイーライ・スマドガ氏は語った。チェック・ポイント・リサーチ社のリサーチグループマネージャーはこう語った。

シンプルだが効果的なランサムウェア

Check Point は、Moneybird には被害者固有の構成や展開の多様性を可能にするコマンドライン解析機能がなく、代わりに埋め込まれた構成 BLOB に依存していると説明しています。

これは、ランサムウェアの動作パラメータが事前に定義されており、各ターゲットや状況に合わせて簡単に調整できないことを意味し、この緊張は大規模なキャンペーンには適していません。

しかし、Agrius にとって、Moneybird は依然として効果的なビジネス破壊ツールであり、さらに開発が進められ、より機能の高い新しいバージョンがリリースされれば、より広範囲のイスラエル組織にとって手強い脅威となる可能性があります。

Comments