Microsoft の脅威アナリストは、Web サイトに公開されている連絡先フォームが悪用され、偽の法的脅威を含む電子メールを使用して企業に悪意のあるリンクを配信する活動を追跡してきました。この電子メールは、リンクをクリックして申し立ての背後にあると思われる証拠を確認するように受信者に指示しますが、代わりに、情報を盗むマルウェアである IcedID のダウンロードに誘導されます。 Microsoft Defender for Office 365 は、これらの電子メールを検出してブロックし、組織をこの脅威から保護します。

このブログでは、このユニークな攻撃に関する分析と、その背後にある手法が、システムに感染する新しい方法を見つけるという悪意のある目的で攻撃者をどのように支援するかを紹介します。この脅威は、次の理由で注目に値します。

- 攻撃者は、Web サイトの連絡先フォームなどの正当なインフラストラクチャを悪用して保護を回避し、この脅威を非常に回避しやすくしています。さらに、攻撃者は正当な URL を使用します。この場合は、ターゲットが Google 資格情報でサインインする必要がある Google URL です。

- 電子メールは IcedID マルウェアを配信するために使用されています。IcedID マルウェアは、偵察やデータの引き出しに使用でき、ランサムウェアを含む追加のマルウェア ペイロードにつながる可能性があります。

- この脅威は、攻撃者がネットワークに侵入するための攻撃経路を常に探しており、インターネットに公開されているサービスを標的にすることが多いことを示しています。組織は、そのような脅威に対する保護を確保する必要があります。

この特定のキャンペーンは IcedID マルウェアを配布しますが、配布方法を使用して他のさまざまなマルウェアを配布することができ、それが企業に別の脅威をもたらす可能性があります。 IcedID 自体はバンキング型トロイの木馬であり、人間が操作するランサムウェアを含む、より高度な脅威のエントリ ポイントになるように進化しています。コマンド アンド コントロール サーバーに接続し、追加のインプラントとツールをダウンロードします。これにより、攻撃者はハンズオン キーボード攻撃を実行したり、資格情報を盗んだり、影響を受けるネットワークを横方向に移動して追加のペイロードを配信したりできます。

Microsoft は引き続きこの脅威を積極的に調査し、パートナーと協力してお客様を確実に保護します。 Google のセキュリティ グループには、Google の URL を悪用するこの脅威に注意を喚起するよう警告済みです。

Microsoft 365 Defenderは、 Microsoft Defender for Office 365から情報を得て、セキュリティの専門家に支えられた高度なテクノロジを使用して、組織を防御します。 Microsoft 365 Defender は、悪意のある電子メール、URL、およびファイルのシグナルを関連付けて、回避的な脅威、そのペイロード、およびネットワーク全体への拡散に対する協調的な防御を提供します。

Microsoft Defender for Office 365 は、防御と検出から調査、ハンティング、修復まで、攻撃のライフサイクル全体で組織をサポートし、調整された防御フレームワークを通じてユーザーを効果的に保護します。

お問い合わせフォームの悪意のあるコンテンツの追跡

Web サイトには通常、サイトの訪問者がサイトの所有者と通信できるようにするための連絡先フォーム ページが含まれており、潜在的なスパマーに電子メール アドレスを公開する必要がありません。

ただし、このキャンペーンでは、企業の問い合わせフォームを悪用して、企業を標的とした問い合わせフォームの電子メールが殺到していることを確認しました。これは、CAPTCHA 保護を回避しながら、このプロセスを自動化するツールを攻撃者が使用した可能性があることを示しています。

図 1. 悪意のあるコンテンツを入力して攻撃者が悪用し、標的の企業に配信される問い合わせフォームの例

このキャンペーンでは、コンタクト フォーム クエリから受信者の受信トレイに届く悪意のある電子メールが、信頼できる電子メール マーケティング システムから送信されたものであるため、信頼できるように見えることを追跡し、検出を回避しながらその正当性をさらに確認しました。電子メールは受信者自身の Web サイト上の連絡先フォームから発信されているため、電子メール テンプレートは、実際の顧客とのやり取りや問い合わせから期待されるものと一致します。

攻撃者が Web ベースのフォームに入力して送信すると、攻撃者が生成したメッセージを含む電子メール メッセージが、関連する連絡先フォームの受信者または標的の企業に生成されます。このメッセージは、強力で緊急の言葉 (「今すぐダウンロードして、自分で確認してください」) を使用しており、受信者にすぐに行動するよう圧力をかけ、最終的には、想定される法的措置を回避するためにリンクをクリックするように受信者を説得します。

図 2. 攻撃者によって追加された悪意のあるコンテンツを含む連絡先フォームを介して配信された電子メールの例

コメントに書かれた偽の法的脅迫に加えて、メッセージの内容には、受信者が閲覧できる盗まれたとされる写真を表示するためのsites.google.comページへのリンクも含まれています。

リンクをクリックすると、受信者は Google 資格情報でサインインする必要がある Google ページに移動します。この認証レイヤーが追加されているため、検出テクノロジは電子メールを悪意のあるものとして完全に識別できない場合があります。

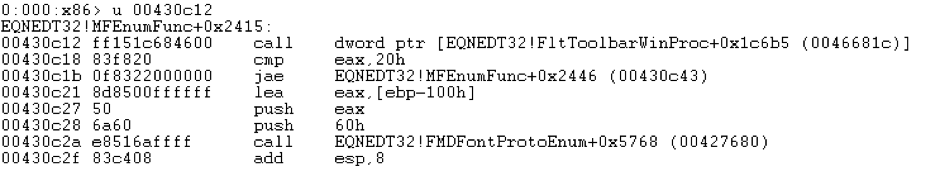

電子メールの受信者がサインインすると、 sites.google.comページは、高度に難読化された .js ファイルを含む悪意のある ZIP ファイルを自動的にダウンロードします。悪意のある .js ファイルが WScript を介して実行され、PowerShell を起動して IcedID ペイロード (.dat ファイル) をダウンロードするためのシェル オブジェクトが作成されます。IcedID ペイロードは、ドロップされた DLL ローダーによって復号化されます。段階のない DLL であり、攻撃者は侵害されたデバイスをリモートで制御できます。

ダウンロードされた .dat ファイルは、rundll32 実行可能ファイルを介してロードされます。次に、rundll32 実行可能ファイルは、次の情報盗用機能に関連する多数のコマンドを起動します。

- マシンの検出

- マシン AV 情報の取得

- IP およびシステム情報の取得

- ドメイン情報

- ブラウザ データベースに保存されている資格情報にアクセスするための SQLite を削除する

お問い合わせフォームの電子メール キャンペーンの攻撃チェーンが IcedID マルウェアにつながる

図 3 の図は、攻撃者がこれらの悪意のある電子メール キャンペーンをどのように実行するかを大まかに示しています。最初は標的の連絡先フォームの特定から IcedID マルウェア ペイロードまでです。

図 3. お問い合わせフォームの攻撃チェーンにより、IcedID ペイロードが生成される

実行段階と持続段階で、一次および二次攻撃チェーンに注目しました。主な攻撃チェーンは、 sites.google.comリンクからの悪意のある .zip ファイルのダウンロードから、IcedID ペイロードまでの攻撃フローに従います。一方、二次攻撃チェーンは、一次攻撃チェーンのsites.google.comページが既に削除された場合のバックアップ攻撃フローのようです。

セカンダリ チェーンでは、ユーザーは .top ドメインにリダイレクトされますが、Google ユーザー コンテンツ ページに誤ってアクセスすると、悪意のある .ZIP ファイルがダウンロードされます。さらに分析すると、IcedID マルウェアをダウンロードする悪意のあるsites.google.comリンクがフォームに含まれていることが明らかになりました。

実行すると、IcedID はコマンド アンド コントロール サーバーに接続してモジュールをダウンロードします。このモジュールは、銀行の資格情報やその他の情報を取得して盗み出すという主な機能を実行します。スケジュール タスクを介して持続性を実現します。また、Cobalt Strike やその他のツールなどのインプラントもダウンロードします。これにより、リモートの攻撃者が侵害されたシステムで、追加の資格情報の収集、横方向の移動、二次ペイロードの配信などの悪意のあるアクティビティを実行できるようになります。

ソーシャル エンジニアリングの戦術としての法的脅威の使用

このキャンペーンは、正規のコンタクト フォーム メールを利用しているため成功しているだけでなく、メッセージの内容も受信者が期待するものとして渡されます。これにより、攻撃者が電子メールを受信トレイに配信することに成功する危険性が高くなり、そうでなければスパム フォルダに振り分けられる「安全な」電子メールが可能になります。

私たちが見つけたサンプルでは、攻撃者は、受信者が同意なしに画像やイラストを使用したと主張し、法的措置が取られると主張しながら、法的な脅迫を脅迫戦術として使用していました.また、「訴えられる可能性があります」「違法です」などの文言で、メールの文面にも緊迫感が増しています。この電子メールに関する他のすべての情報は本物で正当なものであるため、これは狡猾で悪意のあるアプローチです。

法的脅迫に関する同様の文言を含む他の連絡先フォームで、攻撃者によって送信された電子メールをさらに確認しました。メッセージは一貫して、 sites.google.comリンクをクリックするのと同じ切迫感を持った写真家、イラストレーター、またはデザイナーによる著作権侵害の申し立てについて言及しています。

図 4. sites.gooogle.com リンクで写真家の著作権ルアーを使用するお問い合わせフォーム メールのサンプル

一般的な連絡フォームでは、ユーザーは名前、電子メール アドレス、メッセージまたはコメントを入力する必要があります。私たちが入手したサンプルでは、攻撃者は「Melanie」や「Meleena」などの「Mel」で始まる偽名を使用し、偽名の一部 + 写真に関連する単語 + を含む標準形式の偽の電子メール アドレスを使用していました。 3 つの数字。いくつかの例は次のとおりです。

- mphotographer550@yahoo.com

- mephotographer890@hotmail.com

- mgallery487@yahoo.com

- mephoto224@hotmail.com

- megallery736@aol.com

- mshot373@yahoo.com

協調防御で高度な攻撃を防御

この調査が示すように、攻撃者は依然として、検出を回避する明確な意図を持った悪意のある電子メールを企業に配信する新しい方法を見つけようとしています。私たちが観察したシナリオは、IcedID などの危険なマルウェア ペイロードを配信するという目標を維持しながら、巧妙な攻撃者の技術がどのように成長してきたかを垣間見ることができます。電子メールには悪意のあるメッセージの典型的な痕跡がなく、一見正当に見えるため、送信フォームの使用は注目に値します。

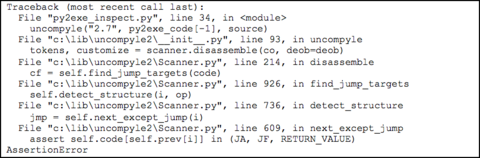

この非常に回避的なキャンペーンから顧客を保護するために、 Microsoft Defender for Office 365は既知のパターンについて電子メールの本文と URL を検査します。 Defender for Office 365 は、電子メールの脅威に対する詳細な可視性と、AI と機械学習を活用した高度な検出テクノロジを活用することでこれを可能にします。Microsoft の専門家は、脅威の状況を常に監視して新しい攻撃者のツールと手法を探しています。悪意のある電子メールの配信方法と性質を考えると、このキャンペーンを検出するには専門家による監視が特に重要です。

さらに、Microsoft Defender for Office 365 によって提供される保護は、この攻撃の他のコンポーネントを検出する他の Microsoft 365 Defender サービスからのシグナルによって強化されます。たとえば、Microsoft Defender for Endpoint は IcedID ペイロードを検出し、このインテリジェンスを Microsoft 365 Defender 全体に表示します。 Microsoft 365 Defender は、クロスドメイン オプティクスを使用して、ファイル、URL、電子メールの脅威データを関連付けて、攻撃チェーンのエンド ツー エンドの可視性を提供します。これにより、マルウェアや悪意のある動作の検出を配信方法 (この場合は正当に見える電子メール) まで追跡できるため、攻撃者がキャンペーンを微調整して検出をさらに回避し続けている場合でも、包括的で永続的な保護を構築できます。

Microsoft 365 Defender で高度な検索を使用してカスタム クエリを実行することにより、顧客はこの攻撃に関連する脅威を事前に見つけることができます。

このアクティビティに関連する可能性のある電子メールを見つけるには、次のクエリを実行します。

EmailUrlInfo

| where Url matches regex @"bsites.google.com/view/(?:id)?d{9,}b"

| join EmailEvents on NetworkMessageId

// Note: Replace the following subject lines with the one generated by your website's Contact submission form if no results return initially

| where Subject has_any('Contact Us', 'New Submission', 'Contact Form', 'Form submission')

この脅威に関連する悪意のあるダウンロードを見つけるには、次のクエリを実行します。

DeviceFileEvents

| where InitiatingProcessFileName in~("msedge.exe", "chrome.exe", "explorer.exe", "7zFM.exe", "firefox.exe", "browser_broker.exe")

| where FileOriginReferrerUrl has ".php" and FileOriginReferrerUrl has ".top" and FileOriginUrl has_any("googleusercontent", "google", "docs")

この攻撃は正当なサービスを悪用するため、お客様がメール フロー ルールを見直して、これらのメールを通過させる可能性のある IP 範囲やドメイン レベルの許可リストに関連するものなど、広範な例外を確認することも重要です。

また、ソーシャル エンジニアリング攻撃の特定とマルウェア感染の防止についてユーザーを教育することにより、電子メールの脅威に対する組織の回復力を継続的に構築することをお勧めします。 Microsoft Defender for Office 365 の攻撃シミュレーション トレーニングを使用して、攻撃シナリオを実行し、ユーザーの意識を高め、従業員がこれらの攻撃を認識して報告できるようにします。

エミリー・ハッカーとジャスティン・キャロル

Microsoft 365 Defender 脅威インテリジェンス チーム

その他のリソース

Security Unlocked ポッドキャスト、 Contact Us のエピソード 28 を聞いてください。フィッシュ・ユー!で、脅威アナリストの Emily Hacker が、この新しい形式のフィッシング メール配信について語っています。

Comments