IceFire ランサムウェアの運用に関連する攻撃者は、新しい専用の暗号化ツールを使用して、世界中の Linux システムを積極的に標的にしています。

に事前に共有されたレポートによると、 SentinelLabs のセキュリティ研究者は、ギャングが 2 月中旬から、ここ数週間で世界中のいくつかのメディアおよびエンターテイメント組織のネットワークに侵入したことを発見しました。

ネットワークに侵入すると、攻撃者は新しいマルウェアの亜種を展開して、被害者の Linux システムを暗号化します。

実行されると、IceFire ランサムウェアはファイルを暗号化し、ファイル名に「.ifire」拡張子を追加し、自身を削除してバイナリを削除することでその痕跡を隠します。

また、IceFire は Linux 上のすべてのファイルを暗号化するわけではないことに注意することも重要です。ランサムウェアは、特定のパスの暗号化を戦略的に回避し、重要なシステム パーツの運用を維持します。

この計算されたアプローチは、システムの完全なシャットダウンを防ぐことを目的としています。システムの完全なシャットダウンは、回復不能な損傷やさらに重大な混乱を引き起こす可能性があります。

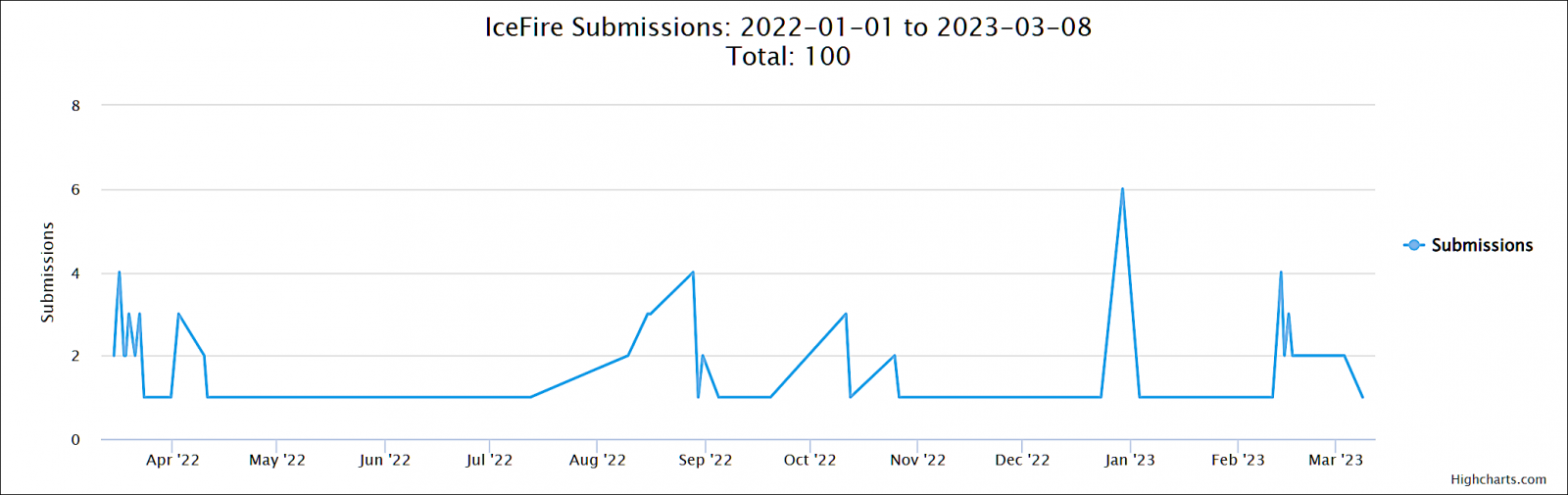

少なくとも2022 年 3 月から活動を開始し、11 月末以降はほとんど活動を停止していた IceFire ランサムウェアは、ID-Ransomware プラットフォームへの投稿が示すように、1 月初旬に新たな攻撃で復活しました。

IBM Aspera Faspex ターゲティング

IceFire のオペレーターは、IBM Aspera Faspex ファイル共有ソフトウェア ( CVE-2022-47986として追跡) のデシリアライゼーションの脆弱性を悪用して、標的の脆弱なシステムにハッキングし、ランサムウェア ペイロードを展開します。

この重大度の高い認証前 RCE の脆弱性は、IBM によって 1 月にパッチが適用され、攻撃対象領域管理会社 Assetnote がエクスプロイト コードを含む技術レポートを公開した後、2 月初旬 [ 1、2 ] から攻撃で悪用されています。

CISA はまた、2021 年 2 月に実際に悪用された脆弱性のカタログにセキュリティ上の欠陥を追加し、連邦政府機関に 3 月 14 日までにシステムにパッチを適用するよう命じました。

「Windows と比較して、Linux は特に大規模な場合、ランサムウェアを展開するのがより困難です。多くの Linux システムはサーバーです。フィッシングやドライブバイ ダウンロードなどの典型的な感染ベクトルはあまり効果的ではありません」と SentinelLabs は言います。

「これを克服するために、攻撃者はアプリケーションの脆弱性を悪用することに目を向けます。IceFire オペレーターは、IBM Aspera の脆弱性を介してペイロードを展開することで実証しました。」

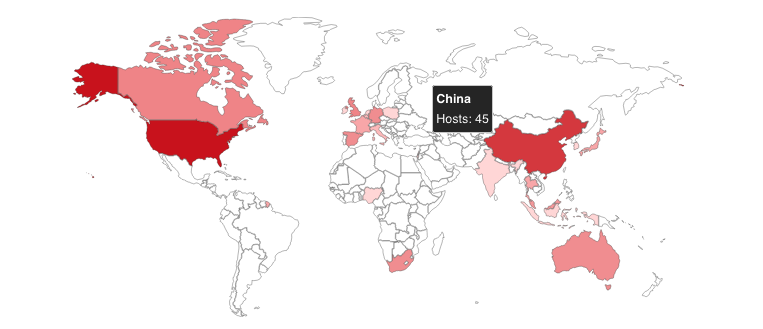

Shodan は、 150 以上の Aspera Faspex サーバーがオンラインで公開されていることを示しており、そのほとんどが米国と中国にあります。

ほとんどのランサムウェアは Linux サーバーを暗号化します

以前は Windows システムのみを攻撃することに重点を置いていた IceFire ランサムウェアが、Linux の標的を拡大するという動きは、近年 Linux システムへの攻撃を開始している他のランサムウェア グループと一致する戦略的な変化です。

彼らの動きは、企業が Linux を搭載した VMware ESXi 仮想マシンに移行する傾向に一致しており、デバイス管理が改善され、リソース処理の効率が大幅に向上しています。

マルウェアを ESXi ホストに展開した後、ランサムウェアのオペレーターは 1 つのコマンドを使用して、被害者の Linux サーバーをまとめて暗号化できます。

IceFire ランサムウェアは特に VMware ESXi VM を標的にするわけではありませんが、分析のために ID-Ransomware プラットフォームに送信された被害者の暗号化ファイルが示すように、その Linux 暗号化ツールは同様に効率的です。

SentinelLabs は、「この IceFire の進化は、Linux を標的とするランサムウェアが 2023 年まで人気を増し続けることを裏付けています」と述べています。

「基礎は 2021 年に築かれましたが、Linux ランサムウェアの傾向は 2022 年に加速し、著名なグループが Linux 暗号化ツールを武器庫に追加しました。」

Conti 、 LockBit 、 HelloKitty 、 BlackMatter 、 REvil 、 AvosLocker 、 RansomEXX 、 Hiveなど、他の複数のランサムウェア ギャングによって同様の暗号化ツールがリリースされています。

Emsisoft の CTO であるFabian Wosar は以前、Babuk、GoGoogle、Snatch、PureLocker、Mespinoza、RansomExx/Defray、DarkSide など、他のランサムウェア ギャング (既に報告したもの以外) が独自の Linux 暗号化ツールを開発し、攻撃に使用したと語っています。

Comments