モバイル アプリの脆弱性により、2012 年以降の Hyundai と Genesis の自動車モデルがリモート攻撃にさらされ、車両のロック解除や始動さえ可能になりました。

Yuga Labs のセキュリティ研究者は、他のメーカー (Toyota、Honda、FCA、Nissan、Acura、および Infinity) の自動車で使用されている SiriusXM 「スマート ビークル」プラットフォームで問題を発見し、同様の攻撃面を調査しました。 、見つけて、フラッシュして、クラクションを鳴らします。

現時点では、研究者は調査結果の詳細な技術的な記事を公開していませんが、Twitter の 2 つのスレッド ( ヒュンダイ、 シリウスXM ) でいくつかの情報を共有しています。

ヒュンダイの問題

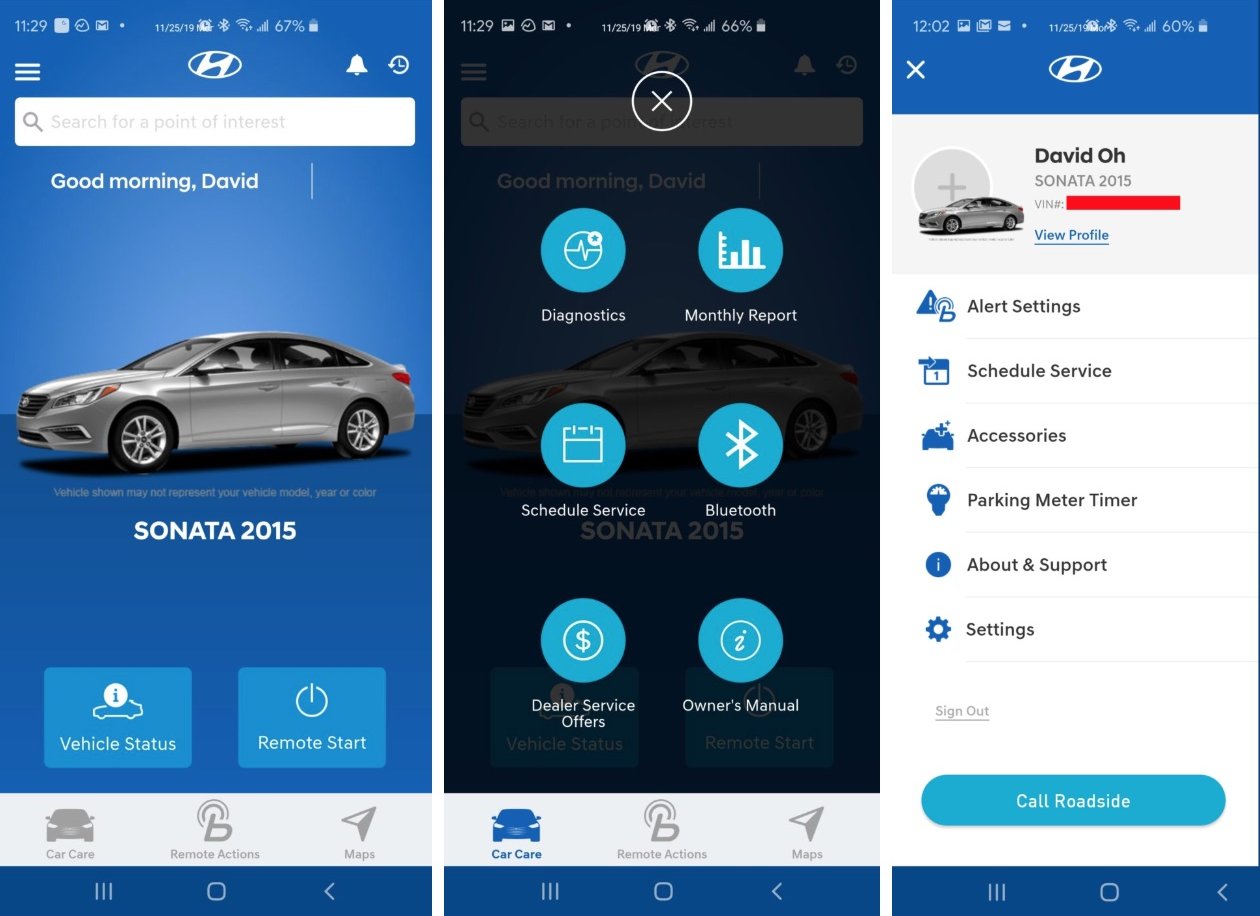

MyHyundai と MyGenesis という Hyundai と Genesis のモバイル アプリを使用すると、認証されたユーザーは車両を始動、停止、ロック、およびロック解除できます。

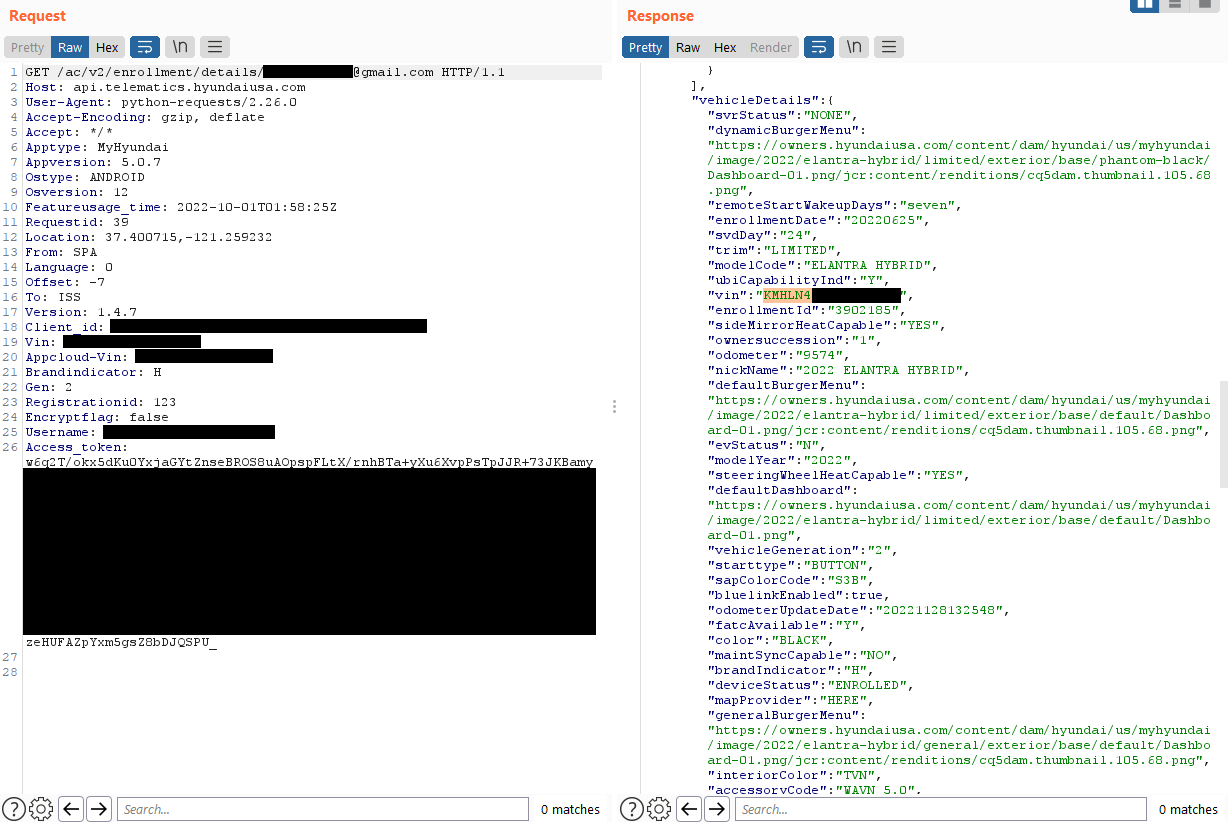

2 つのアプリから生成されたトラフィックを傍受した後、研究者はそれを分析し、さらなる調査のために API 呼び出しを抽出することができました。

彼らは、所有者の検証が、POST 要求の JSON 本文に含まれているユーザーの電子メール アドレスに基づいて行われることを発見しました。

次に、アナリストは、MyHyundai が登録時に電子メールによる確認を必要としないことを発見しました。彼らは、ターゲットの電子メール アドレスの末尾に追加の制御文字を付けて、新しいアカウントを作成しました。

最後に、Hyundai のエンドポイントに、JSON トークンにスプーフィングされたアドレス、JSON 本文に被害者のアドレスを含む HTTP リクエストを送信し、有効性チェックをバイパスしました。

このアクセスを車への攻撃に使用できることを確認するために、彼らは研究に使用されたヒュンダイ車のロックを解除しようとしました。数秒後、車のロックが解除されました。

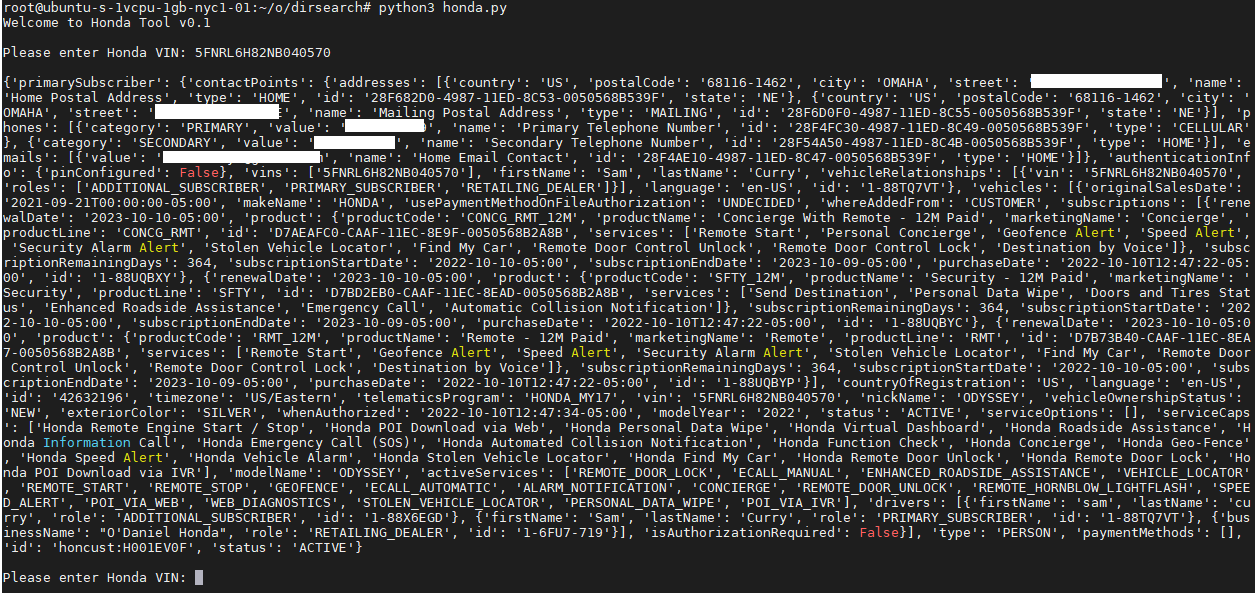

多段階攻撃は最終的にカスタム Python スクリプトに組み込まれ、攻撃に必要なのは標的の電子メール アドレスだけでした。

これを悪用するには多くの手順が必要だったため、これを悪用するために必要なすべてのリクエストを取得し、被害者の電子メール アドレスのみを必要とする Python スクリプトに入れました。これを入力すると、車両ですべてのコマンドを実行し、実際のアカウントを引き継ぐことができます。 pic.twitter.com/Bz5G5ZvHro

— サム・カリー (@samwcyo) 2022年11月29日

SiriusXM の問題

SiriusXM は、とりわけ、15 以上の自動車メーカーが使用する車両テレマティクス サービス プロバイダーです。このベンダーは、統一されたプラットフォームで 50 以上のサービスを実行する 1200 万台のコネクテッド カーを運用していると主張しています。

Yuga Labs のアナリストは、Acura、BMW、Honda、Hyundai、Infiniti、Jaguar、Land Rover、Lexus、Nissan、Subaru、および Toyota のモバイル アプリが、SiriusXM テクノロジを使用してリモート車両管理機能を実装していることを発見しました。

日産のアプリからのネットワーク トラフィックを調べたところ、標的の車両識別番号 (VIN) を知ることによってのみ、偽造された HTTP 要求をエンドポイントに送信できることがわかりました。

不正な要求に対する応答には、標的の名前、電話番号、住所、および車両の詳細が含まれていました。

VIN は駐車中の車で簡単に見つけることができ、通常はダッシュボードとフロントガラスが接するプレートに表示されているため、攻撃者は簡単にアクセスできます。これらの識別番号は、潜在的な購入者が車両の履歴を確認できるように、専門の自動車販売 Web サイトでも入手できます。

情報開示に加えて、要求は、車でアクションを実行するためのコマンドを運ぶこともできます。

は Hyundai と SiriusXM に連絡して、上記の問題が実際の顧客に対して悪用されたかどうかを尋ねましたが、公開時間までに返信を受け取っていません。

詳細を公開する前に、Yuga Labs は Hyundai と SiriusXM の両方に欠陥と関連するリスクを通知しました。 2 つのベンダーが脆弱性を修正しました。

Comments