ユーザーの資格情報を盗む簡単な方法の 1 つは、説得力のある偽のログイン ページまたはアプリケーションを使用することです。無意識のユーザーは、パスワードを間違った場所に入力するという日常的な行為により、攻撃者に組織のシステムへの重要な「侵入」をすぐに与える可能性があります。

多くの場合、フィッシングの試みは、危険なほど本物に近い電子メールの形で現れ、ユーザーを偽のログイン ページに誘導します。本当に説得力のあるフィッシングの試みは、ロゴ、言葉遣い、レイアウトをピクセルに至るまで模倣しています。

多くの場合、提供されるのは URL だけですが、難読化して非表示にする方法もあります。

Windows 11 の強化されたフィッシング対策でユーザーを保護する

パスワード盗難の絶え間ないリスクに対抗するために、Microsoft は Windows 11 バージョン 22H2 にフィッシング保護を追加しました。

有効にすると、 強化されたフィッシング対策が Microsoft Defender SmartScreen を通じて提供されます。しかし、これは実際にユーザーに何を提供するのでしょうか?

強化されたフィッシング対策は、URL と実行中のプロセスを検査して、サイトまたはアプリケーションが悪意のあるコンテンツをホストしているように見えるかどうか、または安全でないかどうかを評価します。

その場合、SmartScreen は多数の Microsoft セキュリティ製品からのテレメトリ データを活用して、ユーザーに通知し、問題のあるサイトまたはアプリケーションをブロックします。

この統合は、Microsoft Defender とのオペレーティング システム レベルの統合を通じて Windows に深く統合されているため、多くの競合製品が提供するよりもプロセスと URL をより詳細に検査できます。さらに、強化されたフィッシング保護は、追加のインストールやライセンスを必要とせずに、Windows 11 に組み込まれた機能として提供されます。

ユーザーが Web サイトまたはアプリケーションに Windows パスワードを入力したことが検出された場合、ユーザーにパスワードを変更するように警告するアラートとプロンプトが表示されます。

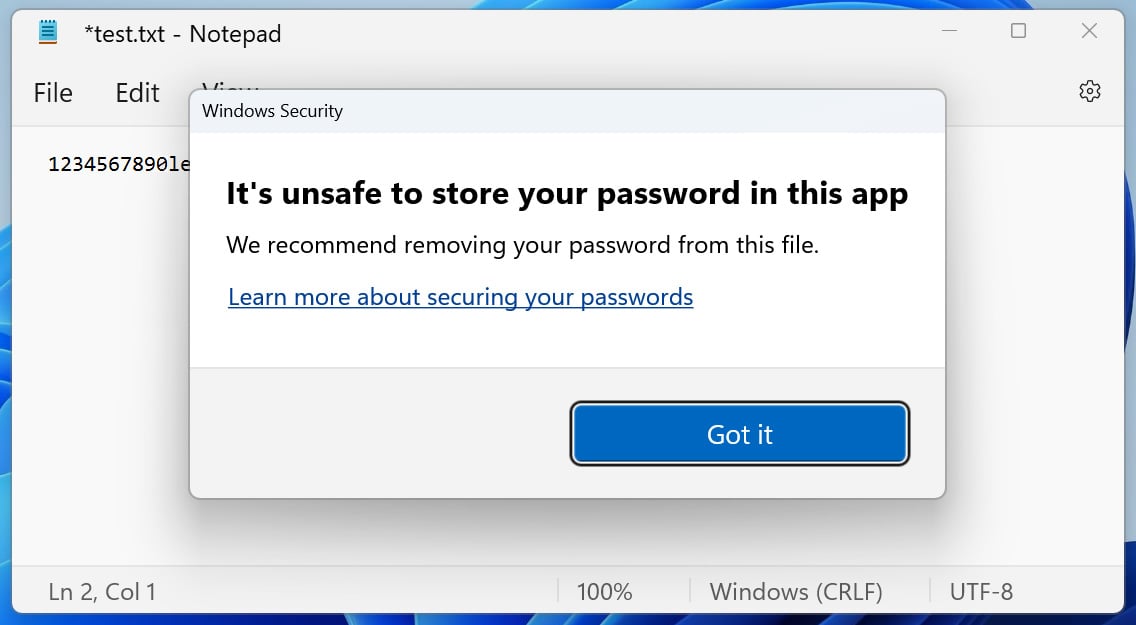

パスワードが単にメモ帳などのアプリケーションに入力された場合、保護機能は、ユーザーがそのファイルからパスワードを削除することを推奨します。

このプロアクティブなアプローチは、ユーザーの安全を維持するのに役立ち、潜在的な攻撃者が新たに発見した資格情報を利用することを許可しません。

フィッシング攻撃の実際の結果

フィッシング キャンペーンは、脅威アクターが簡単に作成できるようになっています。

Caffeine という Phishing-as-a-Service (PhaaS) プラットフォームは、オープンな登録を提供し、Microsoft 365 のログインに重点を置いていますが、サブスクリプション モデルと検出防止および分析防止保護を備えています。

新しい脅威アクターが被害者に対して現実的なフィッシング攻撃を試みる速度に対処するのが難しくなっています。

これの実例はアメリカン航空です。彼らは、従業員の Microsoft 365 アカウントがハッキングされたことを発見しました。この観点から、複数の従業員アカウントがアクセスされ、組織内からさらに多くのフィッシング メールを送信するために悪用されました。

提出書類によると、データ侵害は 1,700 人以上の従業員と顧客に影響を与えたようです。アメリカン航空は現在、将来の脅威に対する補償と保護を提供する必要があります。フィッシング攻撃による損害を保護して処理するために必要な時間投資は言うまでもありません。

強化されたフィッシング対策を構成する際の考慮事項

ほとんどのソリューションと同様に、いくつかの注意事項があります。この統合は、Windows Hello 以外のログインでのみ機能します。コンピューターへのサインインにパスワードを使用しない場合、強化された保護は利用できません。

さらに、ブラウザレベルの統合は、現時点では Chromium ベースのブラウザでのみ機能するため、Firefox と Opera は除外されています。 Microsoft Edge は Chromium ベースであるため、これは Microsoft にとっては理にかなっていますが、すべての組織の要件に適合するとは限りません。

システム管理者は、 拡張フィッシング対策をグループ ポリシーで構成できるため、組織全体へのロールアウトが容易になります。

これらには、機能を有効にするかどうか、悪意のある Web サイトをユーザーに通知するかどうか、パスワードが再利用されたかどうか、安全でないアプリケーションが検出されたかどうかなどの設定が含まれます。

Microsoft エンドポイント マネージャーを使用している場合は、プロファイルと関連する設定を使用して、強化されたフィッシング対策をユーザーに追加します。さらに、Microsoft 365 Defender を使用している組織は、Defender for Endpoint ポータルでアラートを表示します。

コインの裏側: Specops パスワード ポリシー

Microsoft の強化されたフィッシング対策は、方程式の一部にすぎません。パスワードを追跡し、弱いパスワードをブロックすることは、ユーザーと組織を積極的に保護することのもう 1 つの側面です。

Specops パスワード ポリシーを使用すると、常に更新される侵害/盗難パスワード リストと、強力でカスタマイズ可能なパスワード ポリシーを取得できます。

フィッシング攻撃によりパスワードが失われると、組織への侵入が迅速に行われます。しかし、強化されたフィッシング対策と Specops パスワード ポリシーおよび侵害されたパスワード リスト機能を組み合わせた組織は、ユーザーの安全を確保します。

盗まれたパスワードがリストに追加された場合、常に更新される 30 億以上の侵害されたパスワードのリストに対してアカウントをスキャンすることにより、迅速なアクションを実行して、環境から潜在的な脆弱性を取り除くことができます。

Specops 認証クライアントを使用すると、パスワードが変更されたときに、パスワードが機能しない理由を即座にユーザーに通知できます。高度なフィッシング詐欺によってパスワードが盗まれた場合はなおさらです。

Specops Passwords は、侵害されたパスワード保護以上のものを提供します。アカウントを保護し、ユーザーをコストのかかるミスから保護するための機能が多数あります。既存のアカウントを監査し、貴重なフィードバックを提供して、ユーザーが期待されていることを正確に把握できるようにすることで、ユーザーが安全なパスワードを使用していることを確認してください。

Specops Password Policy のいくつかの重要な機能は次のとおりです。

- ユーザー辞書リストを使用して、組織に共通する単語を追加します。

- ユーザー名、表示名、特定の単語、連続した文字、増分パスワード、および現在のパスワードの一部の再利用をブロックします。

- 組織単位 (OU)、コンピューター、ユーザー、またはグループの人口に対して、GPO 主導の詳細なターゲティングを活用します。

- 正規表現を使用して、要件をさらにカスタマイズします。

- パスワードの変更に失敗した場合は、エンド ユーザー クライアントに役立つメッセージを使用します。

Microsoft の強化されたフィッシング対策と Specops パスワード ポリシーを組み合わせて、ユーザーと環境の両方を保護します。 Active Directory で Specops パスワード ポリシーを無料でテストできます。

Specops Softwareによる後援および執筆

Comments