私たちは、これまでに見たことのない最も複雑なサイバーセキュリティ環境で活動しています。洗練された断固たる攻撃者が常態化しています。そして、私たちは皆、次の大きな混乱、つまりハイブリッド ワークに備えています。

セキュリティはかつてないほど重要になっています。今日の別のセキュリティ ブログで共有したように、ゼロ トラスト アプローチ、つまり基本的に侵害を想定しなければならないことが、成功に不可欠であることはこれまで以上に明らかです。私たちは、世界中のお客様の声に耳を傾け、緊密に連携しており、組織の安全と保護を支援するために急速に革新を進めてきました。本日は、お客様のゼロ トラストへの取り組みに役立つフィードバックに応えて、セキュリティ、コンプライアンス、ID、および管理に関する最新の更新情報をいくつか共有したいと思います。

環境全体でゼロ トラスト アプローチを強化する

一部のユーザーがリモートで作業し、他のユーザーがグループ オフィスの設定で作業するハイブリッドな作業環境では、境界がますます流動的になるため、より多くのデジタル攻撃対象領域、複雑さ、およびリスクが導入されます。そのため、ゼロ トラスト戦略は多くの組織にとって最優先事項となるでしょう。なぜなら、その原則 (明示的に検証し、最小限の特権アクセスを許可し、違反を想定する) が、ハイブリッド ワークに伴う IT の複雑さの中でセキュリティを維持するのに役立つからです。

明示的に確認する

ゼロ トラストへの道のりで最も重要な最初のステップの 1 つは、強力な認証を確立することです。 Microsoft の CISO である Bret Arsenault のように、「ハッカーは侵入しません。彼らはログインします」。長さや複雑さに関係なく、パスワードだけではほとんどの攻撃でアカウントを保護できません。不審なアクティビティがないかログインを監視し、追加の身元証明が提示されるまでアクセスを制限またはブロックすることで、侵害の可能性が大幅に減少します。最新の多要素認証 (MFA) は、ユーザーにとって複雑である必要はありません。最近、お客様がアクセス制御を強化し、ユーザー エクスペリエンスを簡素化するのに役立つ、クラウド ID ソリューションである Azure Active Directory (Azure AD) でのパスワードレス認証と一時アクセス パスを発表しました。

明示的に検証するには、任意のリソースにアクセスしようとするすべてのユーザーが利用できるすべての情報に基づいて、リアルタイムのアクセス決定を行う機能が必要です。私たちにとって、 Azure AD 条件付きアクセスは、アクセス権を取得するユーザーに関連するすべてのデータとシグナルを確認するこのリアルタイム アクセス ポリシー エンジンです。増え続けるポリシーのリストをより簡単に制御できます。 GPS ベースの名前付きの場所とデバイスのフィルターにより、GPS の場所に基づいて特定の国または地域からのアクセスを制限したり、Surface Hub から特権アクセス ワークステーションへのデバイスの使用を保護したりするなど、新しい一連のシナリオが可能になります。

さらに、すべての人にセキュリティを強化するには、すべての人に対して明示的に検証できる必要があります。企業対消費者 (B2C) アプリおよびユーザー向けの Azure AD 条件付きアクセスと ID 保護の一般提供により、すべてのユーザーにきめ細かな適応型アクセス制御を拡張しています。また、新しい検索、並べ替え、フィルター機能、および最近のポリシーの変更を追跡するための強化された監査ログにより、すべての新しいポリシーをより簡単に管理できるようになりました。詳細については、 Azure Active Directory ID ブログを参照してください。

また、ゼロ トラストによる包括的な保護のためには、デバイス管理と ID をエンド ツー エンドで統合する必要があると考えています。本日新たに、Microsoft エンドポイント マネージャーのデバイス用フィルターのプレビューを発表します。 Microsoft エンドポイント マネージャー (Configuration Manager と Intune を統合する) と Azure AD 条件付きアクセスの間のこれらの独自の統合機能により、さらに詳細な制御が作成されます。デバイス フィルタを使用すると、管理者はポリシーとアプリケーションを特定のデバイスのユーザーに向けることができます。たとえば、ポリシー制限が Surface Pro デバイスにのみ適用されるようにフィルターを割り当てることができます。詳細については、本日のTech Community ブログをご覧ください。

正常なデバイスとプラットフォーム全体での統合されたデバイス管理は、引き続きゼロ トラストのアンカーであり、モバイル デバイスでの潜在的な漏えいからデータを保護するのに役立ちます。 Microsoft エンドポイント マネージャーのアプリ保護ポリシーを使用して、 新しい条件付き起動設定を導入しています。これらのコントロールは、OS の最大バージョン、ジェイルブレイクまたはルート化されたデバイスなどの条件に基づいてアクセスをブロックしたり、データをワイプしたり、Android デバイスが SafetyNet 構成証明に合格することを要求したりできます。

さらに、オペレーティング システムに関係なく、デバイスを簡単に管理できるようにしています。まず、 Microsoft エンドポイント マネージャーで Azure AD 共有デバイス モードを使用して、Android Enterprise に登録されたデバイスを構成できます。この新しい機能は現在一般提供されており、複数のユーザー間で共有されるデバイスで簡素化された、より安全なエクスペリエンスを提供します。シングル サインイン、シングル サインアウト、およびアプリケーション全体でのデータ消去により、共有デバイス モードはユーザー間のプライバシーを強化し、フロントライン ワーカーが仕事用アプリにアクセスするために必要な手順の数を減らします。

次に、Apple デバイスの管理とセキュリティ保護を容易にするために、最近、iOS、iPadOS、および macOS の自動デバイス登録用のセットアップ アシスタントの Microsoft エンドポイント マネージャー プレビューをリリースしました。お客様からのフィードバックに基づいて、ロックダウンされたデバイスにポータル サイトがインストールされるのを待たずに、ユーザーが登録後すぐに iPadOS デバイスの使用を開始できるようになりました。セットアップ アシスタントでの登録時またはポータル サイトでの認証時に、多要素認証を要求するように条件付きアクセス ポリシーを構成することもできます。このTech Community ブログで、共有デバイスとセットアップ アシスタンスの管理者とユーザー エクスペリエンスの詳細をご覧ください。

最後に、保存データの保護に役立つBitLockerへの投資を続けています。 BitLocker には、Microsoft エンドポイント マネージャーによる包括的な最新管理、BitLocker 回復パスワードの役割ベースのアクセス制御、回復パスワード検索、回復パスワード監査など、いくつかの機能強化が加えられています。サイレント暗号化の有効化など、Microsoft Endpoint Manager で BitLocker を管理する方法を説明するBitLocker シリーズをご覧ください。

最小特権アクセスを許可する

新しいハイブリッド ワーク環境に突入したため、企業は、新しいデバイスや「Bring Your Own (BYO)」接続デバイスの流入から組織を積極的に保護する方法について考える必要があります。新しい方法。この新しい常態により、これまでに遭遇した中で最も困難なサイバーセキュリティの状況が露呈し、最小限の特権アクセスにより、共有する必要があるものだけが確実に保護されます。

これを支援するために、最近、管理されていないエンドポイントとネットワーク デバイスを検出してセキュリティで保護する機能を Microsoft Defender for Endpoint に追加しました。ネットワーク デバイスが検出されると、セキュリティ管理者は最新のセキュリティに関する推奨事項と脆弱性を受け取ります。検出されたエンドポイント (ワークステーション、サーバー、モバイル デバイスなど) を Microsoft Defender for Endpoints にオンボードすることで、すべての高度な保護機能を利用できます。詳細については、Microsoft セキュリティ ブログの「 今すぐ Microsoft Defender for Endpoint を使用して管理されていないデバイスをセキュリティで保護する」を参照してください。

脆弱性と構成ミスを早期に検出することは、組織の全体的なセキュリティ体制にとって重要であり、これらの弱点が悪用されるのを防ぎます。マルチプラットフォームをサポートするというマイクロソフトの取り組みにより、Microsoft Defender for Endpoint の脅威と脆弱性の管理機能は Linux OS もサポートするようになりました。これにより、組織は発見された脆弱性を表示し、最新のセキュリティの推奨事項を評価し、Linux デバイスの修復タスクを発行することができます。 Linux の追加により、脅威と脆弱性の管理は、Windows や macOS を含むすべての主要なプラットフォームをカバーするようになりました。

侵害を想定

「侵害を想定する」アプローチでは、前面と中央を簡素化したマルチプラットフォームおよびマルチクラウドの包括的なセキュリティが重要になります。そのことを念頭に置いて、本日、Microsoft 365 Defender の統合ポータルの一般提供を発表します。これにより、エンドポイント、電子メール、およびコラボレーションの XDR 機能が統合および簡素化されます。 Azure Sentinel については、ソリューションを発表しています。これは、コネクタ、検出、プレイブック、およびファースト パーティとサード パーティの両方の統合のワークロードをすべて 1 つのパッケージとしてデプロイするための簡素化された手段です。セキュリティ オペレーション センターでのチーム コミュニケーションを簡素化するために、Microsoft Teams の Azure Sentinel への統合が組み込まれているため、インシデントから直接 Teams 通話を作成できるようになりました。

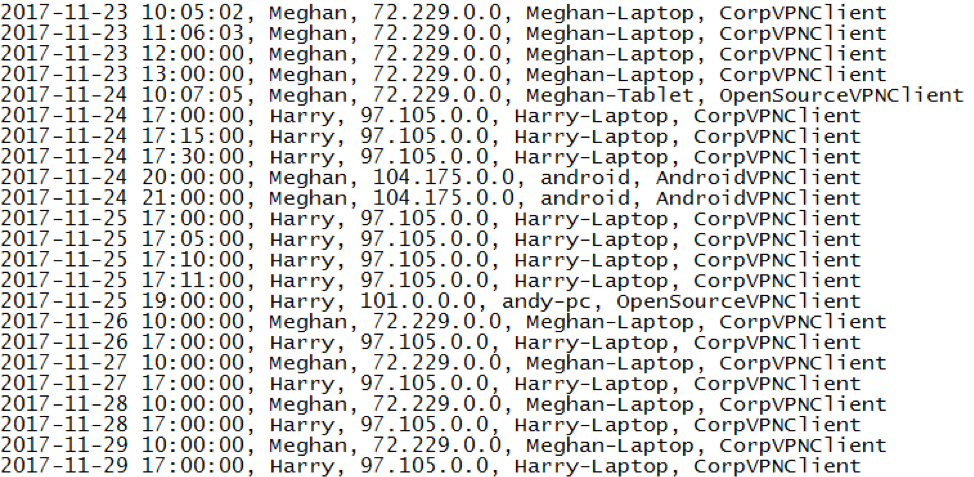

脅威がますます巧妙化する中、最新の AI および機械学習機能を手元に置いて、重要なインシデントをノイズから分離することが重要です。 Azure Sentinel を使用しているお客様は、発生したインシデントが製品で直接解決されると、それがどれほど役立つかを一貫して教えてくれます。今四半期、Azure Sentinel の AI によって生成されたインシデントの 92% 以上が、セキュリティ プロフェッショナルによって有用であると報告されました。これは、業界標準よりも劇的に高く、重要なことに集中することができます。本日、構成可能な機械学習を利用した Azure Sentinel に、User and Entity Behavioral Analytics (UEBA) などの新しい異常検出を追加します。これらの異常は、ハンティング中またはインシデントとの融合中に追加のコンテキストを提供するために使用できます。強力なのは、数回クリックするだけで機械学習主導の異常の変数を構成して、特定の環境に合わせてカスタマイズできることです。

今日のハイブリッド ワーク環境は、複数のプラットフォーム、複数のクラウド、およびオンプレミスにまたがっています。最近、Azure Defender のマルチクラウド サポートを拡張し、サーバーと SQL だけでなく Kubernetes も含め、すべて Azure Arc を使用しています。 Azure Security Center は、Azure、Amazon Web Services、Google Cloud Platform などのマルチクラウドをサポートするクラウド ベンダーの唯一のセキュリティ ポータルです。本日、Azure Sentinel 向けの SAP 脅威監視ソリューションのプレビューにより、保護をアプリケーション レベルに拡張することを発表します。これは、任意のクラウドまたはオンプレミスで実行されている SAP をサポートし、組み込みの検出による SAP の継続的な監視を含み、特定の SAP 環境に合わせてカスタマイズできます。これと Azure Sentinel のその他の発表の詳細については、 Tech Community のブログ投稿を参照してください。

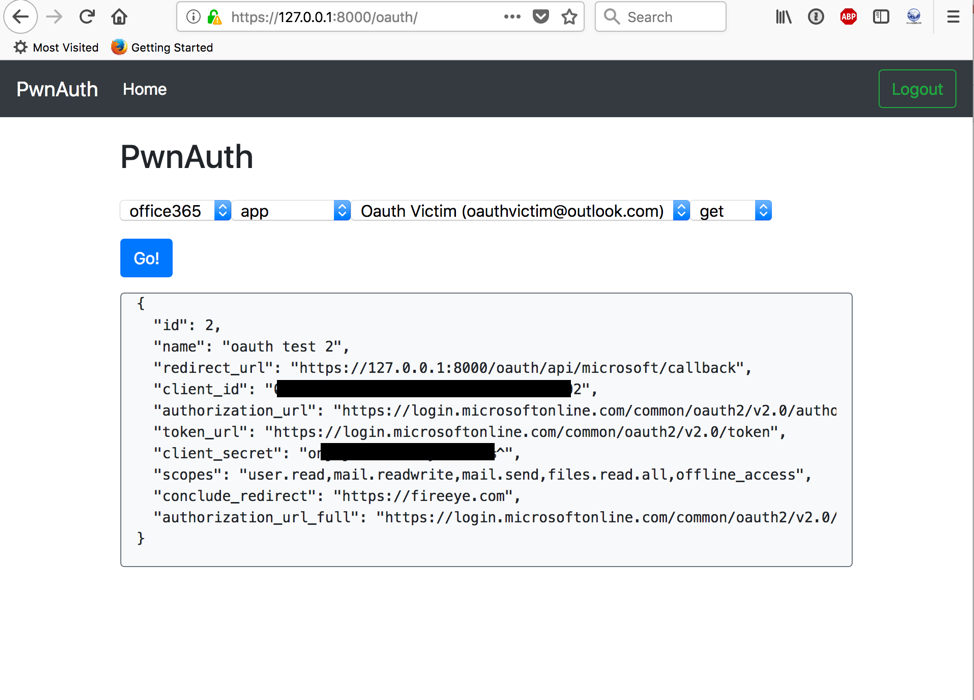

このハイブリッドな作業環境でリソースを保護しながら、クラウド アプリに安全にアクセスできるようにすることが重要です。 Microsoft Cloud App Security の新しい機能強化は、疑わしいアプリ アクティビティやクラウド サービスからのデータ流出の試みを検出することで、最近のクラウドベースの攻撃の種類から保護するのに役立ちます。今後数週間で、Microsoft Information Protection と Cloud App Security の統合の一般提供も開始されます。この Cloud App Security ポータルからの統合された情報保護ポリシー管理により、クラウド内の機密データの可視性、制御、および保護が向上します。

脅威の 90% 以上が電子メールを介して表面化しているため、組織が環境に適した方法でセキュリティ ツールを構成できることが重要です。時間の経過とともに、設定が古くなり、新しい攻撃シナリオが開発され、新しいセキュリティ制御が利用可能になるため、定期的なレビュー、維持、変更、さらには古い構成の削除が必要になります。 Microsoft は、Microsoft Defender for Office 365 の事前設定されたセキュリティ ポリシー、構成アナライザー、オーバーライド アラートなどの最近リリースされた機能を使用して、お客様が環境内の構成のギャップを簡単に理解できるようにするための取り組みを続けてきました。基本的に、Microsoft は、電子メールに悪意のあるコンテンツが含まれていると確信している場合、テナントの構成に関係なく、ユーザーにメッセージを配信しません。また、最近、従来の構成によってもたらされるリスクを排除するSecure by Default 機能を発表しました。詳細については、本日のTech Community ブログ投稿を参照してください。

しかし、「侵害の想定」は外部の脅威だけではありません。組織を内部から保護することについても熟考する必要があります。本日、インサイダー リスク管理ソリューションの新機能をリリースし、インサイダー リスクに総合的かつ協調的な方法で対処できるようにしました。今日のTech Community ブログに詳細があります。

調査には、eDiscovery が重要です。本日、Microsoft Graph コネクタの電子情報開示サポートが、2021 年夏に開発者プレビューとして利用可能になることを発表します。 Microsoft Graph コネクタを使用すると、調査担当者は、Microsoft 365 とパートナーから直接、130 を超えるシステムにわたってクエリを実行できます。 Microsoft 365 の同じ電子情報開示ツールを使用して、Microsoft 365 のアプリやサービスでコンテンツを検索するために使用されるのと同じように、Microsoft Search に接続されたサードパーティ システムでコンテンツを検索します。詳細については、本日のTech Community ブログ投稿を参照してください。

ゼロ トラストへの道のり

今日のように複雑なリスク環境では、ゼロ トラスト アプローチの採用は一夜にして実現するものではありません。完璧よりも進歩を重視し、必要なときに助けを求めることが重要です。マイクロソフトとそのパートナーは、この旅を支援することをお約束します。進路を計画したり、進捗状況を評価したりするには、ゼロ トラスト セキュリティを採用してリモート ワーカーを有効にします。

私たちのコミュニティの一員であり、より安全な世界を構築するためにあなたの役割を果たしてくれてありがとう.

マイクロソフト セキュリティの詳細

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments