ハイブリッド フィッシング攻撃は、すべての組織に明らかな現在の危険をもたらし続けています。これらの脅威を軽減して影響を軽減するにはどうすればよいでしょうか?ターゲットを絞ったセキュリティ ツールと強力なサイバーセキュリティ文化の組み合わせは、組織がネットワークを攻撃から保護するために使用できる二重のアプローチです。

Agariのサイバー インテリジェンス レポートによると、ハイブリッド フィッシング攻撃は 625% 増加しています。最も損害を与えるものの 1 つは、コールバック フィッシングです。これは、TOAD (Telephone-Orientated Attack delivery) としても知られています。

2021 年 3 月にBazarCallとして初めて出現したこの攻撃は、企業ネットワークにランサムウェアをインストールするために仕掛けられました。

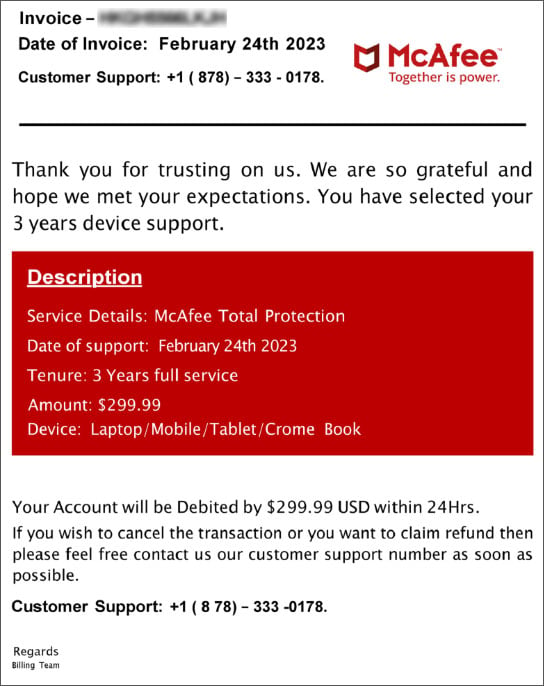

これらの攻撃は 2 つのベクトルを使用します。通常は電子メールで始まり、その後 1 つまたは複数の音声通話が続きます。まず、脅威アクターは、サービスに対して価値の高い正当な請求書のように見えるものを送信します。次に、受信者は、行われた請求を調査するために番号に電話するように求められます。

この時点で、攻撃者はより多くのソーシャル エンジニアリング戦術を使用して、ネットワーク アクセス情報を取得したり、リモート アクセス ソフトウェアをインストールしたりします。

おとりとして使用される最初の電子メールは、多くの場合、受信者が知っているかもしれないがキャンセルしたと思っていた古いサブスクリプションにリンクされています。これらのメッセージをライブ検証の音声通話に接続すると、コールバック フィッシングが非常に危険になります。攻撃者は、意図したターゲットに直接接続します。多くの場合、テクニカル サポートからの偽の呼び出しを使用して、被害者に「support.Client.exe」という名前の ClickOnce 実行可能ファイルをインストールするように仕向けます。

組織がパンデミック後の未来に目を向ける中、ネットワークを保護し、今や従業員のかなりの割合を占めるリモート ワーカーを確保することが不可欠です。

ProofPoint がレポートで示しているように、明確なことは、サイバーセキュリティの強力な文化を構築することが、コールバック フィッシングなどのパーソナライズされた攻撃に対する最も効果的な防御であるということです。

サイバー攻撃の未来では、フィッシング攻撃が急増するでしょう。さらに、ハイブリッド攻撃は、単一の攻撃ベクトルよりも成功することが多いいくつかのアプローチを使用するため、より一般的になっています.

セキュリティ文化

エンド ユーザーは、組織のセキュリティにおける最も弱いリンクであるとよく言われます。サイバーセキュリティに対する意識の低さが、サイバー攻撃、特にコールバック フィッシングなどの攻撃を成功させる根本原因となる可能性があります。

組織は、強力なセキュリティの文化を持ち、サイバーセキュリティ意識を強化するための最初のステップとして、恐怖や切迫感を引き起こすフィッシング メッセージ、予期しない請求書、電話の確立やソフトウェアのインストールの要求に特化したトレーニング プログラムを設定する必要があります。

さらに、認識されていないソフトウェアのインストールや機密データの盗み出しなど、異常な活動を検出して防止するように設計されたツールへの投資を拡大します。

もちろん、企業はフィッシング攻撃から保護するための堅牢で包括的なセキュリティ システムを備えている必要があります。 Mimecast などのサービスや利用可能な Microsoft Defender オプションの範囲により、企業はサイバー脅威からの保護を強化できます。

ゼロトラストの実践

サイバーセキュリティへのゼロトラストアプローチの採用が拡大しています。これは、サイバーセキュリティがリモートワークと同じように境界のないものになっているため、理解することが不可欠です.

ゼロ トラスト環境では、データ、ホステッド サービス、ID に注目することが最も重要になります。ここではアイデンティティが重要な強調事項です。コールバック フィッシングは、物理的なネットワーク インフラストラクチャに対する攻撃ではなく、これらのリソースにアクセスするエンド ユーザー (多くの場合、リモート) に対する攻撃です。

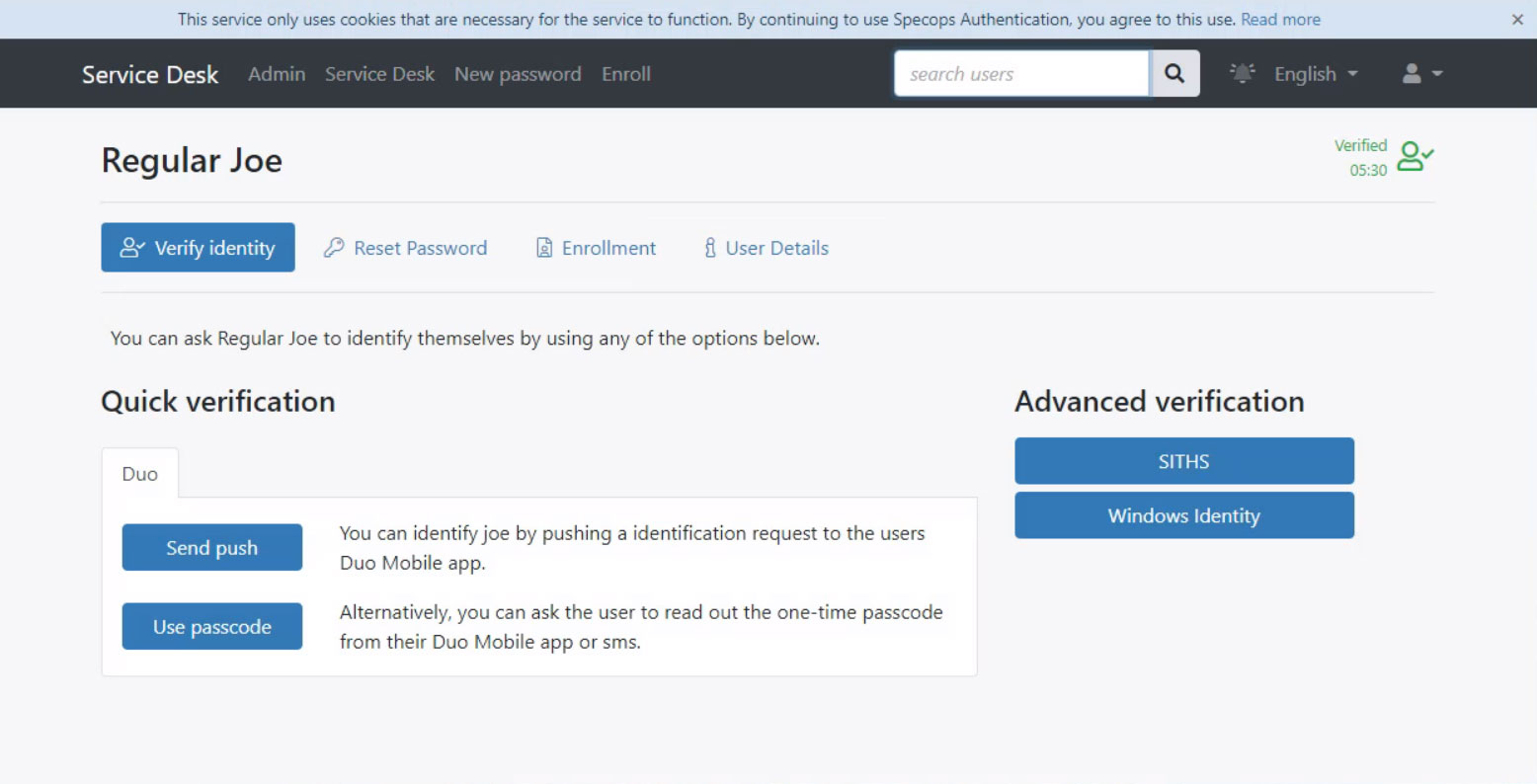

コールバック フィッシング攻撃は、サービス デスクに対しても使用できます。組織のほぼ半数が、サービス デスクへの呼び出しに対して安全なユーザー認証を実施していないため、標的型攻撃の脆弱性が生じています。

Specops Secure Service Desk は、ゼロ トラスト セキュリティ環境を効果的に管理する方法の実例です。 Specops Secure Service Desk は、強力な認証方法を適用して発信者を確認し、ユーザーのなりすましのリスクを最小限に抑えることで、セキュリティを強化します。

サービス デスクには、パスワードのリセット、ユーザーの確認、アカウントのロック解除にアクセスできる、堅牢で包括的なセキュリティが必要です。また、デスク オペレーターは、高度なサイバーセキュリティ意識を持ち、ネットワークとユーザー アクセスを保護する意識的な決定を下す必要があります。

労働環境はまったく認識されていないほど変化しており、サイバー犯罪者はこれを認識しすぎています。したがって、重要なシステムをサイバー攻撃から保護するには、セキュリティに対する多面的なアプローチが必要です。

ゼロ トラストのスタンスを取ることは堅牢なアプローチですが、複数の攻撃チャネルを使用するコールバック フィッシングなどの攻撃では、保護も多機能である必要があります。そして、これらの攻撃では、強力で回復力のあるセキュリティ文化が常に最も効果的な防御の最前線であることを忘れないでください。

Specops Softwareによる後援および執筆

Comments