更新 (2018 年 5 月 31 日): 一般的に使用される OpenNIC IP に関する投稿のセクションが削除されました。これは、OpenNIC IP が本質的に悪意のあるものであるという暗示を避けるためであり、実際にはそうではありません。

序章

サイバー犯罪者は常に、一定レベルの匿名性を提供し、簡単に収益化できる暗号通貨に惹かれてきました。この関心は近年高まっており、違法なツールやサービスの支払い方法として単に暗号通貨を使用したいという欲求をはるかに超えています.多くのアクターは、悪意のある仮想通貨のマイニング、仮想通貨ウォレットの資格情報の収集、恐喝活動、仮想通貨取引所の標的化など、仮想通貨を狙ったさまざまな操作を実行することで、仮想通貨の人気の高まりとそれに伴う価格の上昇を利用しようとしています。

暗号通貨を盗むことへの関心の高まりと同時に、暗号通貨を支えるテクノロジーである分散型台帳技術 (DLT) も、悪意のあるコンテンツをホストする独自の手段をサイバー犯罪者に提供しています。このブログでは、悪意のあるインフラストラクチャにブロックチェーン ドメインを使用するサイバー犯罪者の増加傾向について説明します。

ブロックチェーン インフラストラクチャの使用

従来、サイバー犯罪者はさまざまな方法を使用して、追加のペイロードをホストしたり、盗んだデータを保存したり、コマンド アンド コントロール (C2) サーバーとして機能したりするために使用する悪意のあるインフラストラクチャを難読化してきました。従来の方法には、防弾ホスティング、高速フラックス、Tor インフラストラクチャ、およびドメイン生成アルゴリズム (DGA) を使用して、悪意のあるインフラストラクチャを難読化することが含まれます。サイバー犯罪者は当分の間、これらの手法を使用し続けると予想されますが、ブロックチェーン インフラストラクチャの使用という別の傾向が出現しています。

ブロックチェーン インフラストラクチャへの潜在的な関心

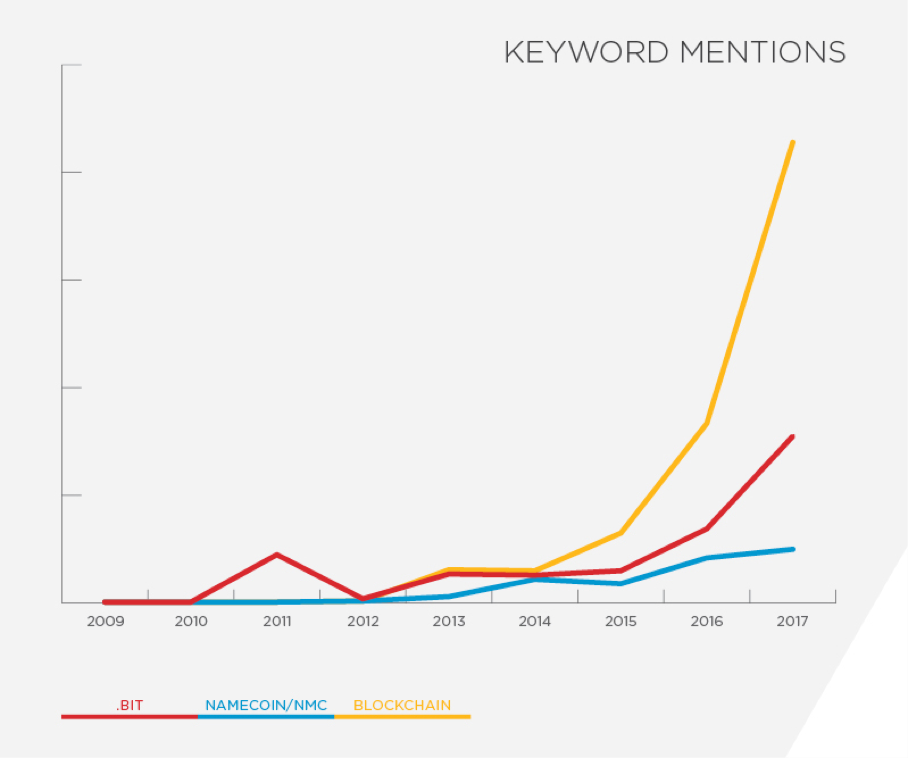

FireEye iSIGHT Intelligence は、アンダーグラウンド コミュニティ内で少なくとも 2009 年にさかのぼる暗号通貨インフラストラクチャ関連のトピックに対する eCrime 攻撃者の関心を特定しました。特定のキーワードの検索ではコンテキストが提供されませんが、ブロックチェーン、ネームコイン、.bit などの特定の単語の頻度は、2015 年以降、これらのトピックに関連する会話が急激に増加していることを示しています (図 1)。

ネームコインドメイン

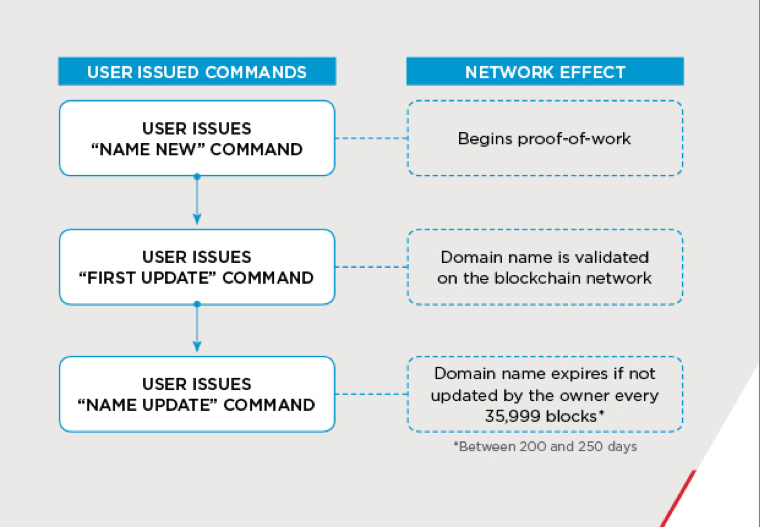

Namecoin は、ドメイン名をトップレベル ドメイン (TLD) .bit に登録および管理するために使用されるビットコイン コードに基づく暗号通貨です。 Namecoin ドメインを登録するすべての人は、基本的に自分のドメイン レジストラーです。ただし、ドメイン登録は個人の名前や住所には関連付けられていません。むしろ、ドメインの所有権は、各ユーザーの一意の暗号化されたハッシュに基づいています。これは基本的に、ユーザーが暗号化された ID によってのみ認識される、インターネット インフラストラクチャのビットコインと同じ匿名システムを作成します。図 2 は、Namecoin ドメイン名の生成プロセスを示しています。

Namecoin は分散化されており、ネットワークを管理する中央機関がないため、Namecoin に登録されたドメインはハイジャックやシャットダウンに対して耐性があります。これらの要因は、比較的匿名性と相まって、悪意のある操作のためのインフラストラクチャをサポートする必要があるサイバー犯罪者にとって、Namecoin をますます魅力的なオプションにしています。

Namecoin ドメインへの移動

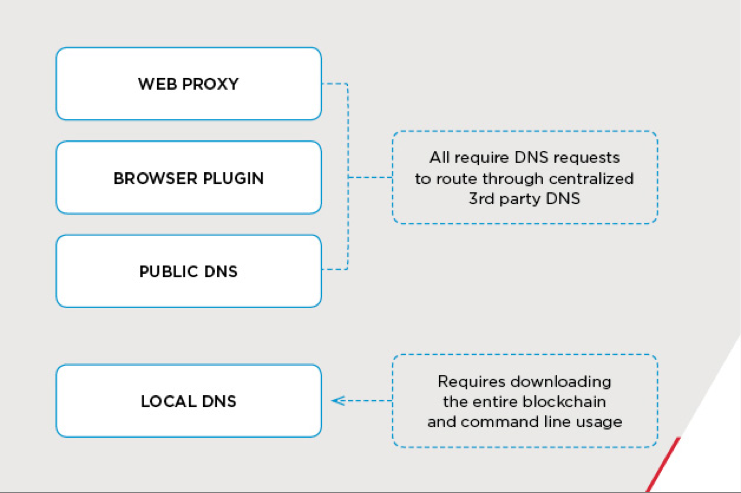

Namecoin に登録されたドメインは TLD .bit を使用し、標準の DNS プロバイダーによって管理されません。その結果、追加の構成が行われない限り、クライアントはこれらのブロックチェーン ドメインへの接続を確立できません。 Namecoin wikiによると、個人は図 3 に示す手順のいずれかを実行して .bit ドメインを閲覧できます。

これらのオプションはサイバー犯罪者にとって理想的ではありません。感染したホストにブロックチェーン全体をダウンロードするには、かなりのスペースと帯域幅が必要であり、悪意のあるトラフィックを未知のサード パーティにルーティングすることで、リゾルバーによってトラフィックがブロックされる可能性があるからです。その結果、多くのマルウェアは、独自に管理された Namecoin と互換性のある OpenNIC DNS (図 4) を照会するか、アンダーグラウンド インフラストラクチャの提供を通じて購入した他の互換性のあるサーバーを照会するようにマルウェアを構成しています。 Group 4 などの防弾ホスティング プロバイダーは、悪意のあるアクターが互換性のあるサーバーにクエリを実行できるようにするサポートを追加することで、.bit ドメインに対する需要の増加を利用しています。

Namecoin サポートのアンダーグラウンド広告

.bit ドメインの使用に関連する以下のアンダーグラウンド広告は、過去数年間にわたって研究者によって観察されてきました。これらの投稿は、.bit 互換モジュールや一般的なバンキング型トロイの木馬の構成更新を提供する攻撃者から、.bit インフラストラクチャの提供にまで及びます。

サンプル広告 #1

図 5 は、2015 年後半に観察された、人気のあるロシア語圏のマーケットプレイスに俳優「wachdog」によって投稿された広告を示しています。攻撃者は、Windows と Android オペレーティング システムの両方と互換性があり、.bit ドメインとの間の通信を可能にする小さなユーティリティ (サイズが 10 KB) を宣伝しました。

|

広告翻訳テキスト: コードは、WinAPI の場合は C+、Android の場合は Java で記述されています。小さなステルス アプリケーションが .bit ドメインにアクセスするために使用できます。 新しいドメインの登録には 0.02 NMC、レコードの更新には 0.005 NMC がかかります。 したがって、ドメインの登録と更新の料金は、約 0.0072 ドルと 0.0018 ドルになります。 このコードは、XP 以降のすべての Windows で動作し、追加のライブラリや管理者権限は必要なく、大量のデータをダウンロードする必要もありません。コンパイルされたコードのサイズは 10 KB です。 asm、paskal、c#、java などで簡単に記述できます。また、Android (すべてのバージョン) でも動作します。 Namecoin ウォレットをダウンロードし、最小額の NMC を入金して、ウォレットを使用して独自のドメインを登録する必要があります。 C&C の IP は、ウォレットを使用してドメインにリンクすることもできます (多くあるうちの 1 つです。通常の DNS と同じようにすべてが機能します)。 .bit ドメインにロックされたソフトウェアのビルドを作成します。サーバーの IP がリストされている場合は、DNS レコードを変更し、ドメインに 0.005 NMC 用の新しい IP を割り当てます。新しいドメインの再構築や登録は不要です。 .bit ドメインは取得できず、ボットネットは盗まれません。 価格: テクノロジー + C のコード: 300 米ドル テクノロジー + C のコード + Android 用の Java のコード: $400 USD |

図 5: 攻撃者「wachdog」は、2015 年後半に .bit ドメインに接続するためのユーティリティを宣伝します

サンプル広告 #2

2017 年後半、攻撃者「Discomrade」は、著名なロシア語のアンダーグラウンド フォーラムで、「Coala」という名前の新しい HTTP 分散型サービス妨害 (DDoS) マルウェアを宣伝しました (図 6)。広告によると、Coala は L7 (HTTP) 攻撃に焦点を当てており、Cloudflare、OVH、および BlazingFast DDoS 保護を克服できます。最初の投稿では、攻撃者が .bit ドメインのサポートを追加する作業を行っていると述べていましたが、その後、フォーラムの投稿を更新して、Coala が .bit ドメインの通信をサポートできることを明記しました。

|

広告翻訳テキスト: Coala – HTTP DDoS ボット、.net 2.0、cloudflare/ovh/blazi をバイパス… ボットを母国語でゼロから書き直すという私の決定を変更しました。 次の機能/オプション/能力を追加しました: – HTTP ヘッダー (ユーザーエージェント、Cookie、リファラー) をカスタマイズする 不適切な機能と AV 検出のため、TOR サイトに対する DDoS 攻撃に関連する機能を削除しました。 現在、.bit ドメインのサポートに取り組んでいます。 価格:400ドル |

図 6: Coala DDoS マルウェア サポートの .bit ドメインの広告を非難する

サンプル広告 #3

2016 年半ばに発見された AZORult マルウェアは、アクター「CrydBrox」によってアンダーグラウンド マーケットプレイスで提供されています。 2017 年初頭、CrydBrox は、.bit サポートを含む AZORult マルウェアの更新された亜種を提供しました (図 7)。

|

広告翻訳テキスト: アゾアルト V2 [+] .bit ドメインのサポートを追加 スティーラーには 4 つの亜種があります。 価格: |

図 7: .bit ドメインの AZORult サポートを宣伝する CrydBrox

ネームコインの使用状況分析

.bit ドメインの使用に対する悪意のある攻撃者の関心の高まりと時を同じくして、.bit ドメインを使用するように構成されているマルウェア ファミリの数が増加しています。 C2 インフラストラクチャの一部として Namecoin ドメインを使用していることが確認されたマルウェア ファミリには、次のものがあります。

- ネカーズ

- アゾアルト

- ニュートリノ (別名 Kasidet、MWZLesson)

- コアボット

- スナッチ

- コアラ DDoS

- チェスライト

- エモテット

- テルドット

- Gandcrab ランサムウェア

- SmokeLoader (別名 Dofoil)

.bit を使用するように構成されたサンプルの分析に基づくと、これらのドメインに接続するために、次の方法がマルウェア ファミリによって一般的に使用されています。

- ハードコーディングされた OpenNIC IP アドレスを照会する

- ハードコーディングされた DNS サーバーを照会する

アゾアルト

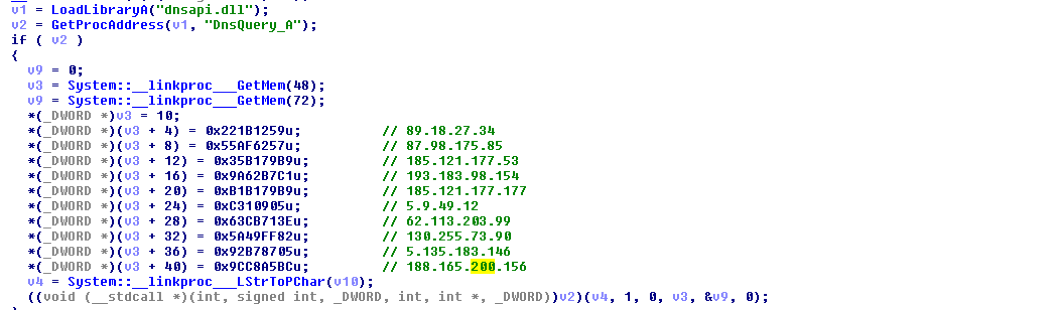

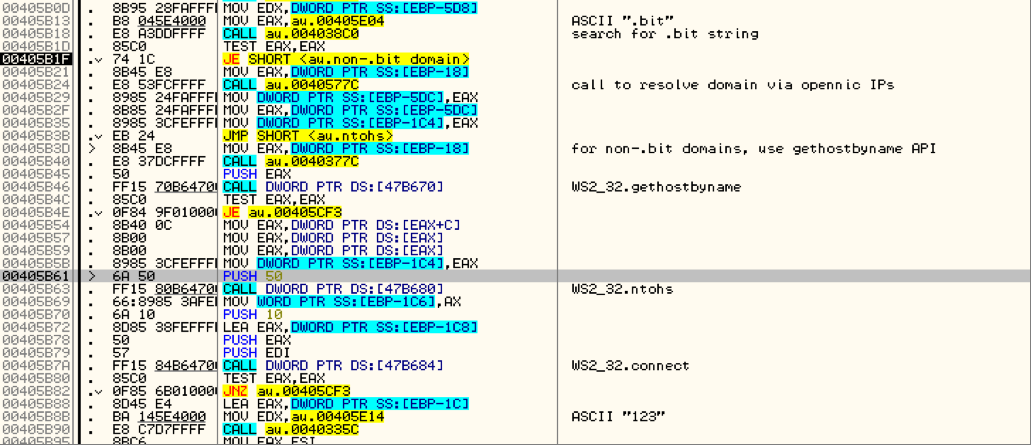

AZORult サンプル (MD5: 3a3f739fceedc38544f2c4b699674c5) は、分析中に Namecoin ドメインに接続されませんでしたが、.bit 通信の使用をサポートするように構成されていました。このサンプルは、最初にコマンド アンド コントロール (C2) ドメインに文字列「.bit」が含まれているかどうかを確認し、含まれている場合、マルウェアは次のハードコードされた OpenNIC IP アドレスにクエリを実行して、ドメインの解決を試みます (図 8 および図 9)。 :

- 89.18.27.34

- 87.98.175.85

- 185.121.177.53

- 193.183.98.154

- 185.121.177.177

- 5.9.49.12

- 62.113.203.99

- 130.255.73.90

- 5.135.183.146

- 188.165.200.156

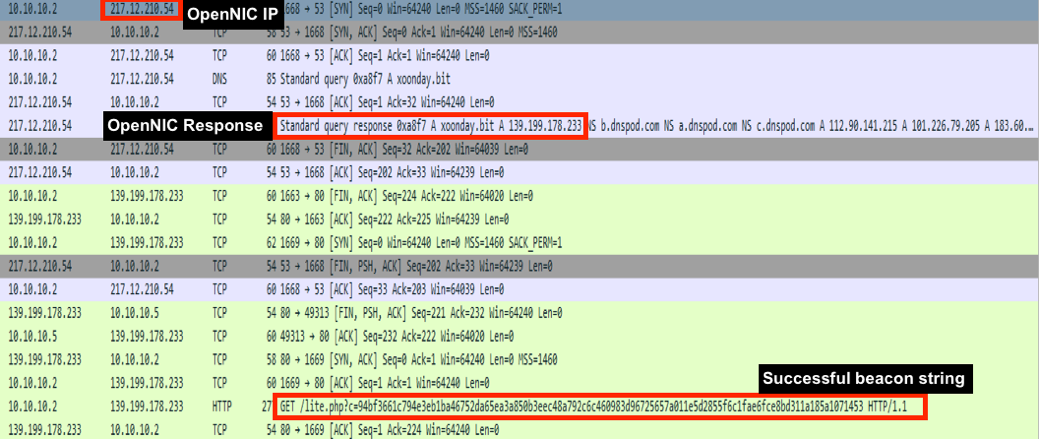

チェスライト

分析された CHESSYLITE サンプル (MD5: ECEA3030CCE05B23301B3F2DE2680ABD) には、次のハードコードされた .bit ドメインが含まれています。

- Leomoon[.]ビット

- lookstat[.]ビット

- sysmonitor[.]ビット

- volstat[.]ビット

- xoonday[.]ビット

マルウェアは、次のハードコードされた OpenNIC IP アドレスのリストをクエリすることで、これらのドメインを解決しようとします。

- 69.164.196.21

- 107.150.40.234

- 89.18.27.34

- 193.183.98.154

- 185.97.7.7

- 162.211.64.20

- 217.12.210.54

- 51.255.167.0

- 91.121.155.13

- 87.98.175.85

.bit ドメインが解決されると、マルウェアはエンコードされたビーコンをサーバーに発行します (図 10)。

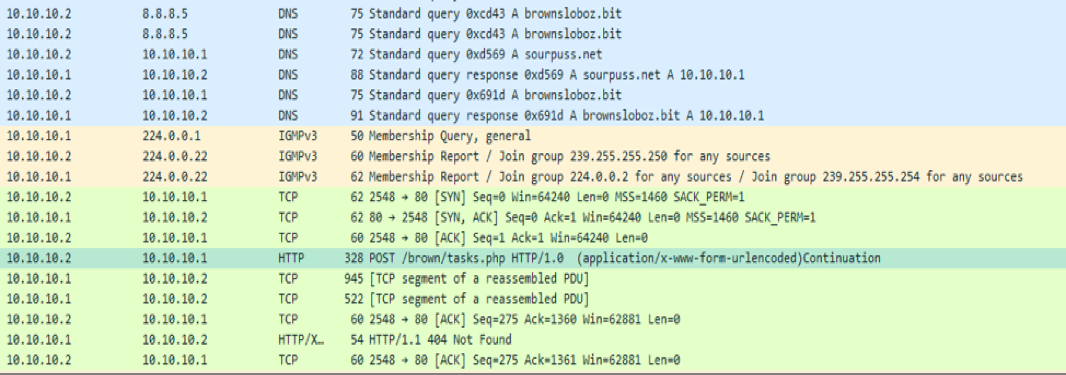

ニュートリノ (別名 Kasidet、MWZLesson)

分析された Neutrino サンプル (MD5: C102389F7A4121B09C9ACDB0155B8F70) には、次のハードコードされた Namecoin C2 ドメインが含まれています。

- ブラウンズロボズ[.]ビット

ハードコーディングされた OpenNIC IP アドレスを使用して C2 ドメインを解決する代わりに、サンプルは次の DNS サーバーにDnsQuery_A API 呼び出しを発行します。

- 8.8.8.8

- sourpuss.[]ネット

- ns1.opennameserver[.]org

- freya.stelas[.]de

- ns.dotbit[.]me

- ns1.modernntld[.]com

- ns1.rodgerbruce[.]com

- ns14.ns.ph2network[.]org

- newton.bambusoft[.]mx

- secondary.server.edv-froehlich[.]de

- フィリポステンドルフ[.]デ

- a.dnspod[.]com

- b.dnspod[.]com

- c.dnspod[.]com

マルウェアは、前述の順序でリストを実行するように構成されています。したがって、8.8.8.8 へのDnsQuery_A呼び出しが失敗すると、マルウェアは sourpuss[.]net などを試行します (図 11)。ネットワーク エミュレーション技術を使用して、解決された接続をシミュレートし、.bit ドメインでのサンプルの動作を観察しました。

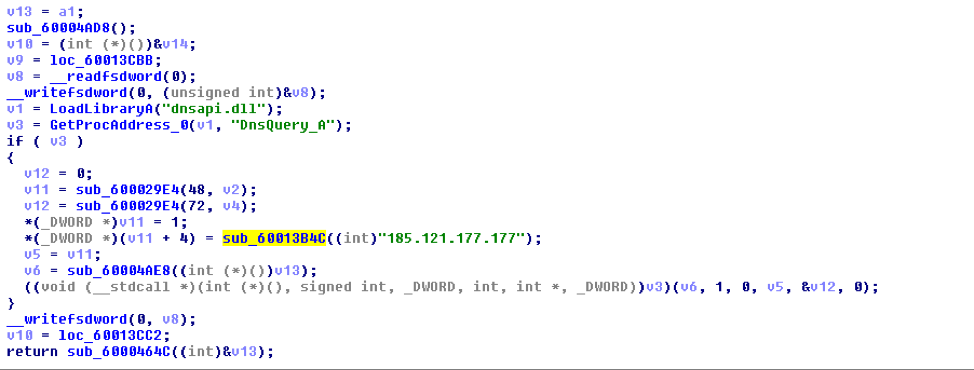

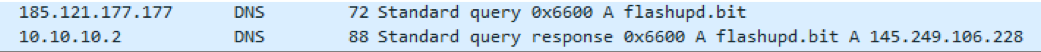

モネロマイナー

分析された Monero 暗号通貨マイナー (MD5: FA1937B188CBB7fD371984010564DB6E) は、最初のビーコン通信に .bit が使用されていることを明らかにしました。このマイナーは、 DnsQuery_A API 呼び出しを使用して OpenNIC IP アドレス 185.121.177.177 に接続し、ドメインの flashupd[.]bit を解決します (図 12 および図 13)。

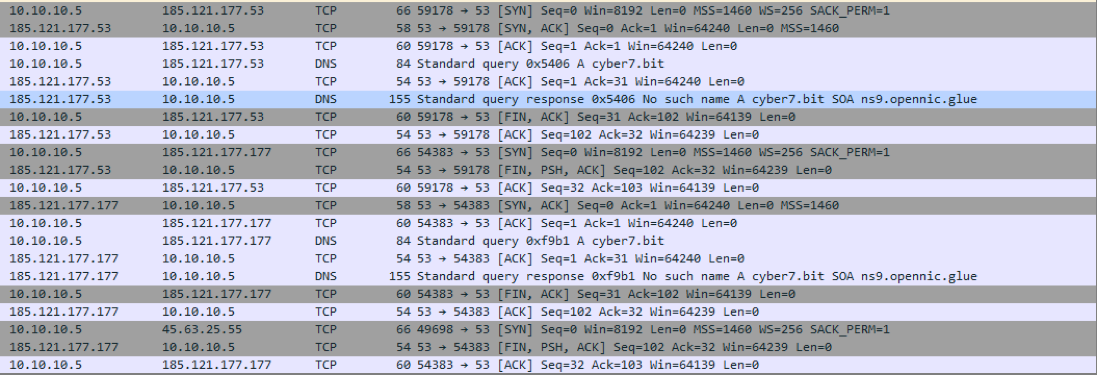

Terdot (別名 ZLoader、DELoader)

分析された Terdot サンプル (MD5: 347c574f7d07998e321f3d35a533bd99) には、.bit ドメインと通信する機能が含まれており、追加のペイロードをダウンロードしているようです。 OpenNIC とパブリック DNS の IP アドレスの次のリストを照会して、解決を試みます。

- 185.121.177.53

- 185.121.177.177

- 45.63.25.55

- 111.67.16.202

- 142.4.204.111

- 142.4.205.47

- 31.3.135.232

- 62.113.203.55

- 37.228.151.133

- 144.76.133.38

このサンプルは、ドメインcyber7[.]bitへのアクセスを試みる際に、ハードコーディングされたIPを反復処理します(図14)。ドメインが解決されると、https://cyber7[.]bit/blog/ajax.php に接続して、RC4 で暗号化され、PE ファイルを含むと予想されるデータをダウンロードします。

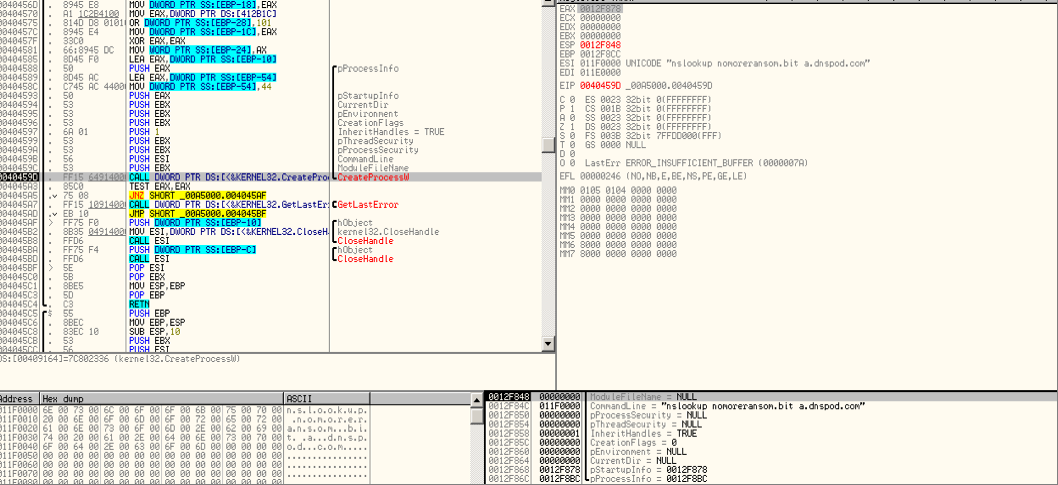

Gandcrab ランサムウェア

分析された Gandcrab ランサムウェア サンプル (MD5: 9abe40bc867d1094c7c0551ab0a28210) も、.bit ドメインの使用を明らかにしました。前述のファミリとは異なり、匿名パイプを介して新しいnslookupプロセスを生成し、次のブロックチェーン ドメインを解決します。

- ビープ音コンピュータ[.]ビット

- もう身代金[.]ビットはありません

- setnode32[.]ビット

- emsisoft[.]ビット

- カニ[.] ビット

生成されたnslookupプロセスには、次のコマンドが含まれています (図 15 を参照)。

- nslookup <ドメイン> a.dnspod.com

エマーコイン ドメイン

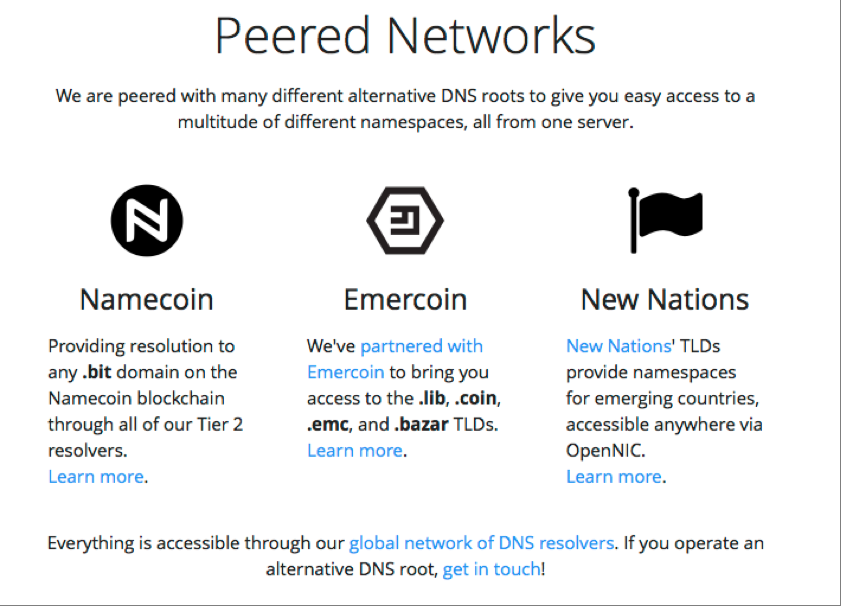

FireEye iSIGHT Intelligence の研究者は、Emercoin ドメインの .bazar や .coin など、サイバー犯罪者が使用している他のブロックチェーン ドメインを特定しました。 Namecoin TLD と同様に、すべての記録は完全に分散化されており、検閲は不可能であり、変更、取り消し、または停止することはできません。

Emercoin ドメインへの移動

また、Emercoin は OpenNIC とのピアリング契約を維持しています。つまり、Emercoin の EMCDNS サービスに登録されたドメインには、OpenNIC DNS サーバーのすべてのユーザーがアクセスできます。 EMCDNS でサポートされている現在のルート ゾーンを表 3 に示します。

|

ゾーン |

使用目的 |

|

。コイン |

デジタル通貨と商取引のウェブサイト |

|

.emc |

Emercoin プロジェクトに関連する Web サイト |

|

.lib |

Library と Liberty という言葉から – つまり、知識と自由 |

|

。バザール |

市場 |

表 3: Emercoin がサポートする DNS ゾーン (Emercoin Wiki)

ユーザーは、Emercoin ドメインにナビゲートする互換性のあるブラウザ プラグインをインストールするオプションや、Emercoin 開発者が管理するゲートウェイである emergate[.]net を介してトラフィックをルーティングするオプションもあります。

Emercoin ドメインの使用

FireEye iSIGHT Intelligence は、程度は低いものの、悪意のあるインフラストラクチャに Emercoin ドメインを使用する eCrime アクターを観察しています。これらの操作の例は次のとおりです。

- 多作で有名なカード データ ショップである Joker’s Stash の運営者は、サイトの URL を頻繁に変更します。最近、Tor の代わりにブロックチェーン ドメイン (jstash[.]bazar) を使用することを選択しました。

- 同様に、次のカード ショップも .bazar ドメインに移行しました。

- buybest[.]バザール

- FRESHSTUFF[.]バザール

- スワイプ[.]バザール

- グッドショップ[.]バザール

- easydeals[.]バザール

- ハードコーディングされた Namecoin ドメインに加えて、前述の Neutrino サンプルにはハードコーディングされたいくつかの Emercoin ドメインも含まれていました。

- http://brownsloboz[.]bazar

- http://brownsloboz[.]lib

- http://brownsloboz[.]emc

- FireEye iSIGHT Intelligence は、C2 通信に Emercoin TLD .coin を利用する Gandcrab ランサムウェア サンプル (MD5: a0259e95e9b3fd7f787134ab2f31ad3c) を特定しました (図 16 および図 17)。

![nomoreransom[.]coin の DNS クエリ](https://www.mandiant.com/sites/default/files/inline-images/dnsqueryfornomoreransom1.png)

![nomoreransom[.]coinへのGandcrab POSTリクエスト](https://www.mandiant.com/sites/default/files/inline-images/gandcrabpost1.png)

見通し

Tor、Bulletproof、Fast-flux ホスティングなどのインフラ難読化の従来の方法は、当面の間続く可能性が高いですが、悪意のあるインフラストラクチャにブロックチェーン ドメインを使用することは、世界中のサイバー犯罪者の間で人気が高まり、使用されるようになると私たちは評価しています。予想される需要の増加に合わせて、ブロックチェーン ドメインをサポートするアンダーグラウンド コミュニティ内で提供される悪意のあるインフラストラクチャの数が増加する可能性があります。

ブロックチェーンの分散型および複製型の性質により、悪意のあるドメインを法執行機関で削除するには、ブロックチェーン全体をシャットダウンする必要がある可能性があります。これは、多くの正当なサービスがこれらのブロックチェーン上で実行されているため実行不可能です。法執行機関が特定の悪意のあるブロックチェーン ドメインを管理している個人を特定できる場合、これらの削除の可能性が生じる可能性があります。ただし、これが発生する可能性は、eCrime アクターが維持する運用上のセキュリティ レベルに大きく依存します。さらに、サイバー犯罪者がインフラストラクチャの難読化と保護の方法を開発し続けているため、ブロックチェーン ドメインの削除は引き続き困難であることが証明されます。

参考: https ://www.mandiant.com/resources/blog/how-rise-cryptocurrencies-shaping-cyber-crime-landscape-blockchain-infrastructure-use

Comments