Community Health Systems (CHS) は、Fortra の GoAnywhere MFT セキュア ファイル転送プラットフォームのゼロデイ脆弱性を標的とする最近の一連の攻撃の影響を受けたと述べています。

ヘルスケアプロバイダーの巨人は月曜日に、Fortraが「セキュリティインシデントを経験した」という警告を発し、一部のCHSデータが侵害されたと述べた.

その後の調査により、結果として生じたデータ侵害が最大 100 万人の患者の個人情報と健康情報に影響を与えたことが明らかになりました。

「その調査はまだ進行中ですが、当社は、Fortraの侵害が当社の情報システムに影響を与えておらず、患者ケアの提供を含む当社の事業運営の重大な中断はなかったと考えています。」 CHS は、 DataBreaches.netによって最初に発見されたSEC への 8-K ファイリングを述べました。

「Fortra の侵害によって侵害された PHI と PI に関して、当社は現在、約 100 万人がこの攻撃の影響を受けた可能性があると推定しています。」

また、個人情報の盗難防止サービスを提供し、侵害で情報が漏洩した影響を受けたすべての個人に通知すると付け加えました。

CHS は、全米で 79 の提携救急病院と 1,000 を超えるその他の医療施設を運営する大手医療機関です。

Clop ギャングは、130 の Fortra クライアントを侵害したと主張

Clop ランサムウェア ギャングは、これらの攻撃の背後にいると主張し、130 を超える組織からデータを侵害して盗んだと述べています。

Clop はまた、CVE-2023-0669 RCE バグを標的とするエクスプロイトに対して脆弱な GoAnywhere MFT サーバーに侵入した後、10 日以上にわたってデータを盗んだと言われています。

ギャングは、攻撃がいつ始まったのか、すでに被害者を強要し始めていたのか、どのような身代金を要求しているのかを尋ねられたとき、彼らの主張に関する証拠や詳細を提供しませんでした.

Clop の主張を独自に確認することはできませんでした。Fortra は、CVE-2023-0669 の悪用とランサムウェア グループの主張に関する詳細情報を求める複数の電子メールにまだ返信していません。

しかし、Huntress Threat Intelligence Manager のJoe Slowik は、 GoAnywhere MFT 攻撃と、過去に Clop ランサムウェアを展開したことで知られる脅威グループ TA505 との間のリンクも発見しました。

Clop は、2020 年 12 月に同様の戦術を使用したことで知られており、Accellion のレガシー ファイル転送アプライアンス (FTA) のゼロデイ バグを発見して悪用し、世界中の約 100 社の企業から大量のデータを盗みました。

当時、被害者は、サイバー犯罪グループのデータ漏洩サイトにデータが公開されるのを避けるために、1,000 万ドルの身代金を要求する電子メールを受け取りました。

Accellion サーバーがハッキングされた組織には、 エネルギー大手の Shell 、 サイバーセキュリティ企業の Qualys 、 スーパーマーケット大手の Kroger 、および世界中の複数の大学 ( スタンフォード大学医学部、コロラド大学、マイアミ大学、カリフォルニア大学、メリーランド大学など) が含まれます。ボルチモア (UMB)。

Clop が同様の恐喝戦略に従っている場合、近い将来、攻撃者のデータ リーク サイトで、料金を支払わない被害者のデータが急速に公開される可能性があります。

連邦政府機関は 3 月 3 日までにパッチを適用するよう命令

GoAnywhere MFT の開発者である Fortra (以前は HelpSystems として知られていた) は先週、新しい脆弱性 (CVE-2023-0669) が実際にゼロデイとして悪用されていることを顧客に明らかにしました。

同社は、概念実証のエクスプロイトがオンラインで公開された後、 緊急のセキュリティ アップデートを発行しました。これにより、認証されていない攻撃者が脆弱なサーバーでリモート コードを実行できるようになりました。

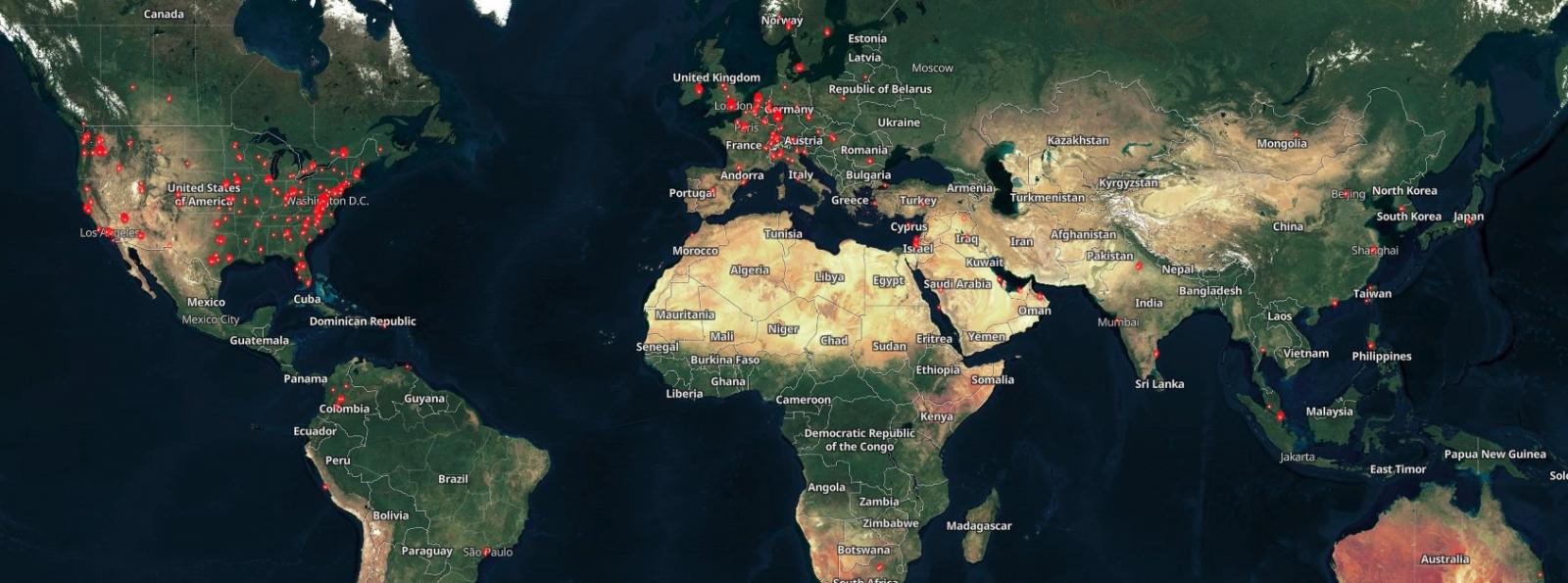

Shodan は現在、 1,000 を超える GoAnywhere インスタンスが攻撃にさらされていることを示していますが、ポート 8000 および 8001 (脆弱な管理コンソールが使用するもの) には136 しかありません。

Fortra はまた、パッチをリリースした後、MFTaaS でホストされているインスタンスの一部も攻撃で侵害されたことを明らかにしました。

CISA は金曜日に GoAnywhere MFT の脆弱性を既知の悪用された脆弱性カタログに追加し、米国連邦政府機関に対し、今後 3 週間以内 (3 月 3 日まで) にシステムを保護するよう命じました。

Comments