「FurBall」Android スパイウェアの新しいバージョンが、APT-C-50 としても知られるハッキング グループによって実施されたモバイル監視攻撃で、イラン国民を標的にしていることが判明しました。

このスパイウェアは、少なくとも 2016 年から行われている大規模な監視活動に展開されています。さらに、複数のサイバーセキュリティ会社が、イラン政府が支援するハッキンググループであると彼らが信じているDomestic Kittenについて報告しています.

最新の FurBall マルウェア バージョンは、ESET の研究者によってサンプリングおよび分析され、以前のバージョンと多くの類似点があると報告されていますが、現在は難読化と C2 の更新が行われています。

また、この発見により、「Domestic Kitten」は 6 年目も進行中であることが確認され、オペレーターがイラン政権と結びついており、法執行機関から免責されているという仮説がさらに裏付けられました。

新しいFurBallの詳細

FurBall の新しいバージョンは、本物のウェブサイトの視覚的なクローンである偽のウェブサイトを介して配布され、被害者はダイレクト メッセージ、ソーシャル メディアの投稿、電子メール、SMS、ブラック SEO、および SEO ポイズニングの後に実行されます

ESET が発見した 1 つのケースでは、この国で人気のある英語からペルシア語への翻訳サービスを模倣した偽の Web サイトにマルウェアがホストされていました。

.png)

偽のバージョンには、ユーザーが翻訳アプリの Android バージョンをダウンロードできるようにする Google Play ボタンがありますが、アプリ ストアにアクセスする代わりに、「sarayemaghale.apk.」という名前の APK ファイルが送信されます。

Android アプリの AndroidManifest.xml ファイルで定義されているアクセス許可に応じて、スパイウェアは次の情報を盗むことができます。

- クリップボードの内容

- デバイスの場所

- SMS メッセージ

- 連絡先リスト

- コールログ

- 通話を録音する

- 通知内容

- インストール済みで実行中のアプリ

- デバイス情報

ただし、ESET は、分析したサンプルは機能が制限されており、連絡先とストレージ メディアへのアクセスのみを要求していると述べています。

.png)

(エセット)

これらの権限は、悪用されても依然として強力であり、同時に、ハッキング グループが FurBall の可能性を制限した理由である可能性があります。

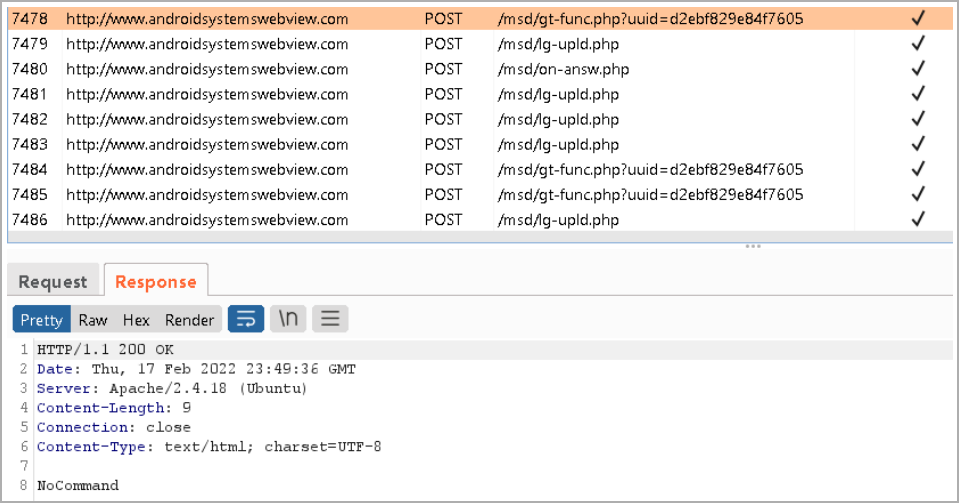

必要に応じて、マルウェアはコマンド アンド コントロール (C2) サーバーから直接実行するコマンドを受け取ることができます。C2 サーバーは、10 秒ごとに HTTP 要求を介して接続されます。

新しい難読化レイヤーに関して、ESET は、クラス名、文字列、ログ、およびサーバー URI パスが含まれており、ウイルス対策ツールからの検出を回避しようとしていると述べています。

Furball の以前のバージョンには、難読化機能がまったくありませんでした。したがって、VirusTotal は 4 つの AV エンジンでマルウェアを検出し、以前は 28 の製品でフラグが立てられていました。

Comments