セキュリティ研究者は、Google Chrome、Brave、Opera、Microsoft Edge などの Chromium ベースの製品を標的とする Rilide と呼ばれる新しい悪意のあるブラウザー拡張機能を発見しました。

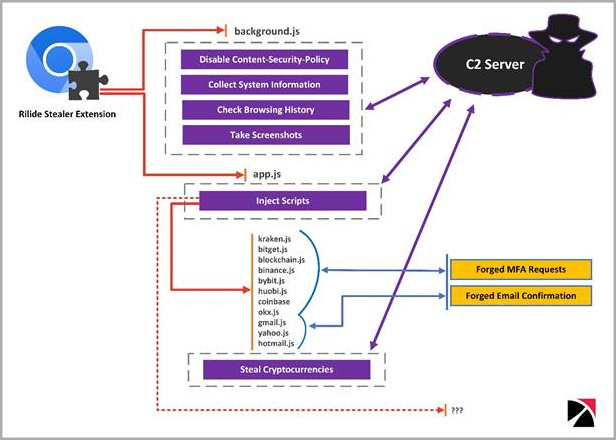

このマルウェアは、ブラウザのアクティビティを監視し、スクリーンショットを撮り、Web ページに挿入されたスクリプトを介して暗号通貨を盗むように設計されています。

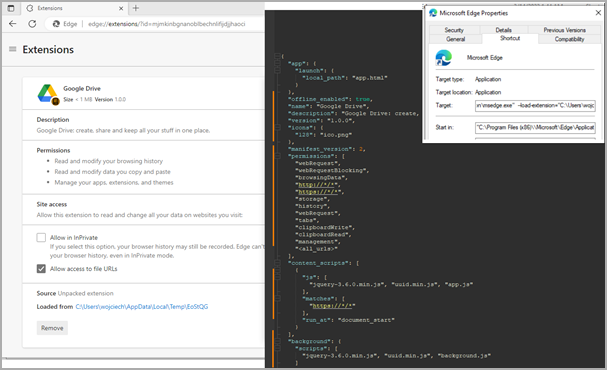

Trustwave SpiderLabs の研究者は、Rilide が無害な Google ドライブの拡張機能を模倣して、組み込みの Chrome 機能を悪用しながら、目立たないように隠していることを発見しました。

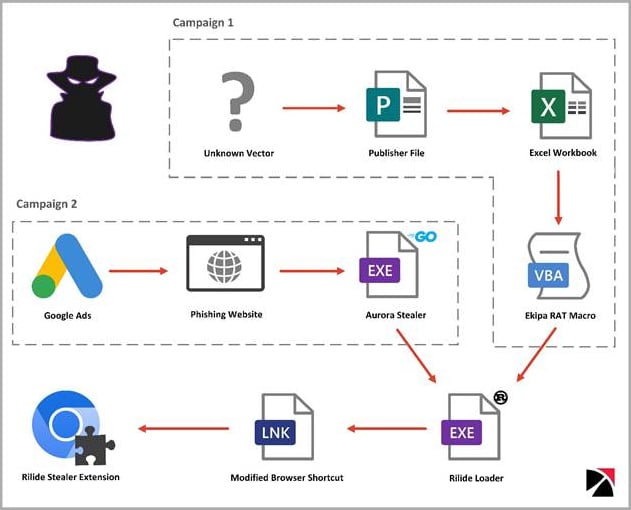

サイバーセキュリティ会社は、Rilide を配布する 2 つの別々のキャンペーンを検出しました。 1 つは、Google 広告とAurora Stealer を使用して、Rust ローダーを使用して拡張機能をロードしていました。もう 1 つは、Ekipa リモート アクセス トロイの木馬 (RAT) を使用して、悪意のある拡張機能を配布しました。

マルウェアの起源は不明ですが、Trustwave は、サイバー犯罪者に販売されている同様の拡張機能と重複していると報告しています。同時に、未解決の支払いをめぐるサイバー犯罪者間の論争により、最近そのコードの一部がアンダーグラウンド フォーラムでリークされました。

ブラウザのパラサイト

Rilide のローダーは、Web ブラウザーのショートカット ファイルを変更して、侵入先のシステムにドロップされる悪意のある拡張機能の実行を自動化します。

実行されると、マルウェアはスクリプトを実行して、被害者がタブを切り替えたとき、Web コンテンツを受信したとき、または Web ページの読み込みが完了したときを監視するリスナーをアタッチします。また、現在のサイトが、コマンド アンド コントロール (C2) サーバーから利用可能なターゲットのリストと一致するかどうかも確認します。

一致する場合、拡張機能は Web ページに挿入された追加のスクリプトを読み込み、仮想通貨や電子メール アカウントの資格情報などに関連する被害者の情報を盗みます。

この拡張機能は、クロスサイト スクリプティング (XSS) 攻撃から保護するように設計されたセキュリティ機能である「コンテンツ セキュリティ ポリシー」も無効にし、ブラウザが通常ブロックする外部リソースを自由にロードします。

上記に加えて、拡張機能は定期的に閲覧履歴を盗み出し、スクリーンショットをキャプチャして C2 に送信することもできます。

2 要素認証のバイパス

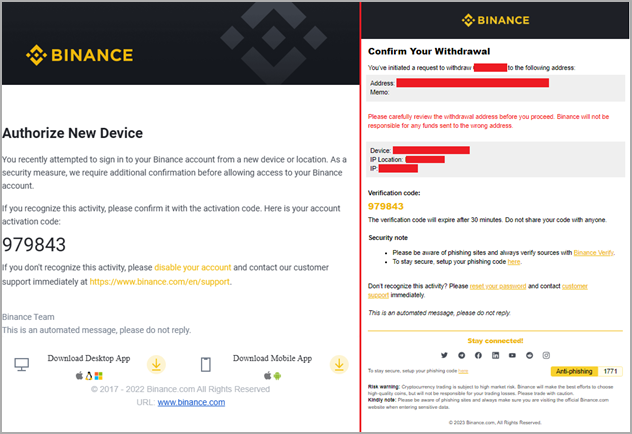

Rilide の興味深い機能は、偽造されたダイアログを使用して被害者をだまして一時的なコードを入力させる 2FA バイパス システムです。

被害者が Rilide がターゲットとする交換サービスに対して暗号通貨の引き出し要求を開始すると、システムがアクティブ化されます。マルウェアは適切なタイミングで飛び込んでバックグラウンドでスクリプトを挿入し、リクエストを自動的に処理します。

ユーザーが偽のダイアログにコードを入力すると、Rilide はそれを使用して、攻撃者のウォレット アドレスへの引き出しプロセスを完了します。

「ユーザーが同じ Web ブラウザを使用してメールボックスに入ると、確認メールもオンザフライで置き換えられます」 と Turstwave はレポートで説明しています。

「引き出しリクエストの電子メールは、ユーザーをだまして認証コードを提供させるデバイス認証リクエストに置き換えられます。」

Rilide は、悪意のあるブラウザ拡張機能の高度化を示しており、現在ではライブ監視と自動化された金銭窃盗システムが付属しています。

すべての Chromium ベースのブラウザーでのマニフェスト v3のロールアウトにより、悪意のある拡張機能に対する耐性が向上しますが、Trustwave は、問題がなくなるわけではないとコメントしています。

Comments