セキュリティ研究者は、Windows オペレーティング システムで使用される重要なファイルを上書きすることを目的とした、SwiftSlicer と名付けられた新しいデータ消去マルウェアを特定しました。

新しいマルウェアは、ウクライナの標的に対する最近のサイバー攻撃で発見されました。サンドワームは、特殊技術の主要センター (GTsST) 軍事ユニット 74455 の一部として、ロシアの参謀本部情報総局 (GRU) で活動しているハッキング グループです。 .

Go ベースのデータ ワイパー

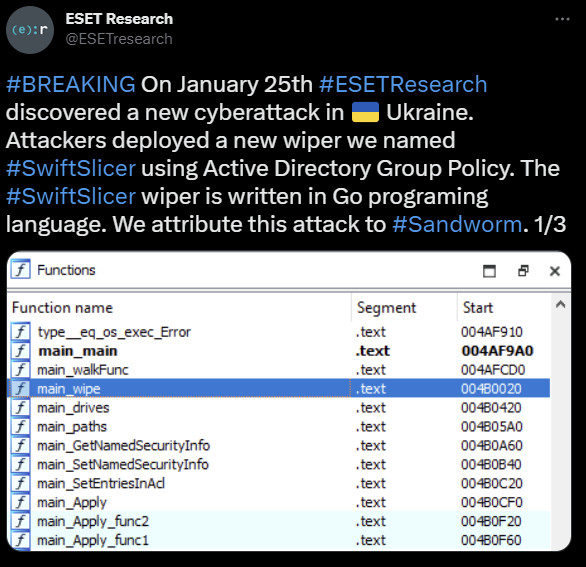

現時点では SwiftSlicer に関する詳細は不明ですが、サイバーセキュリティ企業 ESET のセキュリティ研究者は、ウクライナでのサイバー攻撃中に展開された破壊的なマルウェアを発見したと述べています。

ターゲットの名前は公開されていません。最近の Sandworm の活動には、ウクライナの国営通信社であるUkrinform に対するデータ消去攻撃が含まれています。

しかし、ESET が 1 月 25 日に発見した攻撃では、攻撃者は CaddyWiper と呼ばれる別の破壊的なマルウェアを起動しました。これは、以前にウクライナを標的とした他の攻撃で観察されました [1、2 ] 。

ESET によると、Sandworm は Active Directory グループ ポリシーを使用して SwiftSlicer を起動しました。これにより、ドメイン管理者は Windows ネットワーク内のすべてのデバイスでスクリプトとコマンドを実行できます。

ESET の研究者によると、SwiftSlicer は、シャドウ コピーを削除し、Windows システム ディレクトリ内の重要なファイル (特にドライバーと Active Directory データベース) を上書きするために導入されました。

%CSIDL_SYSTEM_DRIVE%WindowsNTDS フォルダーの特定のターゲットは、ワイパーがファイルを破壊するだけでなく、Windows ドメイン全体をダウンさせることも意図していることを示しています。

SwiftSlicer は、ランダムに生成されたバイトで満たされた 4096 バイトのブロックを使用してデータを上書きします。 ESET の研究者によると、データ破壊ジョブが完了すると、マルウェアはシステムを再起動します。

研究者によると、Sandworm は Golang プログラミング言語で SwiftSlicer を開発しました。この SwiftSlicer は、その汎用性のために複数の攻撃者によって採用されており、すべてのプラットフォームおよびハードウェア用にコンパイルできます。

マルウェアが Virus Total データベースに追加されたのはつい最近のことですが (1 月 26 日に提出されました)、 現在、スキャン プラットフォームに存在するアンチウイルス エンジンの半数以上で検出されています。

ロシアの破壊的なマルウェア

今日のレポートで、ウクライナのコンピューター緊急対応チーム (CERT-UA) は、 Sandworm が Ukrinform 通信社のネットワークで 5 つのデータ破壊ユーティリティも使用しようとしたと述べています。

- キャディワイパー (Windows)

- ゼロワイプ (Windows)

- SDelete (Windows 用の正当なツール)

- AwfulShred (Linux)

- ビッドスワイプ (FreeBSD)

当局の調査により、SandWorm がグループ ポリシー オブジェクト (GPO) を使用してネットワーク上のコンピューターにマルウェアを配布したことが明らかになりました。これは、管理者が Active Directory 環境でオペレーティング システム、アプリ、およびユーザー設定を構成するために使用する一連の規則であり、同じ方法も使用されました。 SwiftSlicer を実行します。

Comments