以前は文書化されておらず、完全に検出不可能な PowerShell バックドアが、少なくとも 69 のエンティティを標的にした攻撃者によって積極的に使用されていることがわかりました。

その機能に基づいて、このマルウェアはサイバースパイ活動用に設計されており、主に侵入先のシステムからデータを盗み出すことができます。

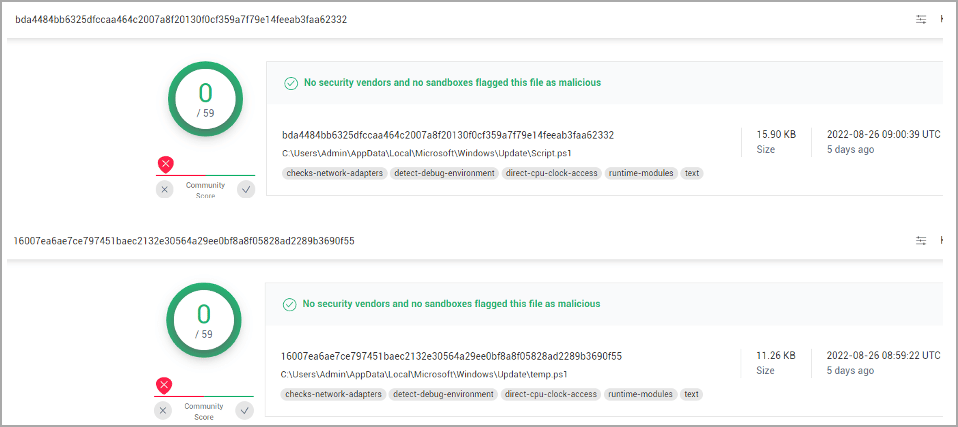

最初に発見されたとき、PowerShell バックドアは、VirusTotal スキャン サービスのどのベンダーからも悪意のあるものとして認識されていませんでした。

しかし、ハッカーによる操作上のミスにより発見され、 SafeBreach アナリストは攻撃者から送信されたコマンドにアクセスして解読し、感染したデバイスで実行できるようになりました。

求人応募から PowerShell バックドアまで

攻撃は、「Apply Form.docm」という名前の悪意のあるドキュメントが添付されたフィッシング メールの到着から開始されます。ファイルの内容とメタデータに基づくと、LinkedIn ベースの求人応募をテーマにしている可能性があります。

このドキュメントには、定期的な Windows アップデートを偽装するスケジュールされたタスクを作成する「updater.vbs」スクリプトをドロップして実行する悪意のあるマクロが含まれています。

次に、VBS スクリプトは「Script.ps1」と「Temp.ps1」という 2 つの PowerShell スクリプトを実行します。これらはどちらも難読化された形式で悪意のあるドキュメント内に保存されています。

SafeBreach が最初にスクリプトを発見したとき、VirusTotal のどのウイルス対策ベンダーも PowerShell スクリプトを悪意のあるものとして検出しませんでした。

「Script.ps1」は、攻撃者のコマンド アンド コントロール サーバー (C2) に接続し、被害者 ID をオペレーターに送信してから、AES-256 CBC 暗号化形式で受信されたコマンドを待機します。

ID カウントに基づいて、SafeBreach のアナリストは、攻撃者の C2 が 69 個の ID をログに記録したと結論付けました。これは、侵害されたコンピューターのおおよその数である可能性があります。

「Temp.ps1」スクリプトは、応答内のコマンドをデコードして実行し、結果を暗号化して、POST 要求を介して C2 にアップロードします。

SafeBreach は、予測可能な被害者 ID を利用して、それぞれに送信されたコマンドを解読できるスクリプトを作成しました。

アナリストは、コマンドの 3 分の 2 がデータを盗み出すためのものであり、残りはユーザーの列挙、ファイルの一覧表示、ファイルとアカウントの削除、および RDP クライアントの列挙に使用されることを発見しました。

.png)

未知のステルス脅威

この PowerShell バックドアは、政府、企業、および個人ユーザー システムへの攻撃に使用される未知のステルス脅威の特徴的な実例です。

防御側は、既知または新たな脅威について情報を得るだけでなく、セキュリティ対策や AV スキャンを回避できる可能性がある未知の攻撃についても説明する必要があります。

一部の AV エンジンは、PowerShell スクリプト内の悪意のある動作をヒューリスティックに検出できますが、攻撃者は常にコードを進化させて、これらの検出を回避します。

これを実現する最善の方法は、セキュリティ更新プログラムをできるだけ早く適用し、エンドポイントへのリモート アクセスを制限し、最小特権の原則に従い、ネットワーク トラフィックを定期的に監視することです。

Comments