セキュリティ研究者は、CommonMagic と呼ばれる「これまでに見られなかった悪意のあるフレームワーク」と PowerMagic と呼ばれる新しいバックドアを使用した高度な脅威アクターによる攻撃を発見しました。

どちらのマルウェアも、少なくとも 2021 年 9 月以降、今日に至るまで活動に使用されており、スパイ目的で行政、農業、運輸部門の組織を標的にしています。

新しい悪意のあるツールキットが投下されました

サイバーセキュリティ会社カスペルスキーの研究者は、ハッカーがドネツク、ルガンスク、クリミアの被害者からデータを収集することに関心があると述べています。

被害者のネットワークに侵入すると、CommonMagic スパイ キャンペーンの背後にいる攻撃者は、個別のプラグインを使用して、USB デバイスからドキュメントやファイル (DOC、DOCX、XLS、XLSX、RTF、ODT、ODS、ZIP、RAR、TXT、PDF) を盗むことができます。

使用されたマルウェアは、Windows Graphics Device Interface (GDI) API を使用して 3 秒ごとにスクリーンショットを撮ることもできます。

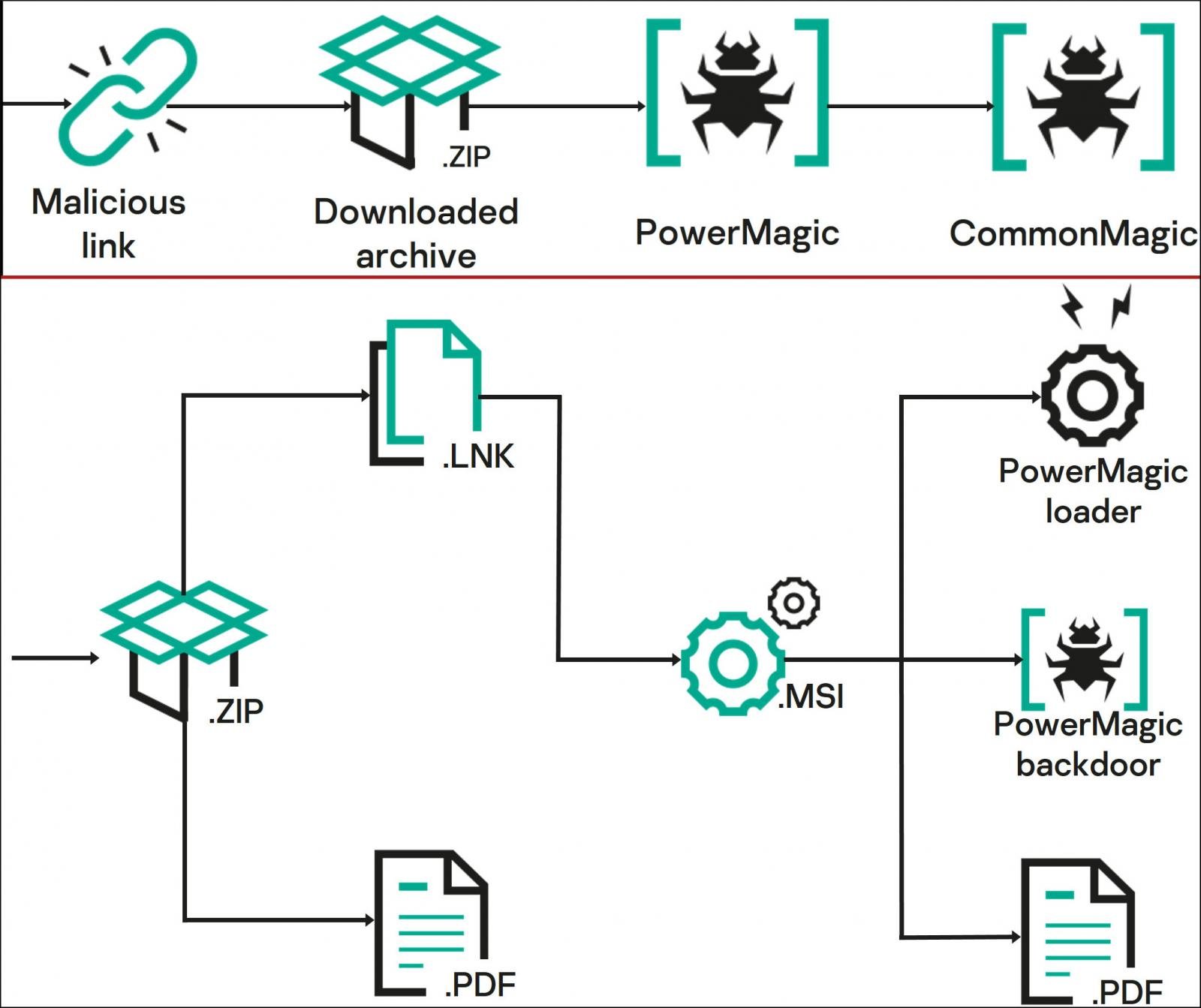

研究者は、最初の感染経路はスピア フィッシングか、悪意のある LNK ファイルを含む ZIP アーカイブを指す URL を配信する同様の方法であると考えています。

アーカイブ内のおとりドキュメント (PDF、XLSX、DOCX) は、PDF を装った LNK ファイルが起動されたときにバックグラウンドで開始された悪意のあるアクティビティからターゲット ユーザーを迂回させました。

出典:カスペルスキー

Kaspersky は、悪意のある LNK をアクティブにすると、これまで知られていなかった PowerShell ベースのバックドアにシステムが感染することにつながると述べています。このバックドアは、研究者がマルウェア コードの文字列にちなんで PowerMagic と名付けました。

バックドアは、コマンド アンド コントロール (C2) サーバーと通信して指示を受け取り、OneDrive および Dropbox フォルダーを使用して結果をアップロードします。

PowerMagic の感染に続いて、標的は CommonMagic に感染しました。CommonMagic は、これらの攻撃の前に研究者が確認したことのない悪意のあるツールのコレクションです。

出典:カスペルスキー

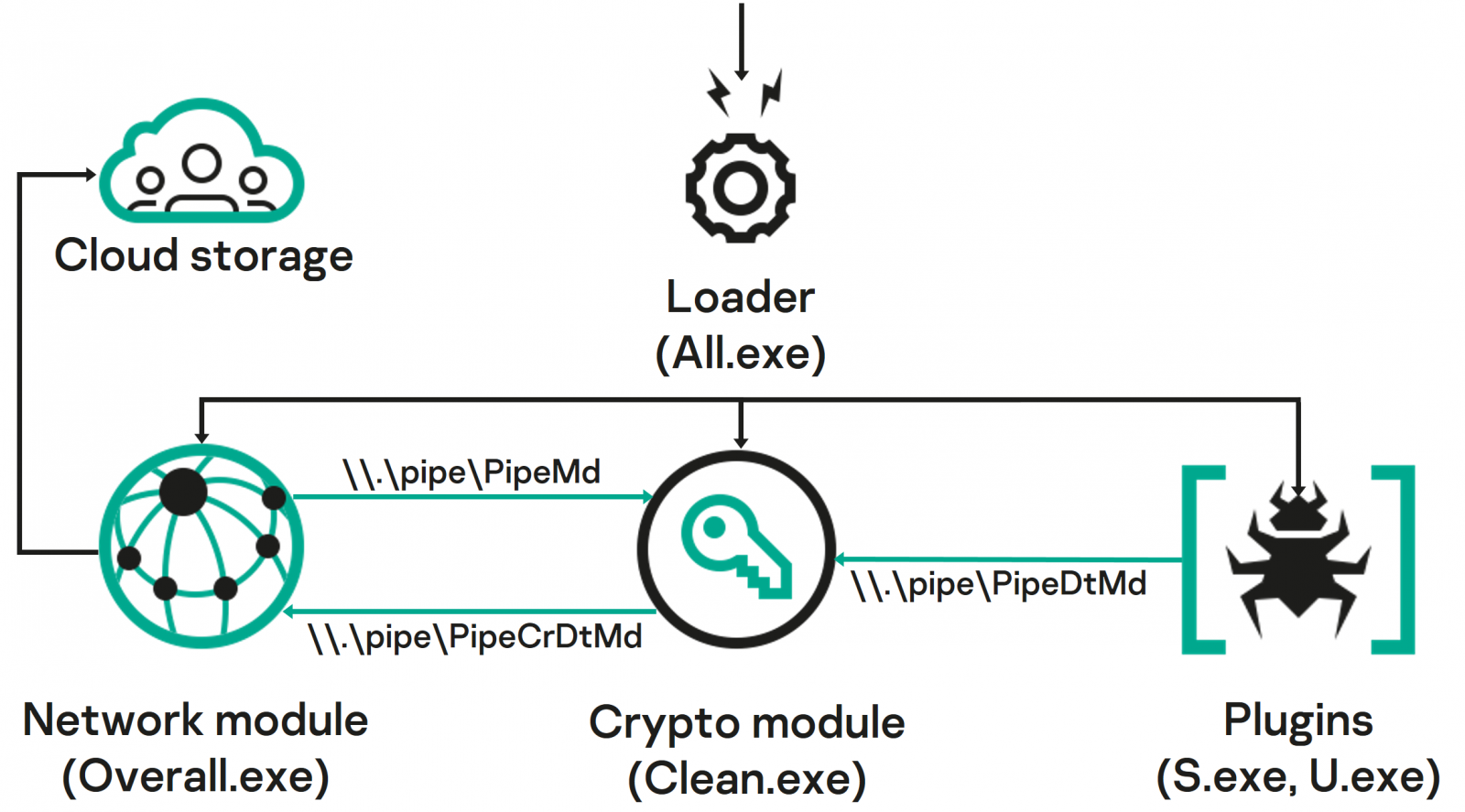

CommonMagic フレームワークには、スタンドアロンの実行可能ファイルとして開始され、名前付きパイプを使用して通信するいくつかのモジュールがあります。

出典:カスペルスキー

C2 とのデータ交換も OneDrive フォルダー経由で行われ、ファイルはRC5Simpleオープンソース ライブラリを使用して、暗号化の開始時にカスタマイズされたシーケンス ( Hwo7X8p ) で暗号化されます。

常套手段の陰に隠れて

CommonMagic 攻撃で見られるマルウェアまたは手法は、複雑でも革新的でもありません。 ZIP アーカイブ内の悪意のある LNK ファイルが関与する感染チェーンが、複数の攻撃者によって観察されています。

インシデント対応会社の Security Joes は先月、ZIP アーカイブ内の悪意のある LNK から配布されたIceBreaker と呼ばれる新しいバックドアを発見したと発表しました。

同様の方法が、悪意のある LNK に依存してバッチ スクリプトを実行し、ZIP コンテナのコンテンツを抽出して最終的なペイロードを取得するChromeLoader キャンペーンで見られました。

ただし、CommonMagic の手法に最も近いのは、Cisco Talos がYoroTrooperとして追跡している脅威アクターです。YoroTrooper は、ZIP または RAR アーカイブに入れられた悪意のある LNK ファイルやおとりの PDF ドキュメントを配信するフィッシング メールを使用してサイバースパイ活動を行っていました。

しかし、慣習にとらわれないアプローチにもかかわらず、CommonMagic の方法は成功したことが証明された、と Kaspersky は述べています。

研究者は昨年 10 月にアクティブな感染を発見しましたが、2021 年 9 月に遡るこの脅威アクターによるいくつかの攻撃を追跡しました。

Kaspersky の Global Research and Analysis Team のセキュリティ研究者である Leonid Besverzhenko 氏は、PowerMagic バックドアと CommonMagic フレームワークが数十件の攻撃で使用されたと語っています。

CommonMagic の活動は 2021 年に始まったように見えますが、Besverzhenko は、攻撃者は昨年活動を強化し、現在も活動を続けていると述べています。

複数のアクターによって使用されてきた単純な手法とオリジナルの悪意のあるコードを組み合わせることで、ハッカーは現時点で他のキャンペーンへの接続を不可能にすることに成功しました。

Kaspersky の広報担当者は、「限られた犠牲者とロシアとウクライナの紛争をテーマにしたルアーは、攻撃者がその地域の地政学的状況に特定の関心を持っている可能性が高いことを示唆しています」と述べています。

Comments