Mandiant によって「UNC3944」として追跡されている金銭目的のサイバーギャングが、フィッシング攻撃と SIM スワッピング攻撃を利用して Microsoft Azure 管理者アカウントをハイジャックし、仮想マシンへのアクセスを取得しています。

そこから、攻撃者は Azure シリアル コンソールを悪用して永続化のためにリモート管理ソフトウェアをインストールし、ステルス監視のために Azure Extensions を悪用します。

Mandiant の報告によると、UNC3944 は少なくとも 2022 年 5 月から活動しており、そのキャンペーンは Microsoft のクラウド コンピューティング サービスを使用して被害組織からデータを盗むことを目的としています。

UNC3944 は以前、セキュリティ ソフトウェアを終了するための STONESTOP (ローダー) および POORTRY (カーネル モード ドライバー) ツールキットの作成が原因であると考えられていました。

攻撃者は、盗んだ Microsoft ハードウェア開発者アカウントを利用して、カーネル ドライバーに署名しました。

SIM の交換 Azure 管理者

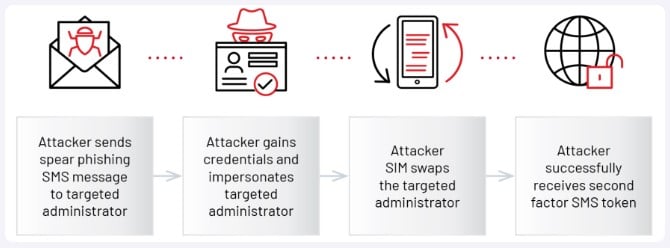

Azure 管理者のアカウントへの最初のアクセスは、UNC3944 の一般的な戦術である SMS フィッシングで取得された、盗まれた資格情報を使用して行われます。

次に、攻撃者は管理者になりすましてヘルプ デスク エージェントに連絡し、SMS 経由でターゲットの電話番号に多要素リセット コードを送信するように仕向けます。

ただし、攻撃者はすでに管理者の番号を SIM スワップして自分のデバイスに移植していたので、被害者が侵害に気付かないうちに 2FA トークンを受け取りました。

Mandiant は、ハッカーが作戦の SIM スワッピング段階をどのように実行するかをまだ特定していません。しかし、これまでの事例では、ターゲットの電話番号を知っていて、悪徳通信社員と共謀するだけで、不正な番号ポートを容易にするのに十分であることが示されている。

攻撃者は、標的の組織の Azure 環境に足場を築くと、管理者権限を使用して情報を収集し、必要に応じて既存の Azure アカウントを変更したり、新しいアカウントを作成したりします。

土地を離れて生きる戦略

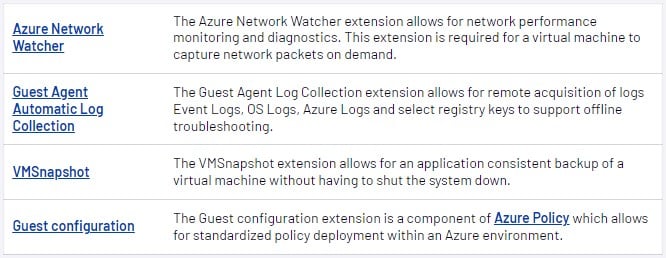

次の攻撃フェーズでは、UNC3944 は Azure Extensions を使用して監視を実施し、情報を収集し、悪意のある操作を一見無害な日常業務として覆い隠し、通常のアクティビティと融合させます。

Azure Extensions は、機能の拡張やタスクの自動化などを支援するために Azure 仮想マシン (VM) に統合できる「アドオン」機能とサービスです。

これらの拡張機能は VM 内で実行され、通常は正当な目的に使用されるため、ステルス性があり、不審性が低くなります。

このケースでは、攻撃者は「CollectGuestLogs」などの組み込みの Azure 診断拡張機能を悪用し、侵害されたエンドポイントからログ ファイルを収集しました。さらに、Mandiant は、脅威アクターが次の追加の拡張機能を悪用しようとした証拠を発見しました。

VMに侵入してデータを盗む

次に、UNC3944 はAzure シリアル コンソールを使用して VM への管理コンソール アクセスを取得し、シリアル ポート経由でコマンド プロンプトでコマンドを実行します。

「この攻撃方法は、Azure 内で採用されている従来の検出方法の多くを回避し、攻撃者に VM への完全な管理アクセスを提供するという点で独特でした」とMandiant のレポートでは説明されています。

Mandiant 氏は、侵入者が現在ログインしているユーザーを特定し、悪用を進めるために十分な情報を収集するために実行する最初のコマンドが「whoami」であることに気づきました。

Azure シリアル コンソールのログを分析する方法の詳細については、 レポートの付録を参照してください。

次に、攻撃者は PowerShell を使用して VM 上の永続性を強化し、レポートには名前が記載されていない複数の市販のリモート管理ツールをインストールします。

Mandiant のレポートには、「VM 上の存在を維持するために、攻撃者は PowerShell 経由で複数の市販のリモート管理ツールを導入することがよくあります」と記載されています。

「これらのツールを使用する利点は、それらが正当に署名されたアプリケーションであり、多くのエンドポイント検出プラットフォームでアラートをトリガーすることなく、攻撃者にリモート アクセスを提供できることです。」

UNC3944 の次のステップは、C2 サーバーへのリバース SSH トンネルを作成し、安全なチャネル経由でステルスかつ永続的なアクセスを維持し、ネットワーク制限とセキュリティ制御をバイパスすることです。

攻撃者はポート転送を使用してリバース トンネルを構成し、リモート デスクトップ経由で Azure VM への直接接続を容易にします。たとえば、リモート マシン ポート 12345 への受信接続は、ローカル ホスト ポート 3389 (リモート デスクトップ プロトコル サービス ポート) に転送されます。

最後に、攻撃者は侵害されたユーザー アカウントの資格情報を使用して、リバース シェル経由で侵害された Azure VM にログインし、侵害された環境内で制御を拡大し、途中でデータを盗みます。

Mandiant が提示した攻撃は、UNC3944 が Azure 環境を深く理解しており、組み込みツールをどのように利用して検出を回避できるかを示しています。

この技術的ノウハウが、攻撃者による SIM スワッピングの実行を支援する高度なソーシャル エンジニアリング スキルと組み合わされると、リスクが増大します。

同時に、SMS ベースの多要素認証など、不十分なセキュリティ対策を導入している組織のクラウド テクノロジに対する理解が不足しているため、これらの高度な脅威アクターが攻撃する機会が生まれます。

Comments