米国政府は本日、カスタムの CovalentStealer マルウェアと Impacket フレームワークを使用して国防産業基地 (DIB) 部門の米国組織から機密データを盗む、国営のハッカーに関する警告をリリースしました。

侵害は約 10 か月続き、複数の Advanced Persistent Threat (APT) グループが組織を侵害した可能性が高く、その一部は昨年 1 月に被害者の Microsoft Exchange Server を介して最初のアクセスを取得しました。

防衛産業基地セクターのエンティティは、軍事作戦のサポートと展開を可能にする製品とサービスを提供します。

彼らは、必要なすべてのコンポーネントと部品を含む軍事兵器システムの研究、開発、設計、製造、配送、および保守に従事しています。

ProxyLogon、RAT、およびカスタム マルウェア

Cybersecurity and Infrastructure Agency (CISA)、連邦捜査局 (FBI)、および National Security Agency (NSA) からの共同レポートは、2021 年 11 月から 2022 年 1 月まで続いたインシデント対応活動中に収集された技術的な詳細を提供します。

ハッカーは、CovalentStealer と呼ばれるカスタム マルウェア、オープンソースの Python クラスの Impacket コレクション、HyperBro リモート アクセス トロイの木馬 (RAT)、および数十を超える ChinaChopper Webshell サンプルを組み合わせました。

また、Microsoft が緊急セキュリティ更新プログラムをリリースして修正した頃に、Exchange Server の 4 つの脆弱性のコレクションである ProxyLogonを悪用しました。

当時、Microsoft は、Hafnium と呼ばれる中国政府が支援するハッキング グループによる攻撃で、脆弱性がゼロデイ (ベンダーには知られていない) のときに ProxyLogon エクスプロイト チェーンを検出していました。

- CVE-2021-26855は、Exchange のサーバー側リクエスト フォージェリ (SSRF) の脆弱性であり、任意の HTTP 要求を送信し、Exchange サーバーとして認証することができます。

- CVE-2021-26857は、ユニファイド メッセージング サービスにおける安全でない逆シリアル化の脆弱性です。 Hafnium はこれを使用して、Exchange サーバー上でコードを SYSTEM として実行しました。

- CVE-2021-26858は、Exchange における認証後の任意のファイル書き込みの脆弱性です。正当な管理者の資格情報が侵害された後、悪用される可能性があります。

- CVE-2021-27065は、Exchange における認証後の任意のファイル書き込みの脆弱性です。

最初のアクセス ベクトルは不明ですが、現在のアドバイザリでは、ハッカーが 2021 年 1 月中旬に組織の Exchange Server へのアクセスを取得したことが指摘されています。

攻撃者は 4 時間以内にメールボックスの検索を開始し、侵害された元従業員の管理者アカウントを使用して、クライアント アプリケーションから Web サービス メッセージを送受信するために使用される Exchange Web サービス (EWS) API にアクセスしました。

それから 1 か月も経たない 2021 年 2 月初旬、攻撃者は仮想プライベート ネットワーク (VPN) 接続を介して同じ管理者資格情報を使用してネットワークに再びアクセスしました。

4 日後、ハッカーはコマンド シェルを使用して偵察活動を開始しました。彼らは、被害者の環境と手動でアーカイブ (WinRAR) された機密データ (共有ドライブに保存された契約関連情報など) について知り、流出の準備をしました。

「これらのファイルは、 CU2hedebugディレクトリ内の Microsoft Exchange サーバーにある約 3MB のチャンクに分割されました」 – CISA、FBI、および NSA からの共同レポート

3 月の初めに、ハッカーは ProxyLogon の脆弱性を悪用して、17 個以上の China Chopper Webshell を Exchange Server にインストールしました。

China Chopper は、非常に小さなパッケージ (わずか 4 キロバイト) に強力な機能を搭載しています。当初は中国の脅威アクターによって使用されていましたが、人気が高まり、他のグループが採用するようになりました。

ネットワーク上で持続性を確立し、横方向に移動する活動は、2021 年 4 月に開始され、ネットワーク プロトコルの操作を可能にする Impacket によって可能になりました。

CISA によると、攻撃者は侵害された資格情報を使用して Impacket を使用し、より高い権限を持つサービス アカウントを取得しました。これにより、複数の外部 IP アドレスから Outlook Web Access (OWA) を介して組織の Exchange サーバーへのリモート アクセスが可能になりました。

リモートの Exchange Server へのアクセスは、2 つの VPN および仮想プライベート サーバー プロバイダー (M247 と SurfShark) のサービスを介して行われました。これは、被害者のネットワークとのやり取りを隠すための一般的な戦術です。

被害者のネットワークに深く潜り込んだハッカーは、特注の CovalentStealer を利用して、2022 年 7 月下旬から 10 月中旬にかけて、追加の機密ファイルを Microsoft OneDrive の場所にアップロードしました。

別のレポートで、CISA はCovalentStealer の技術分析を提供しており、このマルウェアは、圧縮ファイルをアップロードし、ローカルのマスター ファイル テーブル (MFT) を抽出するために、ClientUploader と PowerShell スクリプト Export-MFT の 2 つの公に利用可能なユーティリティのコードに依存していることを指摘しています。ストレージボリューム。

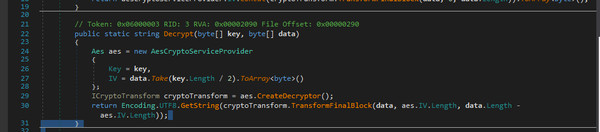

CovalentStealer には、アップロードされたデータと構成ファイルを暗号化および復号化し、通信を保護するためのリソースも含まれています。

CISA は別のレポートでHyperBro RAT の技術的な詳細を共有しており、マルウェアの機能には、システムへのファイルのアップロードとシステムからのダウンロード、キーストロークのログ記録、感染したホストでのコマンドの実行、ユーザー アカウント制御保護をバイパスして完全に実行する機能が含まれると述べています。管理者権限。

現時点で、米国政府は攻撃者の出所については明らかにしていませんが、「CISA は、複数の APT グループが組織のネットワークを侵害した可能性があることを明らかにした」と述べています。

持続的で長期的なアクセス脅威活動を検出するための一連の推奨事項が共同レポートで利用可能です。そのうちの 1 つは、異常な VPS および VPN からの接続のログを監視することです。

防御側は、予期しない範囲からの接続も調べ、この特定の攻撃者については、SurfShark および M247 によってホストされているマシンを確認する必要があります。

管理者アカウント、サービス アカウント、またはサードパーティ アカウントの不適切または不正な使用など、疑わしいアカウントの使用の監視もリストに含まれています。

侵害された認証情報を VPS で使用することは、潜在的な侵害を示している可能性もあります。

- 「不可能なログイン」のログを確認します。たとえば、ユーザー名、ユーザー エージェント文字列、IP アドレスの組み合わせが変更されたログイン、または IP アドレスが予想されるユーザーの地理的位置に一致しないログインなどです。

- ユーザーが地理的にかなり離れた複数の IP アドレスからログインした場合に発生する、「不可能な移動」の検索。これにより、正当なユーザーが VPN 経由で接続すると、誤検知が発生する可能性があります。

- 予想されるログインを除いて、複数のアカウントで使用される 1 つの IP を検索する (M247 および SurfShark IP からのリモート ログインの成功は危険信号である可能性があります)

- パスワードのリセットまたはユーザー アカウントの軽減策の適用後に、疑わしい特権アカウントの使用を特定する

- 通常は休止状態のアカウントでの異常なアクティビティの検索

- 通常は通常のユーザー アクティビティに関連付けられていない、ボット アクティビティを示している可能性がある文字列など、異常なユーザー エージェント文字列の検索

CISA、FBI、および NSA の共同レポートでは、この特定の脅威アクターによる活動を検出するために作成された一連の YARA ルールと、攻撃で使用されたツール ( CovalentStealer 、 HyperBro 、およびChina Chopper ) の侵害の兆候を共有しています。

Comments