「Dragon Breath」、「Golden Eye Dog」、または「APT-Q-27」として知られる APT ハッキング グループは、古典的な DLL サイドローディング手法のいくつかの複雑なバリエーションを使用して検出を回避する新しい傾向を示しています。

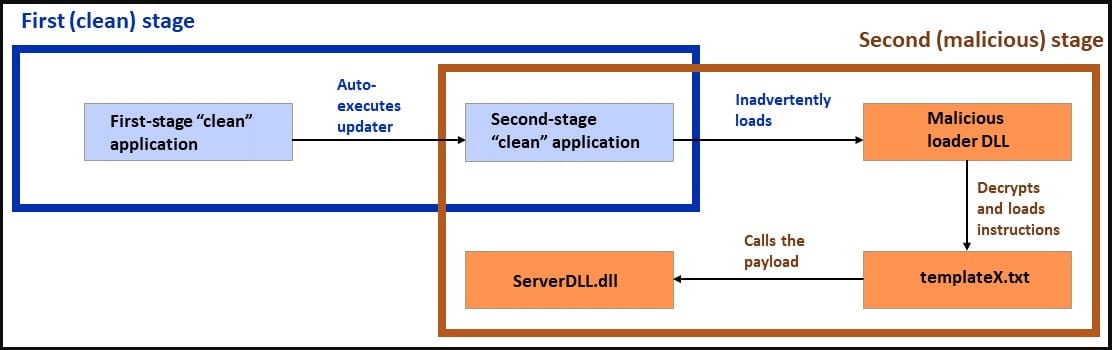

これらの攻撃のバリエーションは、第 2 段階のペイロードをサイドロードするクリーンなアプリケーション (ほとんどの場合、Telegram) を利用する最初のベクトルから始まります。

被害者をおびき寄せるのは、Android、iOS、または Windows 向けのトロイの木馬化された Telegram、LetsVPN、または WhatsApp アプリであり、これらは中国の人々向けにローカライズされていると思われます。トロイの木馬化されたアプリは、BlackSEO またはマルバタイジングを使用して宣伝されていると考えられています。

脅威アクターの最近の攻撃を追跡したソフォスのアナリストによると、このキャンペーンの標的範囲は、中国、日本、台湾、シンガポール、香港、およびフィリピンの中国語を話す Windows ユーザーに焦点を当てています。

ダブル DLL サイドローディング

DLL サイドローディングは、Windows がアプリケーションに必要な DLL (ダイナミック リンク ライブラリ) ファイルをロードする安全でない方法を利用して、2010 年以来攻撃者によって悪用されてきた手法です。

攻撃者は、正規の必要な DLL と同じ名前の悪意のある DLL をアプリケーションのディレクトリに配置します。ユーザーが実行可能ファイルを起動すると、Windows はシステム フォルダー内の DLL よりもローカルの悪意のある DLL を優先します。

攻撃者の DLL には、この段階で読み込まれる悪意のあるコードが含まれており、読み込み中の信頼できる署名付きアプリケーションを悪用して、攻撃者に権限を与えたり、ホスト上でコマンドを実行したりします。

このキャンペーンでは、被害者は前述のアプリのインストーラーを実行します。これにより、システムにコンポーネントがドロップされ、デスクトップ ショートカットとシステム スタートアップ エントリが作成されます。

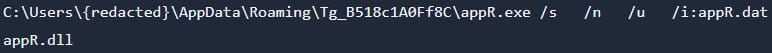

被害者がアプリを起動する代わりに、新しく作成されたデスクトップ ショートカットを起動しようとすると、これが想定される最初のステップであり、システム上で次のコマンドが実行されます。

このコマンドは、名前が変更されたバージョンの ‘regsvr32.exe’ (‘appR.exe’) を実行して、名前が変更されたバージョンの ‘scrobj.dll’ (‘appR.dll’) を実行し、DAT ファイル (‘appR.dat’) を次のように提供します。それに入力します。 DAT には、スクリプト実行エンジン ライブラリ (‘appR.dll’) によって実行される JavaScript コードが含まれています。

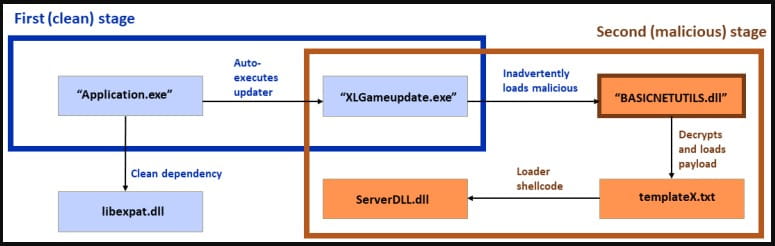

JavaScript コードは、Telegram アプリのユーザー インターフェイスをフォアグラウンドで起動し、さまざまなサイドローディング コンポーネントをバックグラウンドでインストールします。

次に、インストーラーはクリーンな依存関係 (「libexpat.dll」) を使用して第 2 段階のアプリケーションをロードし、中間の攻撃段階として 2 番目のクリーンなアプリケーションをロードします。

攻撃のバリエーションの 1 つでは、クリーンなアプリケーション「XLGame.exe」の名前が「Application.exe」に変更され、第 2 段階のローダーもクリーンな実行可能ファイルであり、Beijing Baidu Netcom Science and Technology Co., Ltd によって署名されています。

別のバリエーションでは、第 2 段階のクリーン ローダーはデジタル署名されていない「KingdomTwoCrowns.exe」であり、ソフォスは実行チェーンの難読化以外にどのような利点があるかを判断できませんでした。

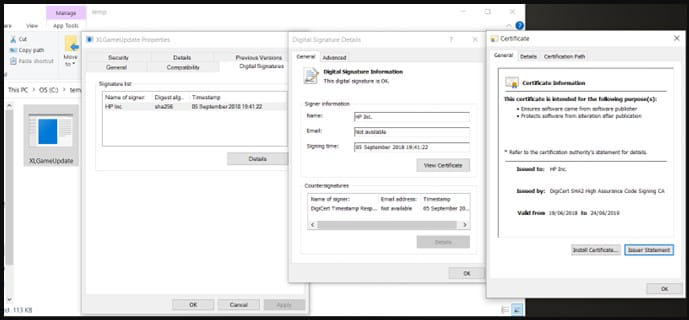

攻撃の 3 番目のバリエーションでは、第 2 段階のローダーは、HP Inc. によってデジタル署名されたクリーンな実行可能ファイル「d3dim9.exe」です。

この「ダブル DLL サイドローディング」手法は、回避、難読化、永続化を実現し、防御側が特定の攻撃パターンに適応してネットワークを効果的に保護することを困難にします。

最終ペイロード

観察されたすべての攻撃のバリエーションで、最終的なペイロード DLL が txt ファイル (「templateX.txt」) から復号化され、システム上で実行されます。

このペイロードは、システムの再起動、レジストリ キーの変更、ファイルの取得、クリップボードのコンテンツの盗用、非表示の CMD ウィンドウでのコマンドの実行など、いくつかのコマンドをサポートするバックドアです。

バックドアは、暗号通貨ウォレットの Chrome 拡張機能である MetaMask も標的とし、被害者からデジタル資産を盗むことを目的としています。

要約すると、DLL サイドローディングは依然としてハッカーにとって効果的な攻撃方法であり、Microsoft と開発者は 10 年以上対処できていません。

最新の APT-Q-27 攻撃では、追跡が困難な DLL サイドローディングのバリエーションがアナリストによって観察されました。したがって、よりステルスな感染チェーンを実現します。

Comments