Brute Ratel ポストエクスプロイト ツールキットがクラックされ、現在、ロシア語圏と英語圏のハッキング コミュニティで無料で共有されています。

Brute Ratel C4 (BRC4) に慣れていない方のために説明すると、これは、Mandiant と CrowdStrike の元レッド チームである Chetan Nayak によって作成された、エクスプロイト後のツールキットです。

赤のチームはサイバーセキュリティの専門家であり、その仕事は企業ネットワークに侵入してその欠陥を知ることであり、青のチームはこれらの攻撃から防御しようとします。

これらの演習の後、両方のグループは、防御を強化し、セキュリティを強化することが判明したことについて話し合います。

Cobalt Strike と同様に、Brute Ratel はレッドチームが使用するツールキットで、侵害されたネットワーク デバイスにバジャーと呼ばれるエージェントを展開し、それらを使用してコマンドをリモートで実行し、ネットワーク上でさらに拡散します。

Brute Ratelがひび割れている

過去数年間、 Cobalt Strike のクラック バージョンは、攻撃者やランサムウェア ギャングによって非常に悪用されてきたため、セキュリティ ソフトウェアによってより簡単に検出されます。

このため、一部の脅威アクターやランサムウェア ギャングは、ライセンス認証システムに合格するために偽の米国企業を作成することで、攻撃を静かに Brute Ratel に切り替えています。

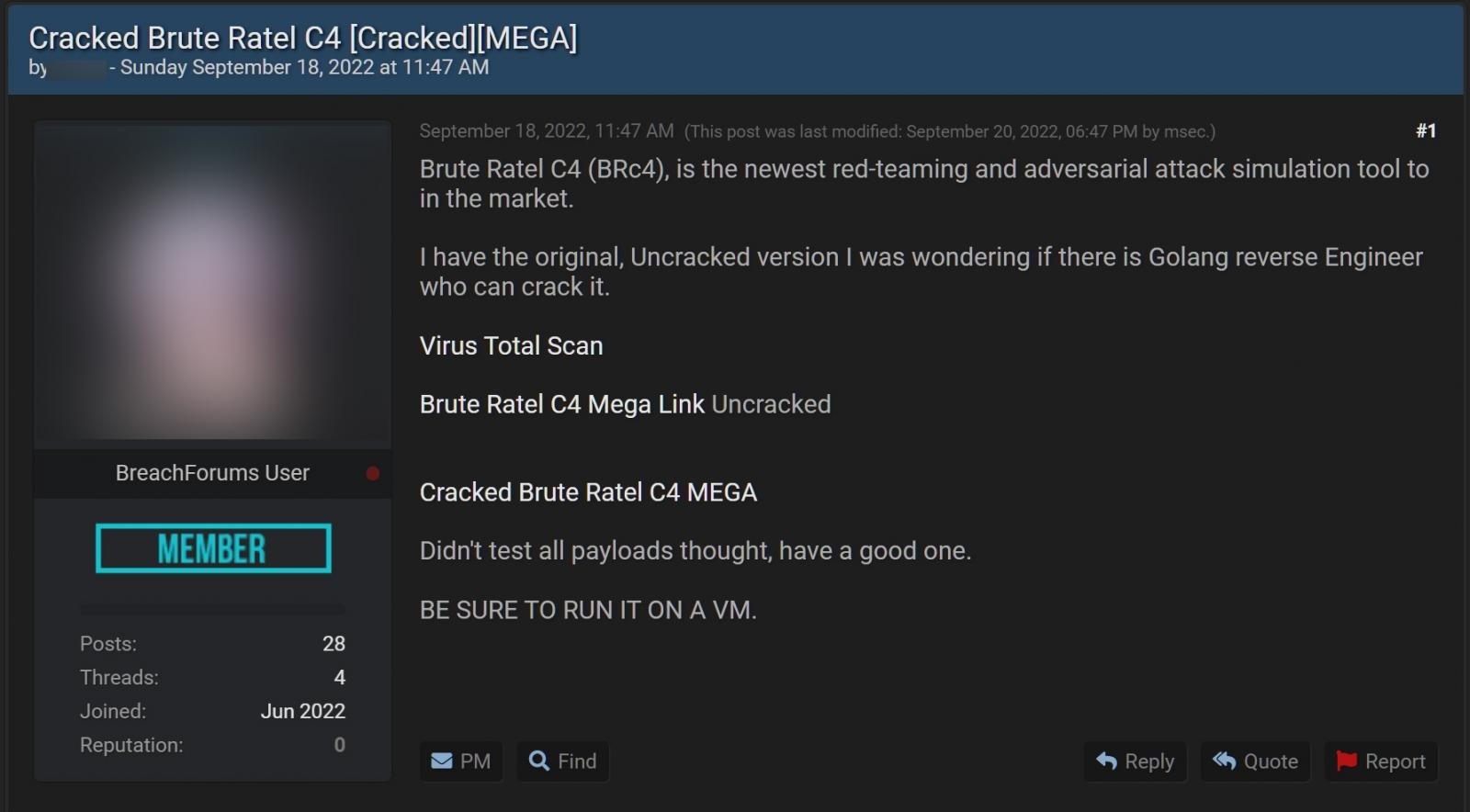

しかし、サイバー脅威インテリジェンスの研究者である Will Thomas (別名、 BushidoToken ) が、Brute Ratel のクラックされたコピーが現在、オンライン ハッキング フォーラムの脅威アクターの間で広く流通していると報告したため、状況は変わりつつあります。

「現在、データ ブローカー、マルウェア開発者、初期アクセス ブローカー、ランサムウェア アフィリエイトがたむろしている、最も人口の多いサイバー犯罪フォーラムの複数に複数の投稿があります」と Thomas は、クラックされたバージョンの Brute Ratel に関する新しいレポートで警告しています。

「これには、BreachForums、CryptBB、RAMP、Exploit[.]in、Xss[.]is、およびさまざまな Telegram および Discord グループが含まれます。」

XSS と Breached ハッキング フォーラムの両方を簡単に検索した結果、攻撃者は複数のトピックを作成し、9 月中旬から Brute Ratel C4 バージョン 1.2.2 のクラック バージョンを共有しています。

ソース: BleepingComputer

以前、Brute Ratel の開発者である Chetan Nayak は、BleepingComputer に対し、悪意のある目的で Brute Ratel を悪用している顧客のライセンスを取り消すことができると語っています。

しかし、Nayak は、クラックされていないバージョンが VirusTotal にアップロードされ、その後「ロシアのグループ Molecules」によってクラックされ、ライセンス チェックが削除されたと主張しています。

ソフトウェアがどのように流出したかに関係なく、残念ながら手遅れです。

Thomas は BleepingComputer に、クラックされたバージョンは機能し、改ざんされていないようだと語っています。

「はい、ライセンス キーを入力する必要はありません。いいえ、私や Curated Intel の同僚には改ざんされているようには見えません」と、Thomas 氏は BleepingComputer との会話で説明しました。

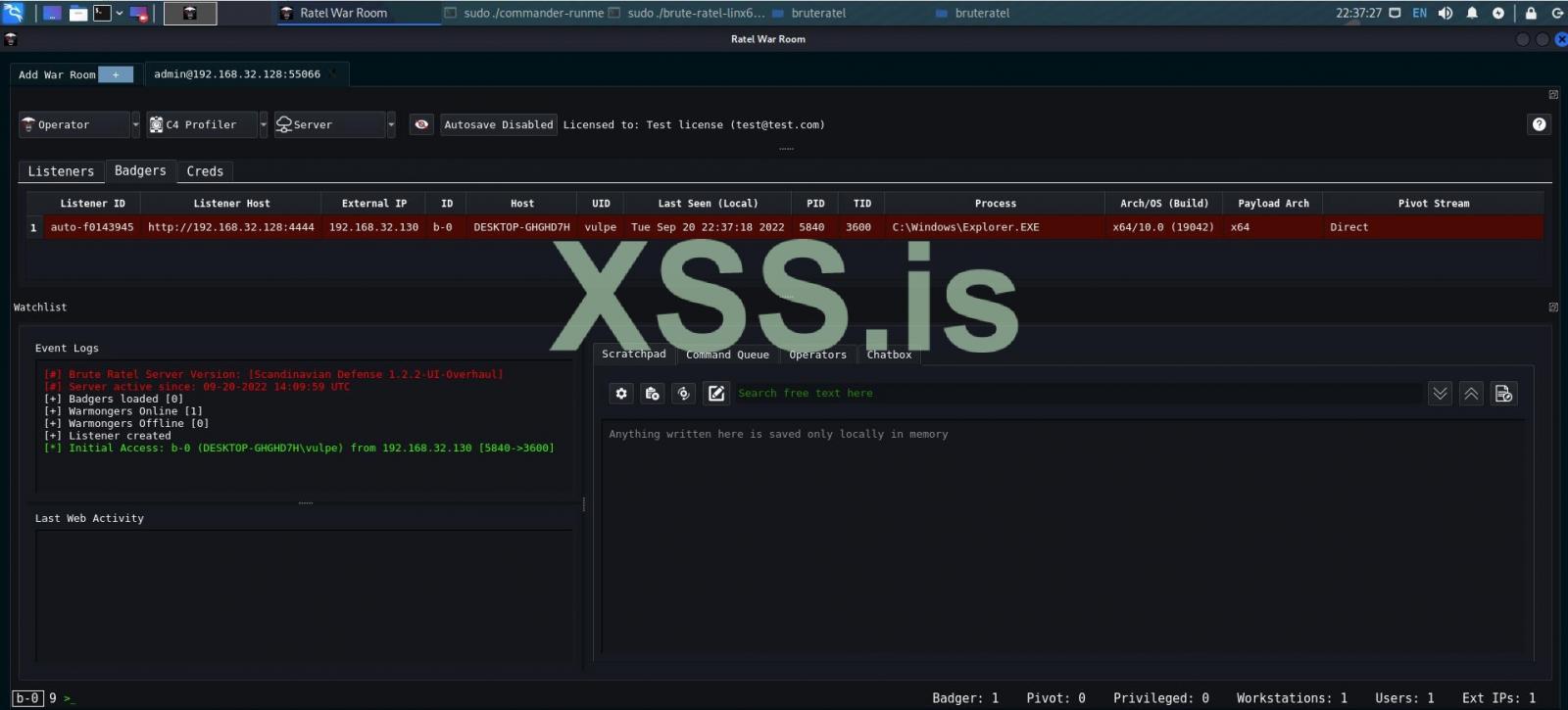

実際、攻撃者はすでにツールキットをテストしているハッキング フォーラムでスクリーンショットを共有し始めています。

出典:XSS

Thomas が最も懸念しているのは、Brute Ratel が現時点でセキュリティ ソフトウェアによって容易に検出されないシェルコードを生成する能力を持っていることです。

「多くのセキュリティ専門家にとって BRC4 ツールの最も懸念される側面の 1 つは、多くの EDR および AV 製品で検出されないシェルコードを生成する機能です」と Thomas 氏はレポートで説明しています。

「検出回避のこの延長されたウィンドウにより、攻撃者は最初のアクセスを確立し、ラテラル ムーブメントを開始し、他の場所で永続化を達成するのに十分な時間を与えることができます。」

Thomas は、セキュリティ、Windows、およびネットワークの管理者が Brute Ratel C4 に関する MdSec のブログを参照して、ネットワーク上のソフトウェアの検出について詳しく知ることを推奨しています。

Comments