ハッカーは、公開された TBK DVR (デジタル ビデオ録画) デバイスで、パッチが適用されていない 2018 年の認証バイパスの脆弱性を積極的に悪用しています。

DVR は、カメラによって記録されたビデオを記録および保存するため、セキュリティ監視システムの不可欠な部分です。 TBK Vision の Web サイトでは、同社の製品が銀行、政府機関、小売業界などに導入されていると主張しています。

これらの DVR サーバーは、機密性の高いセキュリティ映像を保存するために使用されるため、通常、記録されたビデオへの不正アクセスを防ぐために内部ネットワークに配置されます。残念なことに、これは企業ネットワークへの初期アクセスやデータの窃盗に悪用できる攻撃者にとって魅力的です。

Fortinet の FortiGard Labs は、TBK DVR デバイスに対するハッキングの試みが最近増加していることを報告しています。攻撃者は、 公開されている概念実証 (PoC) エクスプロイトを使用して、サーバーの脆弱性を標的にしています。

この脆弱性は重大な (CVSS v3: 9.8) 欠陥であり、 CVE-2018-9995として追跡されており、攻撃者がデバイスの認証をバイパスし、影響を受けるネットワークにアクセスできるようになります。

このエクスプロイトは、悪意を持って作成された HTTP Cookie を使用します。脆弱な TBK DVR デバイスは、この HTTP Cookie に JSON データ形式の管理者資格情報で応答します。

「リモートの攻撃者は、この欠陥を悪用して認証を回避し、管理者権限を取得して、最終的にカメラのビデオ フィードにアクセスできる可能性があります」と、Fortinet のアウトブレーク アラートを読みます。

この脆弱性は、TBK DVR4104 および TBK DVR4216、ならびに Novo、CeNova、QSee、Pulnix、XVR 5 in 1、Securus、Night OWL、DVR ログイン、HVR ログイン、および MDVR ブランドで販売されているこれらのモデルのブランド変更に影響を与えます。

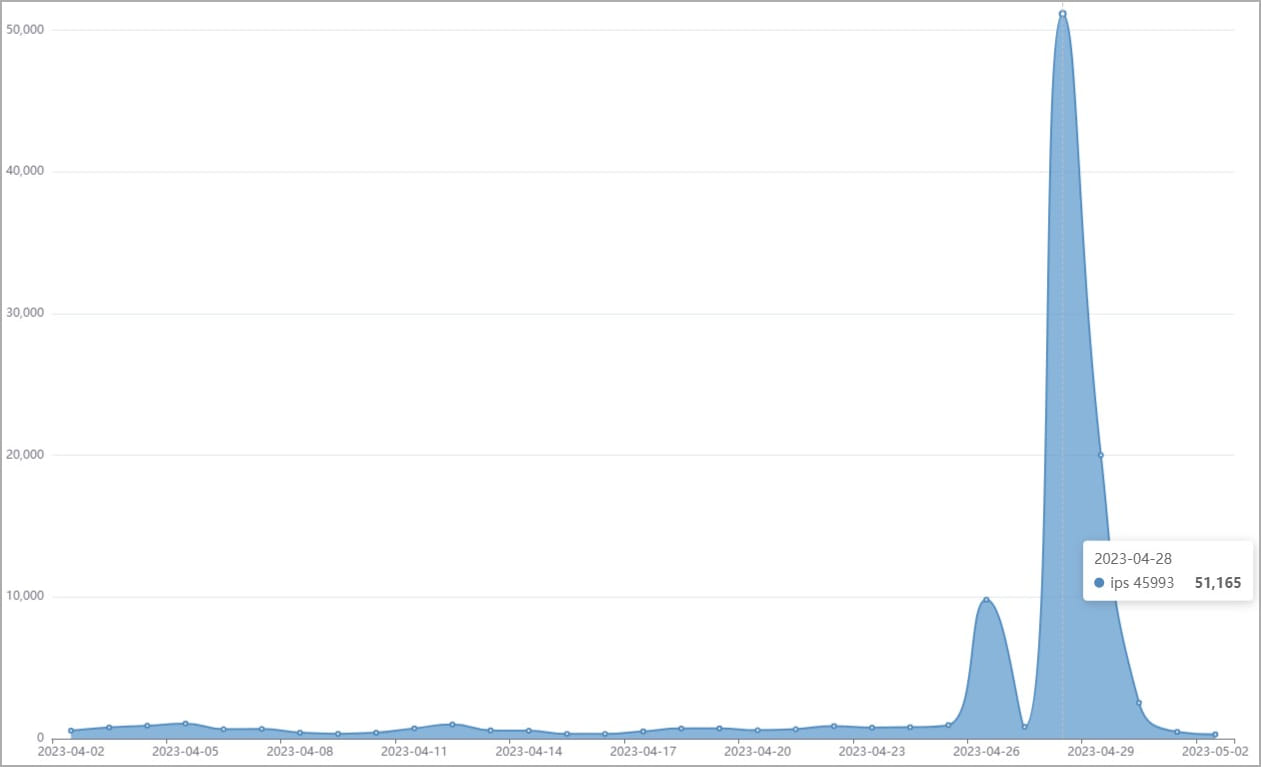

Fortinet によると、2023 年 4 月の時点で、この欠陥を使用して TBK DVR デバイスを悪用しようとする試みが 50,000 件以上ありました。

「さまざまなブランドで数万台の TBK DVR が利用可能であり、PoC コードが公開されており、簡単に悪用できるため、この脆弱性は攻撃者にとって簡単な標的になります」と Fortinet は説明します。

「最近の IPS 検出数の急増は、ネットワーク カメラ デバイスが依然として攻撃者の人気の標的であることを示しています。」

残念ながら、フォーティネットは CVE-2018-9995 に対処するセキュリティ アップデートを認識していません。したがって、脆弱な監視システムを積極的にサポートされている新しいモデルに置き換えるか、インターネットから隔離して不正アクセスを防ぐことをお勧めします。

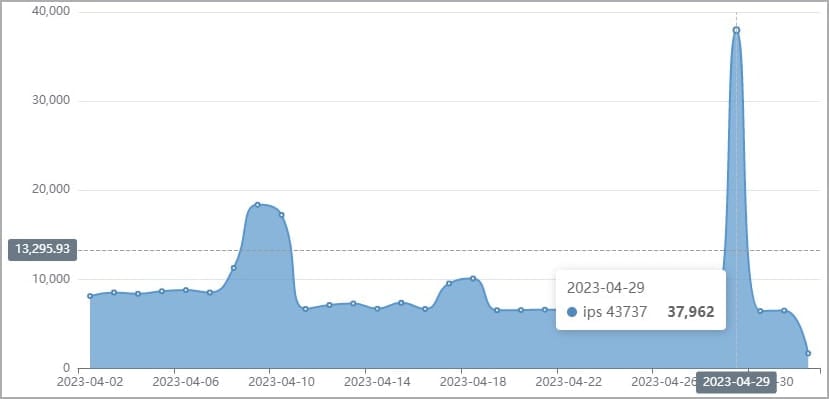

エクスプロイト「アウトブレイク」を受けているもう 1 つの古い欠陥はCVE-2016-20016 (CVSS v3: 9.8、「クリティカル」) で、MVPower TV-7104HE および TV-7108HE DVR に影響を与えるリモート コード実行の脆弱性であり、攻撃者が使用して認証されていないコマンドを実行することを可能にします。悪意のある HTTP リクエスト。

この脆弱性は 2017 年以降、積極的に悪用されていますが、Fortinet は最近、この脆弱性を悪用した悪意のある活動が増加している兆候を確認しています。この場合も、ベンダーは脆弱性を修正するためのパッチを提供していません。

Comments