IcedID マルウェア フィッシング キャンペーンの背後にいる攻撃者は、さまざまな配布方法を利用しており、さまざまなターゲットに対して何が最適かを判断する可能性があります。

Team Cymru の研究者は、2022 年 9 月にいくつかのキャンペーンを観察しましたが、すべてわずかに異なる感染経路をたどっており、有効性を評価するのに役立つと考えています。

さらに、アナリストは、キャンペーンで使用されたコマンド アンド コントロール サーバー (C2) IP の管理の変更に気付き、現在はずさんな兆候を示しています。

IcedID マルウェア

IcedID マルウェアは、2017 年にモジュラー バンキング型トロイの木馬として登場しましたが、その後、企業ネットワークへの初期アクセスを取得するために一般的に使用されるマルウェア ドロッパーに進化しました。

マルウェア ドロッパーは、感染したデバイスに追加のマルウェアを密かにインストールするために使用され、攻撃者がターゲット システムに足場を築き、ネットワーク全体により強力なペイロードを展開するのに役立ちます。

通常、マルウェア ドロッパーのオペレーターは、そのサービスを他のサイバー犯罪者に販売します。サイバー犯罪者は、攻撃のこの部分を外部委託し、侵害後の活動に専念します。

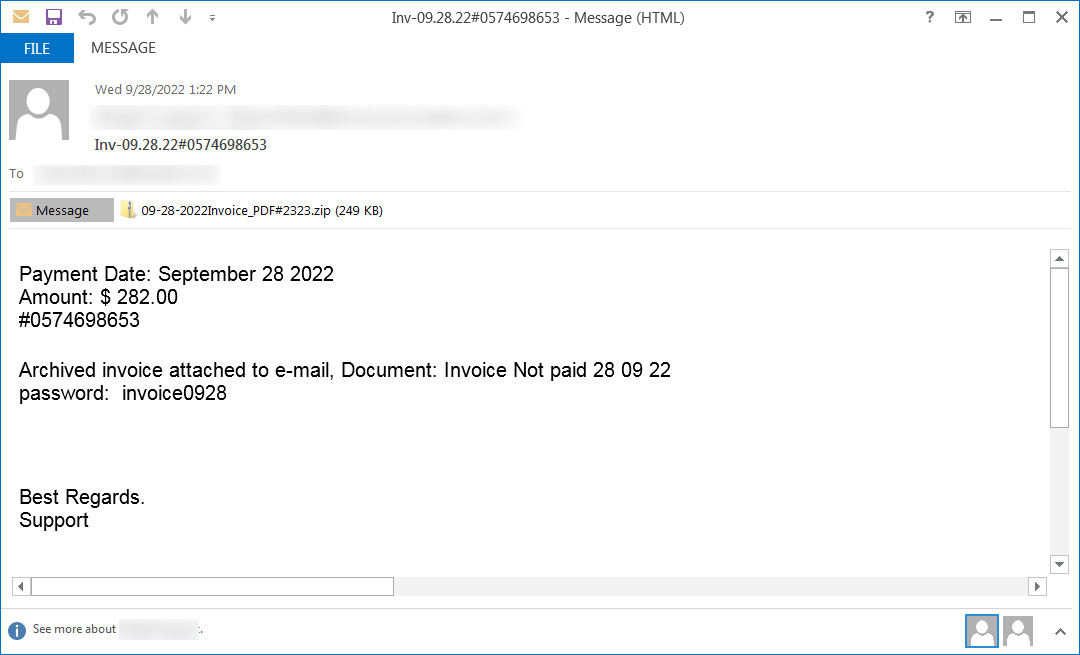

これらのキャンペーンは、 フィッシング メールを使用して、 ISO ファイル、アーカイブ、またはマクロを含むドキュメントの添付ファイルを介して IcedID をドロップします。

ソース: BleepingComputer

そこから、IcedID は検出を回避し、ホスト上で持続性を確立する優れた仕事をします。

最終的に、マルウェアはプロキシを設定して HTTPS 経由で C2 と通信し、オペレーターの指示に従って追加のペイロードをフェッチします。

配送チェーンの多様化

9 月 13 日から 21 日の間に、Team Cymru のアナリストは、ターゲットに対する IcedID の次の異なる配信方法に気付きました。

- パスワードで保護された ZIP -> ISO -> LNK -> JS -> [CMD または BAT] -> DLL

- パスワードで保護された ZIP -> ISO -> CHM -> DLL

- パスワードで保護された ZIP -> ISO -> LNK -> BAT -> DLL

- マクロが混入された悪意のある Word または Excel ドキュメント

- PrivateLoader のペイ パー インストール サービスを介して直接配信

これらのキャンペーンでは、イタリア語または英語のいずれかが使用されましたが、前者は後者より小規模な成功を収めました。

チーム Cymru は、どの方法が最も効果的であったかという点で、ISO → LNK チェーンを使用したキャンペーンが最も成功したとコメントしています。

一方、CHM ファイルを使用したキャンペーンは最も成功率が低く、限定的な規模で、おそらく暫定的なテストのために使用されました。

英語を話すユーザーをターゲットにしているが、[表示] ボタンにイタリア語を使用している Excel ファイルも、ターゲットを犠牲にすることができず、詐欺の兆候として認識した可能性があります。

「これらのメトリクスは、脅威アクターも監視している数値であり、他のビジネスと同様に、彼らの将来の行動に影響を与える可能性があります」とチーム Cymru のレポートは説明しています。

ずさんに成長していますか?

9 月中旬から、IcedID のオペレーターは C2 サーバーの IP アドレスとドメインの再利用の実験を開始しましたが、以前はキャンペーンごとに一意の IP を使用していました。しかし、これは月末に元に戻されました。

もう 1 つの注目すべき変更点は、IcedID C2 として使用される IP アドレスの寿命が短くなったことです。以前は、新しく登録されたドメインをブロックするセキュリティ システムとファイアウォールを回避するために有効になる前に、平均 31 日間保留されていました。

現在、IcedID は数日前に登録された C2 に「新しい」ドメインを使用しており、確立された方法と比較して注意が払われていないことを示しています。

しかし、Team Cymru によると、これが不適切なプロビジョニングにつながり、他のインフラストラクチャが有効になる前に攻撃者が新しいコマンド アンド コントロール サーバーをオンラインにし、通信が切断されたということです。

「キャンペーンで使用される前に平均31日間登録された、私たちが追跡した他のC2とは異なり、このドメインは、C2になるわずか1日前に登録された最初のドメインでした」と研究者は説明しました.

「キャンペーン当日にこの IP に割り当てられましたが、これは正常なことですが、T2 通信は設定されていないようです。潜在的な被害者のトラフィックが C2 に到達していますが、どこにも行きません。」

マルウェア キャンペーンのインフラストラクチャが侵食されるのは良いことですが、エンド ユーザーは感染を防ぐためにこれに頼ることはできません。

いつものように、IcedID 感染の可能性を最小限に抑える最善の方法は、受信メールを慎重に確認して詐欺やフィッシングの兆候がないかどうかを確認し、未承諾の通信はすべて疑いを持って処理することです。

Comments