ハッカーは、Web 要求を介して送信されたコマンドを密かに実行する Microsoft のインターネット インフォメーション サービス (IIS) に「Frebniss」という名前の新しいマルウェアを展開しています。

Frebniis は Symantec の Threat Hunter Team によって発見されました。Symantec の Threat Hunter Team は、未知の攻撃者が現在、台湾を拠点とする標的に対してそれを使用していると報告しました。

Microsoft IIS は、Microsoft Exchange の Outlook on the Web などのサービスの Web サーバーおよび Web アプリ ホスティング プラットフォームとして機能する Web サーバー ソフトウェアです。

シマンテックが確認した攻撃では、ハッカーは「Failed Request Event Buffering」(FREB) と呼ばれる IIS の機能を悪用し、リクエストのメタデータ (IP アドレス、HTTP ヘッダー、Cookie) を収集します。その目的は、サーバー管理者が予期しない HTTP ステータス コードまたは要求処理の問題をトラブルシューティングするのに役立つことです。

このマルウェアは、悪意のあるコードを FREB (「iisfreb.dll」) を制御する DLL ファイルの特定の機能に挿入して、攻撃者が ISS サーバーに送信されるすべての HTTP POST 要求を傍受および監視できるようにします。マルウェアは、攻撃者が送信する特定の HTTP 要求を検出すると、その要求を解析して、サーバーで実行するコマンドを決定します。

シマンテックによると、攻撃者は最初に IIS サーバーに侵入して FREB モジュールを侵害する必要がありますが、最初にアクセスを取得するために使用された方法を特定できませんでした。

挿入されたコードは、ディスクに触れることなくプロキシと C# コードの実行をサポートする .NET バックドアであり、完全に隠蔽されています。特定のパスワード パラメーターを使用して、logon.aspx または default.aspx ページに対して行われた要求を探します。

base64 でエンコードされた文字列である 2 番目の HTTP パラメータは、侵害された IIS を介して通信し、他のシステムでコマンドを実行するように Frebniis に指示し、インターネットに公開されていない保護された内部システムに到達する可能性があります。

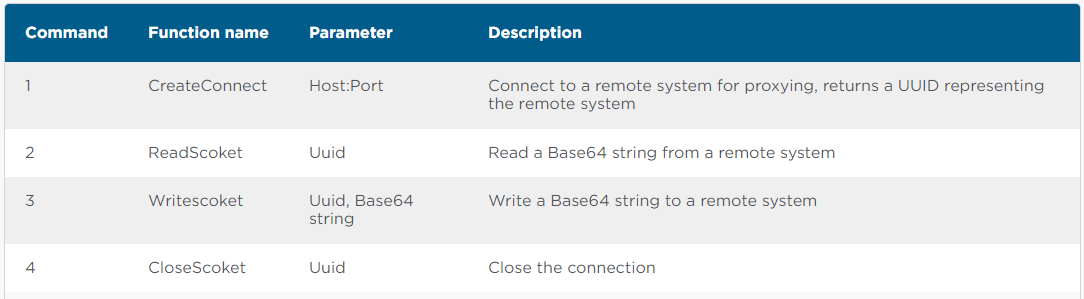

このマルウェアは、次のコマンドをサポートしています。

「logon.aspx または default.aspx への HTTP 呼び出しがパスワード パラメータなしで受信され、Base64 文字列が含まれている場合、Base64 文字列はメモリ内で直接実行される C# コードであると見なされます」とSymantec のレポートは説明しています。

「Base64 文字列はデコードされてから復号化され (xor 0x08)、「data」属性の下の「/doc」ノードで実行される C# コードを含む XML ドキュメントであることが期待されます (例: <doc data=C# code> )」

前述の目的で FREB コンポーネントを悪用する主な利点は、セキュリティ ツールからの検出を回避できることです。この独自の HTTP バックドアは、痕跡やファイルを残さず、システム上に疑わしいプロセスを作成しません。

最初の侵入経路は不明ですが、ハッカーが既知の脆弱性を悪用する可能性を最小限に抑えるために、ソフトウェアを更新することをお勧めします。

高度なネットワーク トラフィック監視ツールも、Frebniis のようなマルウェアによる異常なアクティビティの検出に役立つ可能性があります。

2022 年 10 月、シマンテックは、Cranefly ハッキング グループが使用する別のマルウェアを発見しました。このマルウェアは、ISS ログを悪用して、アラームを発生させずに C2 サーバーからコマンドを送受信しました。

Comments