マルウェア オペレータは、Google 広告プラットフォームをますます悪用して、人気のあるソフトウェア製品を検索している無防備なユーザーにマルウェアを拡散させています。

これらのキャンペーンで偽装された製品には、Grammarly、MSI Afterburner、Slack、Dashlane、Malwarebytes、Audacity、μTorrent、OBS、Ring、AnyDesk、Libre Office、Teamviewer、Thunderbird、および Brave が含まれます。

この脅威は、上記のプロジェクトの公式 Web サイトを複製し、ユーザーがダウンロード ボタンをクリックすると、ソフトウェアのトロイの木馬バージョンを配布します。

この方法で被害者のシステムに配信されるマルウェアには、Raccoon Stealer の亜種、Vidar Stealer のカスタム バージョン、IcedID マルウェア ローダーが含まれます。

は最近、このようなキャンペーンについて報告し、200 以上のドメインを使用してソフトウェア プロジェクトになりすました大規模なタイポスクワッティング キャンペーンを明らかにしました。もう 1 つの例は、 偽の MSI Afterburner ポータルを使用してユーザーを RedLine スティーラーに感染させるキャンペーンです。

しかし、ユーザーがこれらの Web サイトにどのようにアクセスしたかという詳細が欠けていました。これは、現在知られている情報の一部です。

Guardio Labs と Trend Micro からの 2 つのレポートは、これらの悪意のある Web サイトが Google 広告キャンペーンを介してより多くのユーザーに宣伝されていることを説明しています。

Google 広告の不正使用

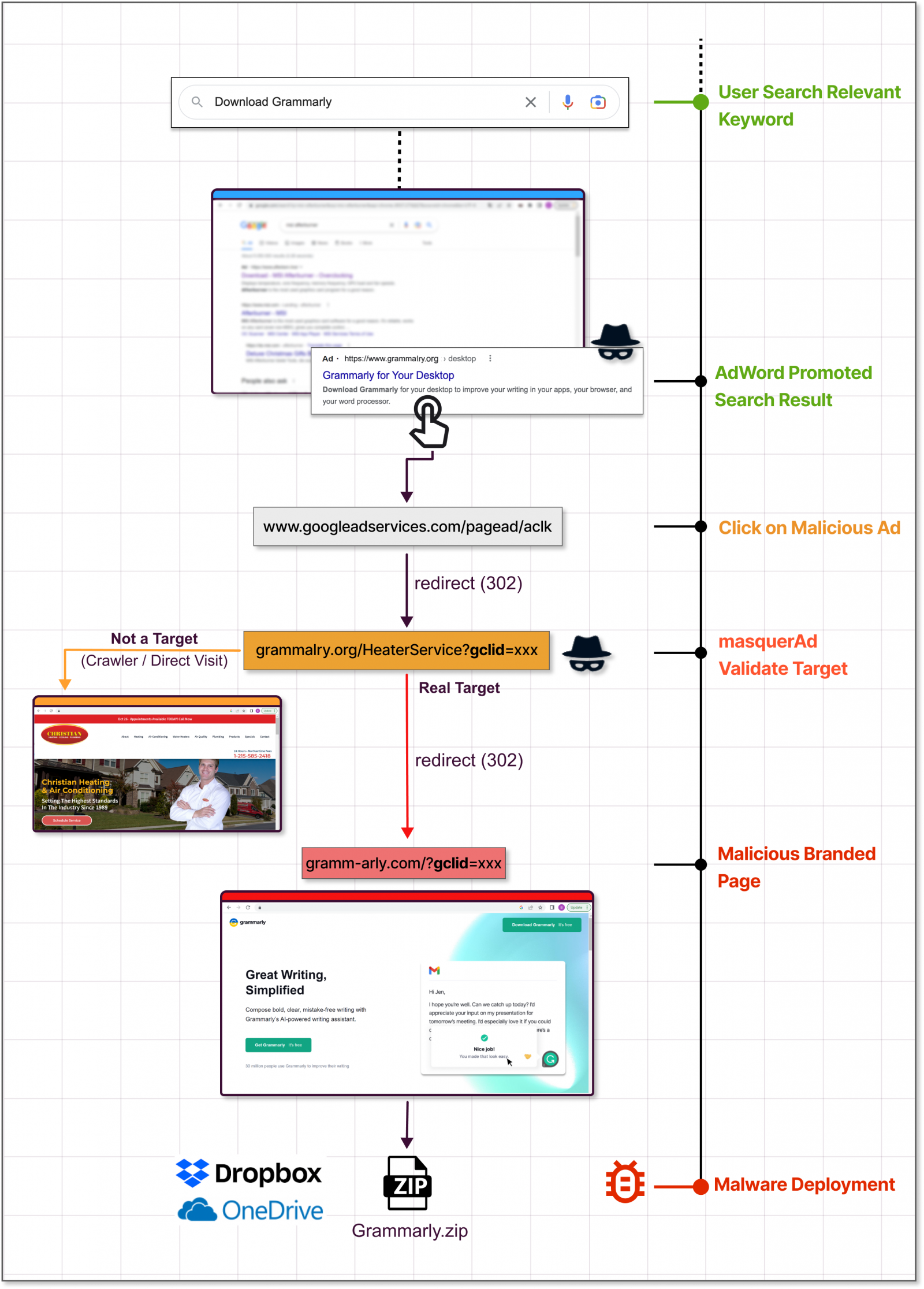

Google 広告プラットフォームは、広告主が Google 検索でページを宣伝するのに役立ち、多くの場合、プロジェクトの公式ウェブサイトの上に、広告として結果リストの上位に配置します。

これは、アクティブな広告ブロッカーのないブラウザーで正規のソフトウェアを探しているユーザーが最初にプロモーションを表示し、実際の検索結果と非常によく似ているため、プロモーションをクリックする可能性が高いことを意味します.

ランディング サイトが悪意のあるものであることが Google によって検出された場合、キャンペーンはブロックされ、広告は削除されるため、攻撃者はそのステップでトリックを使用して、Google の自動チェックをバイパスする必要があります。

Guardio と Trend Micro によると、そのトリックは、広告をクリックした犠牲者を、脅威アクターによって作成された無関係だが無害なサイトに誘導し、その後、ソフトウェア プロジェクトになりすました悪意のあるサイトにリダイレクトすることです。

.png)

「これらの「偽装された」サイトが標的の訪問者によって訪問された瞬間、サーバーは即座にそれらを不正なサイトにリダイレクトし、そこから悪意のあるペイロードにリダイレクトします」 と Guardio Labs はレポートで説明しています。

「これらの不正なサイトは、クローラー、ボット、時折の訪問者、そしてもちろん Google のポリシー執行者にとって無害で無関係なサイトとして表示される実際のプロモーション フローからアクセスしない訪問者には実質的に見えません」 – Guardio Labs

ZIP または MSI 形式のペイロードは、GitHub、Dropbox、Discord の CDN などの評判の良いファイル共有およびコード ホスティング サービスからダウンロードされます。これにより、被害者のマシンで実行されているウイルス対策プログラムがダウンロードに反対しないことが保証されます。

Guardio Labs は、11 月に観察したキャンペーンで、攻撃者が、Raccoon Stealer を配信する Grammarly のトロイの木馬バージョンでユーザーをおびき寄せたと述べています。

マルウェアは正規のソフトウェアにバンドルされていました。ユーザーはダウンロードしたものを取得し、マルウェアはサイレント インストールされます。

IcedID キャンペーンに焦点を当てたTrend Micro のレポートによると、攻撃者は Keitaro Traffic Direction System を悪用して、リダイレクトが発生する前に Web サイトの訪問者が研究者か正当な被害者かを検出します。この TDS の悪用は 2019 年から確認されています。

有害なダウンロードを避ける

プロモートされた検索結果は、正当性のすべての兆候を持っているため、注意が必要です。 FBI は最近、この種の広告キャンペーンについて警告を発し、インターネット ユーザーに非常に注意するよう促しました。

これらのキャンペーンをブロックする良い方法の 1 つは、Web ブラウザーで広告ブロッカーを有効にすることです。これにより、Google 検索から宣伝された結果が除外されます。

もう 1 つの予防策は、探しているソフトウェア プロジェクトの公式ドメインが表示されるまで下にスクロールすることです。不明な場合は、ソフトウェアのウィキペディア ページに公式ドメインがリストされています。

特定のソフトウェア プロジェクトの Web サイトに頻繁にアクセスして更新プログラムを入手する場合は、URL をブックマークして直接アクセスできるようにしておくことをお勧めします。

ダウンロードしようとしているインストーラが悪意のあるものである可能性を示す一般的な兆候は、異常なファイル サイズです。

もう 1 つの明らかな反則行為の証拠は、ダウンロード サイトのドメインです。これは、公式のものに似ているかもしれませんが、名前の文字が入れ替わっているか、「タイポスクワッティング」として知られる 1 つの間違った文字になっています。

Comments