エグゼクティブサマリー

- Mandiant は、ロシアの利益を支援するために活動している複数の自称ハクティビスト グループを追跡しています。これらのグループは、主に分散型サービス拒否 (DDoS) 攻撃を実行し、被害組織から盗んだデータを漏らしました。これらのアクターの一部は、ほぼ確実にロシア国家とは独立して活動していますが、モデレーターがロシア国家の前線であるか、ロシア国家と協力して活動していると思われるいわゆるハクティビスト グループを複数特定しました。

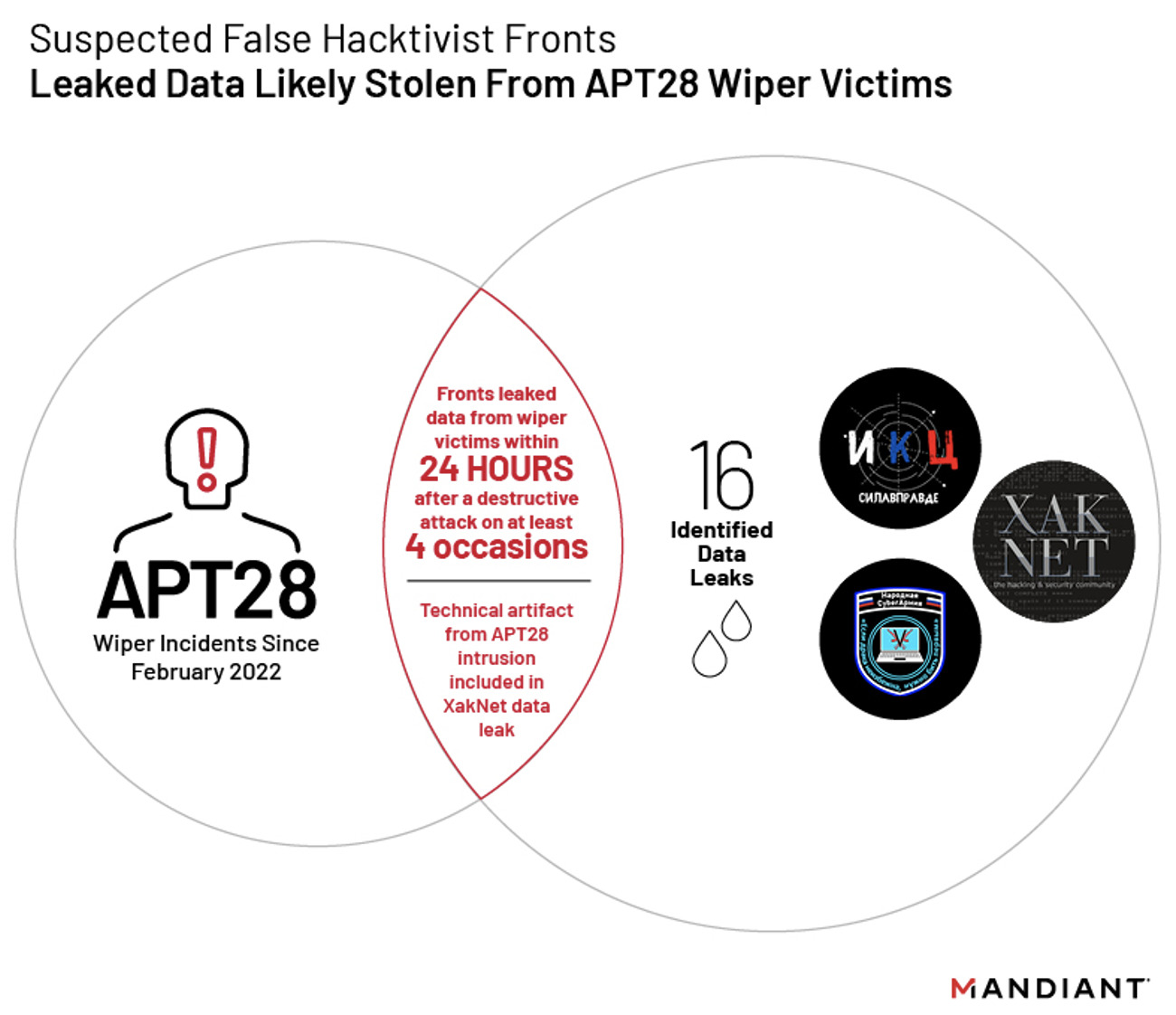

- 私たちは、ハクティビストとされる Telegram チャネル「XakNet Team」、「Infoccentr」、「CyberArmyofRussia_Reborn」のモデレーターが、ロシアの主要諜報局 (GRU) が支援するサイバー脅威アクターとの作戦を調整していることを、ある程度の自信を持って評価しています。私たちの評価は、一部には、GRU が支援する APT28 ツールがウクライナの被害者のネットワークに展開されたことに基づいています。そのデータは、その後、APT28 による消去活動の 24 時間以内に Telegram に流出しました。モデレーターと以前の GRU 情報操作との類似点。

- ウクライナでの戦争も新たな機会をもたらした 攻撃者によるソーシャル メディア プラットフォームの使用を含む、ロシアのサイバー プログラムの全体性、調整、有効性を理解すること。さらに、Telegram などのプラットフォームは、差し迫ったロシアの軍事行動の認識に影響を与えるために侵略前に使用されており、国内外の視聴者に影響を与えるためにウクライナとロシアの両方で多用されています.

脅威の詳細

Mandiant は、2022 年初めにロシアによる侵略が開始されて以来、ウクライナを標的としたハクティビストであると主張する複数のグループを追跡しています。特に、Mandiant は、XakNet Team、Infoccentr、CyberArmyofRussia_Reborn などの一連の自称ハクティビスト グループの分析に重点を置いています。 Mandiant は分析を通じて、これらのグループのモデレーターとロシア国家を結びつける新しい証拠を特定しました。これには、ウクライナの組織からの侵入とリークのタイムライン分析が含まれます。 Mandiant のコレクションからのデータに加えて、パートナーであるウクライナのセキュリティ サービス (サイバー部門) と Trellix に、この分析をサポートするために貢献してくれたことに感謝します。

Mandiant はまた、XakNet チームと親ロシア派のいわゆる「ハクティビスト」グループである KillNet との間の限定的なつながりを特定しており、XakNet と KillNet が彼らの活動の一部を直接調整していると中程度の確信を持って評価しています。ただし、「ハクティビスト」グループのそれぞれが主張する観察された活動に基づいて、この 2 つは一致しているが別々の任務を遂行しているように見えることに注意してください。 KillNet については個別に調査を続けていますが、このレポートの範囲は、GRU に関連していると現在特定されている 3 つのグループに限定されています。

APT28 は、ソーシャル メディアにデータが流出する直前にウクライナの被害者を一掃しました

XakNet Team、Infoccentr、CyberArmyofRussia_Reborn の Telegram チャネルを操作している脅威アクターが、GRU が支援する APT28 と連携して活動していることを、私たちはある程度確信を持って評価しています。この評価は主に、複数のウクライナ組織のネットワーク上で APT28 によって使用されるワイパーの展開と、その後 24 時間以内に Telegram 上のこれらのエンティティから発信された可能性が高いハクティビストであると主張する脅威アクターによるデータの漏洩に関する Mandiant の直接観察に基づいています。これらのグループから少なくとも 16 件のデータ漏洩が確認され、そのうち 4 件は APT28 による消去攻撃と一致していました。

- Mandiant は、APT28 による CADDYWIPER と ARGUEPATCH の使用を観察しただけですが、CADDYWIPER の展開の一部が Sandworm によるものであると公に指摘した人もいることに注意してください。

- 2 件のインシデントで、Mandiant は APT28 がワイパー攻撃を行うのを観察し、その後 24 時間以内に被害者のデータが Telegram に流出しました。どちらの場合も、APT28 は ARGUEPATCH を展開し、CADDYWIPER をドロップしました。

- 複数のウクライナの組織に対する CADDYWIPER 攻撃の追加の 2 つの波に続いて、24 時間以内に、ウクライナのエンティティから Telegram へのデータの漏洩が発生しました。これらの場合、Mandiant は、データが漏洩した組織が組織的なワイパー活動の波の犠牲者であったことを確認できません。ただし、タイミングは、それらが調整されたという評価を裏付けています。

ある XakNet データ リークで、Mandiant は APT28 の侵入による独自の技術的アーティファクトを発見しました。これは、APT28 がリーク元のネットワークの同じ部分にアクセスしていたことを示しています。

過去のAPT28情報操作と一致するXakNetアクティビティ

このレポートで特定した 3 つのチャネルは、分散型サービス妨害 (DDoS) 攻撃、Web サイトの改ざん、被害者を標的とするハック アンド リークなど、従来のハクティビストの戦術を利用した活動を主張しています。さらに、XakNet によるメディア報道の積極的な勧誘は、ロシアの愛国的なボランティアで構成されるグループであるという自己宣伝的な物語と並行して、2 つの影響力の目的が考えられることを示唆しています。平均的なロシア人は、ロシアのメディアやオンラインの他の場所で増幅された愛国的なボランティアであるという主張を通じて、政府を国内の聴衆に支持しています。

ロシアの諜報機関には、偽のハクティビストのペルソナを使用して、情報操作と破壊的および破壊的なサイバー活動をサポートしてきた長い歴史があります。たとえば、これはウクライナやその他の場所を標的とする活動において特に確立された APT28 の戦術であり、2014 年の妥協、改ざん、データ漏洩、およびウクライナ中央選挙管理委員会のネットワークと Web サイトの破壊での使用が顕著に含まれています。親ロシアの「ハクティビスト」グループCyberBerkut .ただし、その最も有名な例は、2016 年の米国大統領選挙を妨害するために利用された偽のペルソナ APT28 である Guccifer 2.0 である可能性があります。ロシアが 2016 年の米国大統領選挙を標的にしたことに関連する米国司法省の起訴状は、APT28 が関与しているユニット (Unit 26165) を含む複数の GRU ユニットがその活動に関与していたことを示しています。 GRU 内の複数のユニットが同様にこのレポートで概説されている活動に関与している可能性があることを認識して、これに注意します。

XakNet Team、Infoccentr、CyberArmyofRussia_Reborn のそれぞれの背後にいるモデレーターが、少なくとも GRU と調整していると中程度の自信を持って評価していますが、現在、これらのグループの構成と GRU との正確な関係については判断を留保しています。ただし、少なくとも、この調整は頻繁な GRU 戦術と一致しています。この関係の正確な性質は不明ですが、次の 2 つの一般的な可能性のいずれかに該当する可能性があります。

- GRU 将校は、これらのアクターに関連付けられたインフラストラクチャを直接制御する可能性があり、GRU と偽のペルソナ Guccifer 2.0 との関係と同様に、彼らの活動は GRU 作戦の前線となる可能性があります。

- これらの Telegram チャネルをそれぞれ実行しているモデレーターは、GRU と直接調整することができます。ただし、モデレーターは、ロシアの諜報員ではないロシア市民である可能性があります。このダイナミクスが明らかになる可能性のある構成は複数あります。これには、サードパーティがチャネルを確立するための初期 GRU サポートや、最初のチャネル作成後に確立される後続のリンクが含まれますが、これらに限定されません。

これらのチャネルのアクティビティを確認すると、何百人ものユーザーによるプラットフォームでのエンゲージメントが示されています。上記のシナリオのいずれにおいても、これらのチャネルに関与している一部またはすべてのユーザーは、ロシア語を話す民間人であり、諜報員ではない可能性が高いと思われます。これらのチャネルに関与している何百人ものユーザーが本物ではない可能性がありますが、その可能性は低いと判断しています.

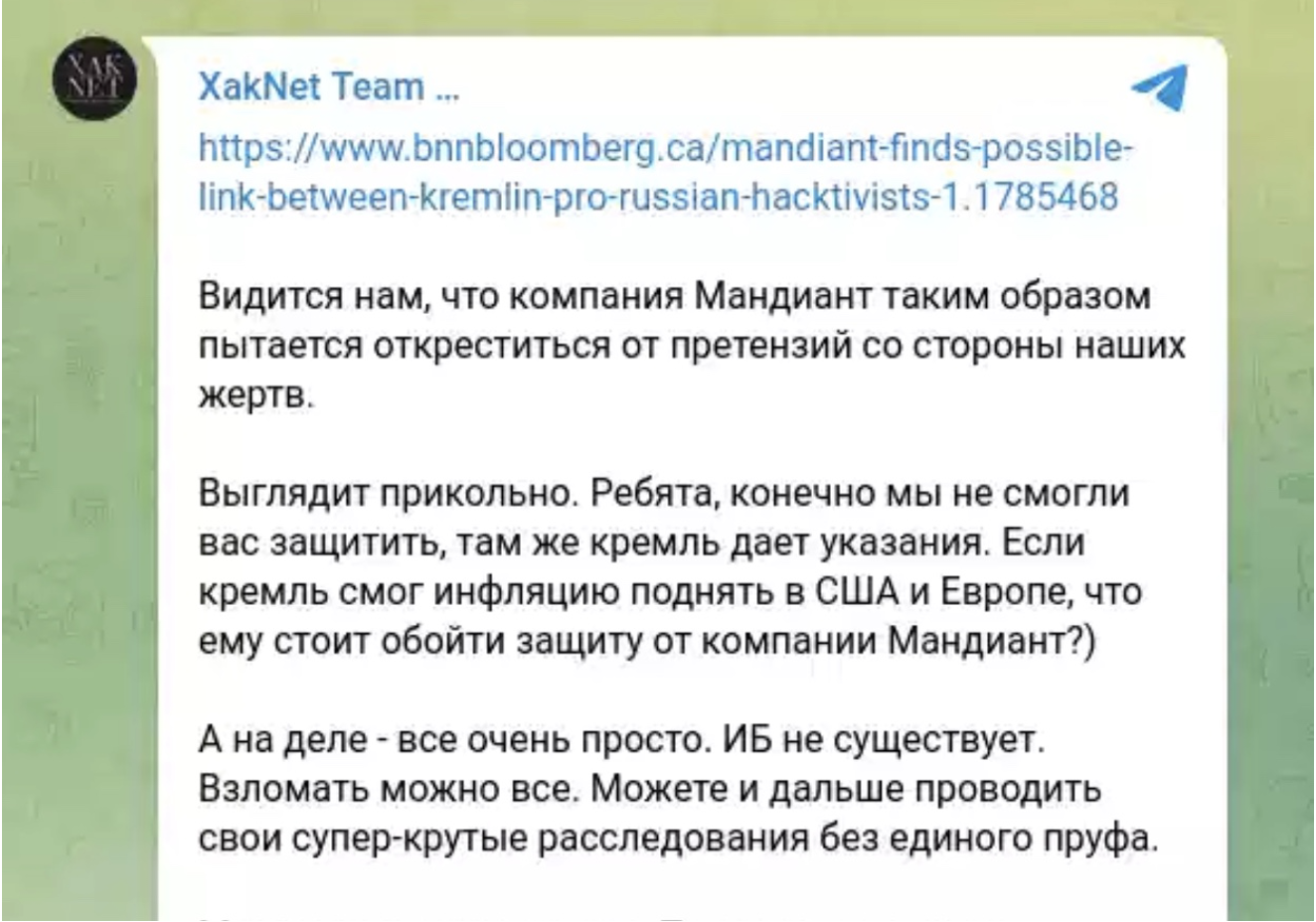

XakNet チームのモデレーターはクレムリンの命令で活動する可能性が高い

「 XakNet チーム」は、DDoS 攻撃、侵害、データ漏洩、Web サイトの改ざんなど、ウクライナに対する脅威活動を行ってきた、自称ハクティビスト グループのロシア語の電報チャネルです。このグループは、アノニマス集団のロシアに対する宣戦布告を受けてグループを結成したロシアの愛国的ボランティアで構成されていると主張しています。 XakNet チームのモデレーターは、複数のドメインとソーシャル メディア チャネルを宣伝していますが、それらはすべて同じグループの攻撃者によって制御されていると判断されています。 XakNetチームのモデレーターはまた、紛争でこれまでに観察された最も注目すべき情報操作の1つに関与していると主張した.3月初旬、ウクライナのニュース組織のニュースティッカーがテレビの生放送中に改ざんされ、ウクライナがロシアに降伏したという偽のメッセージが表示された.ゼレンスキー大統領によるもの。

XakNet チーム チャネルのモデレーターが APT28 によって直接サポートされていることは、ウクライナのネットワークの侵害中に使用された技術アーティファクト APT28 の XakNet のリークに基づいて、ある程度の確信を持って評価します。この技術的アーティファクトのユニークな性質を考えると、XakNet チームのモデレーターが GRU の諜報員であるか、またはオンネット操作を行っている GRU APT28 オペレーターと直接協力していると、ある程度の自信を持って評価します。

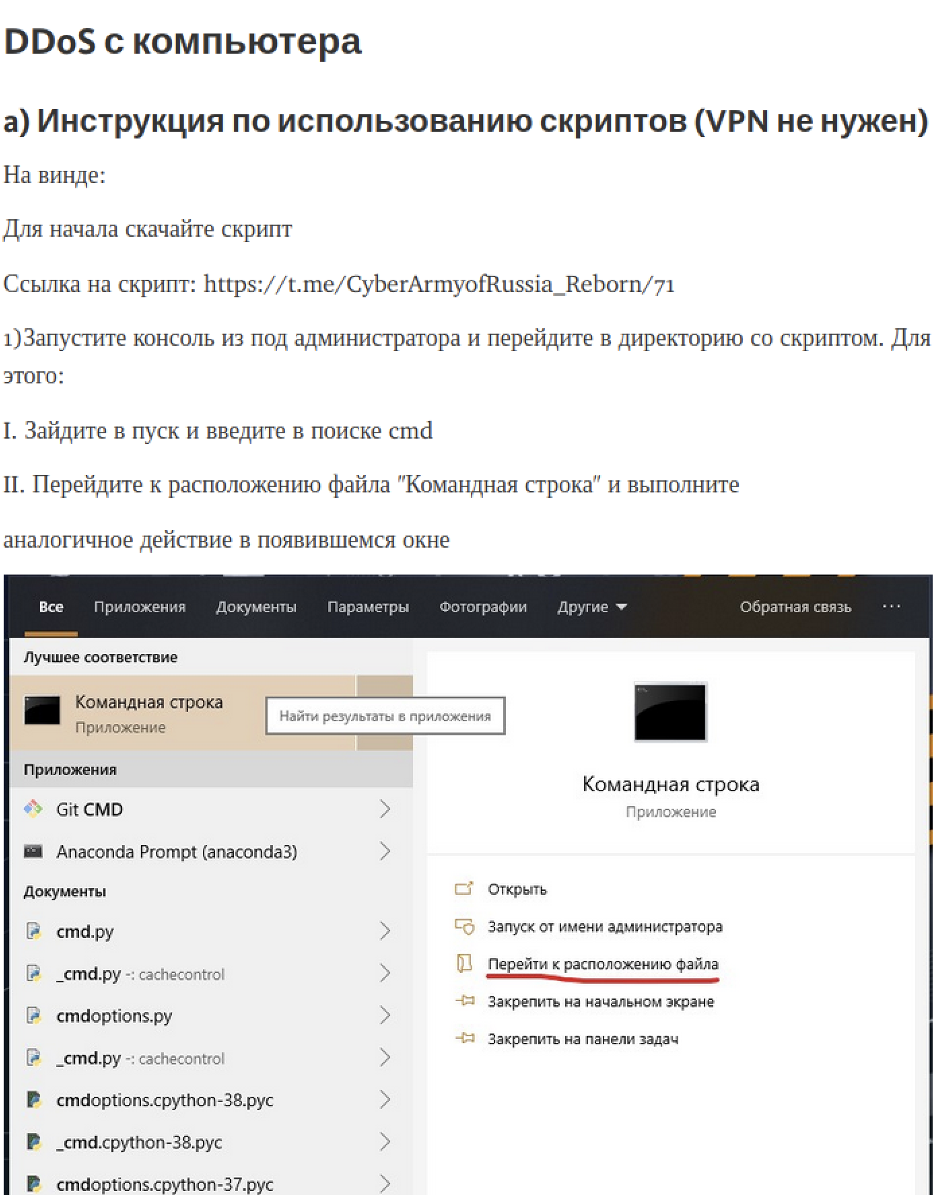

CyberArmyofRussia_Reborn

CyberArmyofRussia_Reborn は、Mandiant が 2022 年 4 月中旬から追跡している Telegram チャネルです。Mandiantは、リークのタイミングとグループの Xaknet への接続により、CyberArmyofRussia_Reborn のモデレーターが少なくとも APT28 と調整していると中程度の自信を持って評価しています。関係は現在のところ不明です。このチャンネルの明らかな目標には、名誉毀損、報道の獲得、および政策への影響力が含まれます。 CyberArmyofRussia_Reborn のモデレーターは、少なくとも次の業界の被害者からデータを漏らしました: データ サービス、地方自治体、および国家政府、および攻撃者は、DDoS またはサービス拒否 (DoS) 攻撃を通じて、被害組織内のサービスを低下または拒否したと主張しました。 .

- Mandiant が CyberArmyofRussia_Reborn から特定したデータ漏洩の少なくとも 3 分の 1 で、漏洩前の 24 時間以内に同じウクライナの被害者のネットワークで APT28 による侵入操作を直接的または間接的に観察しました。

- いくつかの例で、このチャネルのモデレーターが、特定の拡張子またはディレクトリ内のすべてのファイル、および/または特定の日付範囲内のすべてのファイルを含むデータを大量にリークすることを確認しました。被害者から以下の種類の情報を漏らしているモデレーターを特定しました。

-

- ファイル/個人を特定できる情報 (PII)

- 一般軍事文書

- 国内政策と文書

-

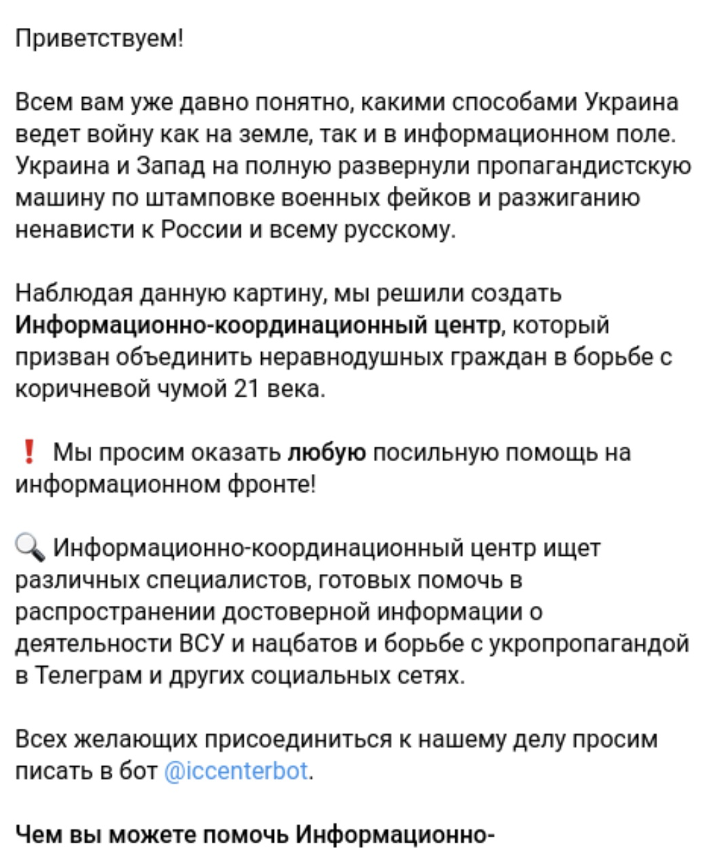

インフォセンター

3 月 4 日、「Infoccentr」の Telegram チャネルが作成されました。これは、親ロシアの情報操作に専念し、反ロシアまたは親ウクライナのソーシャル メディアやその他の情報チャネルと戦うことに専念しているようです。 Mandiant は、情報漏えいのタイミングとグループの XakNet への接続により、Infoccentr チャネルのモデレーターが少なくとも APT28 と調整していると中程度の自信を持って評価していますが、グループの正確な構成はまだ特定していません。少なくとも 1 つの事例では、Infoccentr Telegram ページで最初にリークされたデータが、数分以内に XakNet によって再投稿されました。これは偶然だった可能性もありますが、再投稿のタイミングが近いことは、より密接な関係を示している可能性があります。

見通し

Mandiant は、XakNet Team、Infoccentr、CyberArmyofRussia_Reborn の各モデレーター間の関係を調査し続けています。いわゆるハクティビストとロシアのスパイ活動または攻撃グループとの間の関係を特定することは、被害者が侵害された場合のリスクを評価し、顧客が潜在的なデータ漏洩に備えることを可能にし、潜在的にいくつかの影響を軽減するのに役立ちます. APT28 が、このレポートで特定した少なくとも 3 つのチャネルのモデレーターと少なくとも調整し、操作を共有または推進していると中程度の確信を持って評価していますが、GRU や他のロシアの諜報機関も他の自己と調整している可能性もあります。 – ハクティビスト グループが、ウクライナ内外の組織を標的にしていると公言。 KillNet、FromRussiaWithLove (FRWL)、DeadNet、Beregini、JokerDNR (別のスペル: JokerDPR)、RedHackersAlliance など、最近出現した長年のチャンネルの背後にいるアクターに関する知識を拡大し続けるにつれて、Mandiant は関連性と関連性に関する評価を更新し続けます。これらのグループの行動と活動の背後にある原動力。

ロシアによる 2022 年 2 月のウクライナ侵攻は、サイバー脅威活動に前例のない状況を生み出しました。これは、主要なサイバー勢力が、通常の戦争において広範囲にわたる動的な軍事作戦と同時に破壊的な攻撃、スパイ活動、および情報作戦を実行した可能性がある最初の例です。これほど大量のサイバー攻撃、さまざまな脅威アクター、同じ数か月間での取り組みの調整は、これまで観測されたことはありません。ロシアのサイバースパイ活動と攻撃活動は、すでにウクライナの組織にとって深刻な脅威となっていますが、ロシアが侵略を続ける限り、ウクライナへのリスクが高まると、私たちは確信を持って評価しています。

参考: https ://www.mandiant.com/resources/blog/gru-rise-telegram-minions

Comments